Tietoturvayhtiö Check Pointin heinäkuun haittaohjelmatilasto näyttää nousua eritysesti verkkolaitteiden haavoittuvuuksien hyödyntämisessä. Kymmenen käytetyimmän haavoittuvuuden listalle nousi peräti kolme reitittimien aukkoja hyödyntävää haittaa.

Check Pointin mukaan top 10 -listalle nousivat MVPower DVR router Remote Code Execution (sijalle 5), D_Link DSL-2750B router Remote Command Execution (sijalle 7) ja Dasan GPON router Authentication Bypass (sijalle 10). Näitä haavoittuvuuksia hyödyntäviä hyökkäyksiä koettiin heinäkuussa 45 prosentissa organisaatioista. Kesäkuussa vastaava luku oli 35 prosenttia ja toukokuussa 21 prosenttia.

Haavoittuvuuksien kautta hyökkääjä voi ujuttaa laitteelle haittaohjelman, jonka avulla laitteen voi ottaa hallintaan. Tyypillisiä modeemin tai reitittimen kautta verkossa oleviin laitteisiin eteneviä haittaohjelmia ovat Mirai, IoTroop/Reaper ja VPN Filter.

- Haavoittuvuudet takaavat kyberrikollisille helpon ja suhteellisen kitkattoman pääsyn yritysverkkoihin, mikä puolestaan mahdollistaa monenlaista pahantahtoista toimintaa. IoT-laitteiden kautta on usein yksinkertaista tunkeutua muihin verkkoon liitettyihin laitteisiin. Siksi on tärkeää, että laitteiden ohjelmistot päivitetään heti, kun ilmi tulleeseen haavoittuvuuteen on tarjolla paikkaava päivitys, sanoo tietoturvatutkijoiden ryhmää Check Pointilla vetävä Maya Horowitz.

Kryptolouhija Coinhive oli heinäkuussa edelleen maailman yleisin haittaohjelma. Se vaikutti 19 prosenttiin organisaatiosta. Cryptoloot ja Dorkbot sijoittuivat toiseksi ja kolmanneksi, ja kummankin globaali vaikutus oli 7 prosenttia.

Suomen yleisimmät haittaohjelmat heinäkuussa

1. Coinhive – Kryptolouhija, joka on suunniteltu louhimaan Moneroa käyttäjän tietämättä, kun tämä vierailee verkkosivulla

2. Roughted – Laajan skaalan haittamainosohjelma, voi tarjota reitin myös kiristysohjelmille.

3. Cryptoloot – Kryptovaluuttalouhija, Coinhiven kilpailija.

4. Dorkbot – Pankkitroijalainen, joka urkkii uhrin tietoja ja jota käytetään usein myös palvelunestohyökkäysten toteuttamiseen.

5. Jsecoin – Kryptolouhija, jota käytetään yleensä verkkosivustolle istutettuna. Sallimalla louhinnan voi ostaa esimerkiksi mainoksetonta aikaa tai pelivaluuttaa.

Kuukausittain laadittava haittaohjelmatilasto perustuu Check Pointin ThreatCloudin tietoihin. Se on maailman laajin verkosto, joka kerää tietoja kyberhyökkäyksistä ja näyttää ne reaaliaikaisesti kartalla. Verkosto tunnistaa päivittäin miljoonia haittaohjelmatyyppejä analysoidessaan yli 250 miljoonasta verkko-osoitteesta saamiaan tietoja.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa.

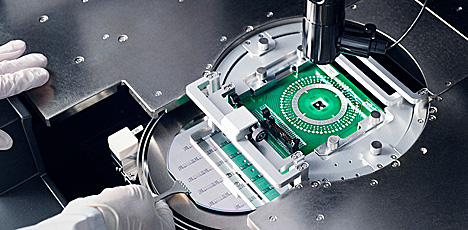

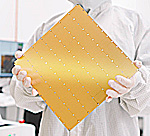

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa. Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.

Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.