Check Pointin uusimmasta haittaohjelmatilastosta selviää, että kryptovaluutan louhimiseen tarkoitetut haittaohjelmat ovat yleistyneet voimakkaasti. CoinHive oli lokakuussa maailman kuudenneksi käytetyin haittaohjelma, ja Suomessakin se oli Top 10 -listan kymmenes.

Check Pointin tuoreen raportin mukaan louhintaohjelma voi viedä jopa 65 prosenttia uhrin tietokoneen prosessoritehosta ilman, että tämä on antanut asiaan suostumustaan. Yleisin louhintahaittaohjelma, CoinHive, lataa laitteelle JavaScriptin, joka sitten käyttää suuren osan sen prosessoritehosta.

RoughTed ja Locky säilyttivät kärkipaikkansa haittaohjelmien Top 3:ssa, mutta kansainvälisen listan kolmoseksi ja Suomen listan neloseksi kiilasi uusi yrittäjä, Seamless, joka on tyypiltään liikenteenohjaaja. Se ohjaa uhrinsa haitalliselle verkkosivulle, minkä seurauksena laitteelle latautuu toinen, EK-tyyppinen haittaohjelma. EK:t eli Exploit Kitit valmistelevat uhrin koneen lisälatauksille.

Check Pointin Suomen maajohtaja Robert Lindqvist kuvaa kryptovaluutan louhijoita uudeksi, hiljaseksi uhkaksi. - Kyberrikolliset jauhavat niiden avulla tuloja samalla, kun uhrien päätelaitteiden ja verkkojen suorituskyky laskee. Monitasoinen, ennakoivan uhkientorjunnan sisältävä tietoturvaratkaisu on välttämätön, jotta CoinHiven ja Seamlessin kaltaiset uudet haittaohjelmat eivät pääse tuottamaan yllättäviä vahinkoja yritysverkoissa.

Haittaohjelmien kymmenen kärki Suomessa syyskuussa:

1. Roughted – mainosten ja haittaohjelmien levittäjä

2. Locky – kiristyshaittaohjelma

3. Jaff – kiristyshaittaohjelma

4. Seamless – liikenteenohjaaja (TDS), joka ohjaa verkkoliikennettä haitallisille sivuille

5. Zeus – troijalainen

6. Pushdo – troijalainen

7. Fireball – selainkaappari

8. Emotet – troijalainen

9. Triada – Android-laitteiden takaovi

10. Coin Hive – Louhii Monero-kryptovaluuttaa ja heikentää tietokoneen suorituskykyä

Mobiililaitteiden haittaohjelmat elokuussa Top 3, koko maailma:

1. Triada – Android-laitteiden takaovi

2. LeakerLocker – Android-laitteiden kiristyshaittaohjelma, joka uhkaa julkaista käyttäjän tietoja, ellei lunnaita makseta

3. Lotoor – Android-laitteiden hakkerityökalu, hyödyntää haavoittuvuuksia

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa.

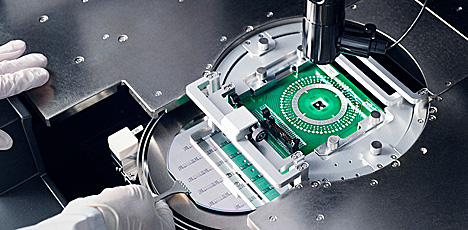

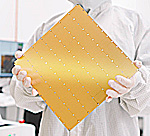

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa. Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.

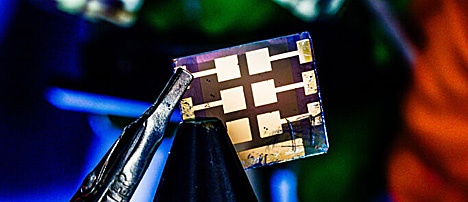

Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.