Check Point Research on onnistunut purkamaan yhden maailman sitkeimmin suojatuista haittaohjelmista tekoälyn avulla. Tutkimusryhmä käytti generatiivista tekoälyä (GPT-5) analysoidakseen tuoreimman XLoader 8.0 -version – ja paljasti sen monikerroksisen rakenteen, salausmekanismit ja komentopalvelimet muutamassa tunnissa.

XLoader tunnetaan tietovarkaana ja laturina, joka tarttuu sekä Windows- että macOS-järjestelmiin. Se kehittyy jatkuvasti, vaihtaa salausmenetelmiään ja piilottaa komentopalvelimensa (C2) kymmenien valeosoitteiden sekaan. Versio 8.0 on tähän mennessä sen kehittynein muoto. Se on niin vaikea purettava, että perinteiset hiekkalaatikkoanalyysit eivät pystyneet siihen.

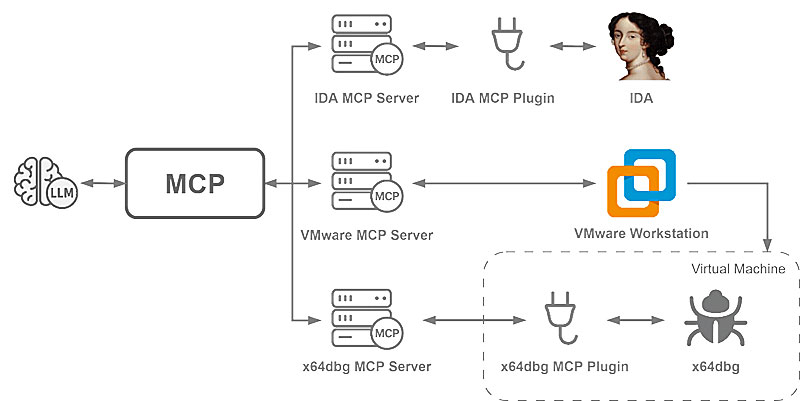

Check Pointin tutkijat rakensivat uuden analyysiprosessin, jossa GPT-5 toimi “käänteismekaniikan apurina”. Tekoäly sai käyttöönsä IDA Pro -työkalulla tuotetun vientipaketin, joka sisälsi XLoaderin disassembloidun ja dekompiloidun koodin. Sen pohjalta tekoäly:

- tunnisti RC4-pohjaiset salausalgoritmit ja generoi purkuskriptit,

- deobfuskoi salatut API-kutsut,

- purki 175 merkkijonoa ja 64 komentopalvelindomainia,

- ja jopa paljasti uuden suojamekanismin, jossa haittaohjelma salaa oman koodinsa kriittisten API-kutsujen ajaksi.

Työ, joka aiemmin vei päiviä, tehtiin nyt noin tunnissa yhdistämällä AI:n staattinen analyysi ja rajallinen ajonaikainen tarkistus.

Kolme erilaista salauskaavaa

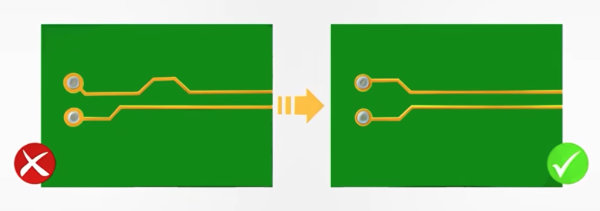

Tekoälyn avulla löydettiin kolme erillistä funktioiden salaus- ja purkukaavaa, joilla XLoader piilottaa toimintonsa muistissa. Jokainen funktio salataan eri tavalla, ja osa puretaan vain hetkellisesti ajon aikana. Näin haittaohjelma pystyy väistämään jopa reaaliaikaiset analyysityökalut.

Lopulta tekoäly onnistui avaamaan XLoaderin komentoyhteysketjun: se purki Base64- ja RC4-salausten takaa todelliset komentopalvelimien domainit sekä kampanjakohtaiset URL-tokenit, joita käytetään uhrien liikenteen reitittämiseen. Näiden tietojen avulla puolustajat voivat suodattaa liikennettä ja tunnistaa tartunnan nopeasti.

Check Pointin mukaan tekoälyn käyttö muutti haittaohjelma-analyysin dynamiikkaa: - Aiemmin XLoader ehti päivittyä ennen kuin analyysi valmistui. Nyt tekoäly tuo meidät samalle viivalle, tutkimusta johtanut Alexey Bukhteyev kommentoi.

Vaikka tekoäly ei vielä täysin korvaa ihmisanalyytikkoa – erityisesti avainten ja salausparametrien manuaalinen varmistus oli yhä tarpeen – se vähensi työmäärän murto-osaan ja teki tuloksista toistettavia ja jaettavia pilvessä.

Check Point kertoo, että sen Threat Emulation ja Harmony Endpoint -ratkaisut tunnistavat ja estävät XLoader 8.0:n hyökkäykset raportissa kuvattujen tekniikoiden perusteella.