Shadow Brokers -hakkeriryhmän pitkäperjantaina julkistama NSA-tietomurto on erittäin merkittävä, kertoo verkkopalveluiden tietoturva-aukkoja tutkiva suomalainen Second Nature Security Oy. Vuodossa paljastui useita vakavia haavoittuvuuksia erityisesti Windows-käyttöjärjestelmissä.

Haavoittuvuudet olivat sellaisia, joita NSA on ilmeisesti voinut käyttää operaatioissaan Windows-infrastruktuuria vastaan vuosikausia. Samalla paljastui useita hakkerointityökaluja, joiden avulla näiden haavoittuvuuksien hyväksikäyttö on tehty helpoksi.

Kohteena operaatiossa oli Yhdysvaltain turvallisuusvirasto NSA, ja vuodon mukaan NSA tarkkailisi Lähi-idässä sijaitsevaa pankkien kansainvälistä rahaliikennettä hoitavaa EastNets-yhtiötä. NSA olisi siis soluttautunut kansainväliseen pankkijärjestelmään ja pystyisi siten seuraamaan kansainvälistä rahaliikennettä.

- Vuoto on erittäin merkittävä, ja se paljastaa minkälaisilla menetelmillä, työkaluilla ja resursseilla tiedustelupalvelut suorittavat kyberoperaatioitaan, kertoo 2NS:n teknologiajohtaja Juho Ranta.

Tietovuodossa paljastuneille haavoittuvuuksille oli julkaistu korjauspäivitys kuukausi ennen vuotoa. Merkittävyydestään huolimatta siitä ei siis aiheudu riskiä normaaleille käyttäjille tai palveluille, kunhan tietoturvapäivitykset ovat ajan tasalla.

Shadow Brokers julkaisi pitkäperjantaina Twitter-tilillään linkin, jonka kautta uudet vuototiedostot olivat ladattavissa. Ryhmä antoi ymmärtää, että tiedostoja oli kaupiteltu huutokaupalla eniten maksavalle, mutta koska tarjouksia ei ollut tullut, niin he päättivät julkistaa tiedot sellaisenaan.

- Vuodetut tiedostot ovat todennäköisesti peräisin valtiolliselta tiedustelupalvelulta, ja niiden julkaisulla saattaa olla poliittinen yhteys, Ranta arvioi. Oletettavasti kyse on NSA:n tai sen alihankkijoiden kehittämistä ja käyttämistä työkaluista, Juho Ranta toteaa.

Työkalujen lisäksi vuoto sisältää laaja listan niin sanottua operatiivista sisältöä yksittäisestä kyberhyökkäyksestä, kuten työkalujen tuottamaa lokitietoa sekä NSA:n työntekijöiden muistiinpanoja. – Näiden perusteella pystyy varsin hyvin seuraamaan, miten NSA:n kokoinen organisaatio suorittaa kyberoperaationsa käytännössä, ja minkälaisia kykyjä heillä on käytössään, Ranta jatkaa.

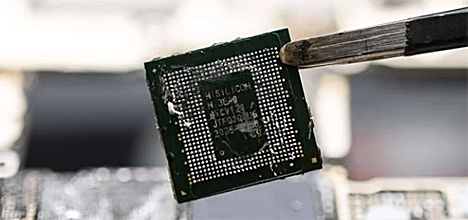

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.

Silicon Labs on esitellyt tähän asti energiatehokkaimmat IoT-järjestelmäpiirinsä. XG22E-sarjan sirut on tarkoitettu laitteisiin, jotka saavat tarvitsemansa virran energiankeruulla. Sarjan siruilla on silti radio, joka tukee niin Bluetooth Low Energy-, asiakaskohtaisia 802.15.4- ja alle gigahertsin yhteyksiä.

Silicon Labs on esitellyt tähän asti energiatehokkaimmat IoT-järjestelmäpiirinsä. XG22E-sarjan sirut on tarkoitettu laitteisiin, jotka saavat tarvitsemansa virran energiankeruulla. Sarjan siruilla on silti radio, joka tukee niin Bluetooth Low Energy-, asiakaskohtaisia 802.15.4- ja alle gigahertsin yhteyksiä. Henkilökohtaiseen sähköpostilaatikkoon tipahti perjantaina varsin aidon näköinen kehotus päivittää oman yrityksen yhteystietoja Patentti- ja rekisterihallituksen rekisteriin. Huijaukset muuttuvat yhä laadukkaammiksi, mutta niiden avulla erilaisten tietojen kalastelu jatkuu todennäköisesti niin kauan, kuin toisessa päässä odottaa joku liian innokas hiirellä napsauttelija.

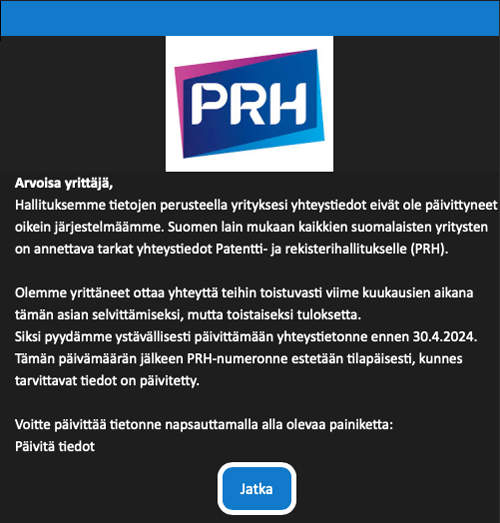

Henkilökohtaiseen sähköpostilaatikkoon tipahti perjantaina varsin aidon näköinen kehotus päivittää oman yrityksen yhteystietoja Patentti- ja rekisterihallituksen rekisteriin. Huijaukset muuttuvat yhä laadukkaammiksi, mutta niiden avulla erilaisten tietojen kalastelu jatkuu todennäköisesti niin kauan, kuin toisessa päässä odottaa joku liian innokas hiirellä napsauttelija.