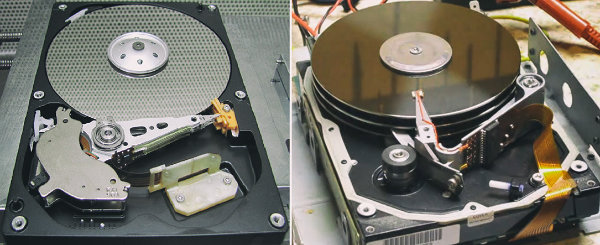

Kyberrikolliset ovat ottaneet käyttöön entistä kehittyneempiä menetelmiä, joissa haittakoodia piilotetaan kuvatiedostoihin. Tämä ilmiö nousi esille HP Wolf Security tuoreessa Threat Insights Reportissa, joka kartoitti kyberturvallisuuden uhkia vuoden 2024 kolmannella neljänneksellä.

Raportin mukaan hyökkääjät piilottavat haittaohjelmia kuviin, jotka isännöidään luotetuilla verkkosivustoilla, kuten Archive.org, ja hyödyntävät niitä esimerkiksi salasanojen ja muun arkaluontoisen tiedon varastamiseen.

Vaikka haittakoodin piilottaminen kuvatiedostoihin – eli steganografia – ei ole uusi menetelmä, sen käyttö on nyt yleistynyt ja kehittynyt entistä vaikeammin havaittavaksi. Tämä tekniikka mahdollistaa haittaohjelmien kuljettamisen organisaatioiden turvajärjestelmien, kuten verkon välityspalvelimien ja virustorjuntaohjelmien läpi.

Raportin mukaan hyökkäykset voivat sisältää seuraavia vaiheita. Ensiksi hyökkääjät koodaavat haitallisen ohjelmakoodin osaksi kuvatiedoston bittirakennetta esimerkiksi Base64-muodossa. Tiedostot isännöidään tunnetuilla verkkosivustoilla, mikä vähentää epäilyksiä. Haittakoodi aktivoidaan PowerShell-skriptillä tai vastaavalla työkalulla, joka lataa kuvatiedoston ja purkaa sieltä haittaohjelman.

Näitä menetelmiä on käytetty esimerkiksi VIP Keyloggerin ja 0bj3ctivity Stealerin levittämiseen. Molemmat ovat tietoja varastavia haittaohjelmia, jotka voivat kaapata käyttäjän salasanoja, luottokorttitietoja ja muita arkaluontoisia tietoja.

Steganografia on ollut osa kyberrikollisuuden työkalupakkia jo vuosien ajan. Se tunnetaan erityisesti kyvystään ohittaa perinteiset tunnistusjärjestelmät. Nyt hyökkääjät yhdistävät tätä tekniikkaa muihin kehittyneisiin menetelmiin, kuten tekoälyn hyödyntämiseen, jolloin hyökkäyksistä tulee entistä vaikeammin havaittavia ja analysoitavia. Hyökkääjät voivat lisäksi käyttää näitä tekniikoita automatisoidusti ja skaalata hyökkäyksiä globaalisti.

Kyberuhkien yleistyessä on tärkeää päivittää suojausmenetelmiä. Perinteiset antivirustyökalut eivät aina havaitse steganografisia hyökkäyksiä, joten organisaatioiden kannattaa harkita kehittyneitä suojaratkaisuja, kuten EDFR-työkaluja (Endpoint Detection and Response), jotka tarkkailevat epäilyttävää käyttäytymistä. Lisäksi voidaan käyttää sandboxing-ratkaisuja, jotka eristävät epäilyttävät tiedostot ja estävät niiden haitallisen toiminnan. Heuristista analyysi ja tekoälypohjaiset työkalut voivat havaita kuvatiedostoihin piilotetut uhat.

Raportti muistuttaa, että tärkeintä on olla valppaana ja suhtautua kriittisesti tuntemattomista lähteistä tuleviin tiedostoihin, jopa silloin, kun ne vaikuttavat harmittomilta.

HP Wolf Securityn raporttiin voi tutustua täällä.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.