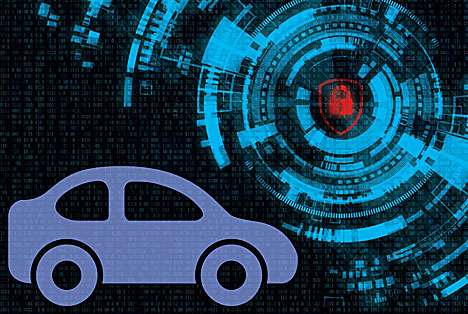

Tulevaisuudessa V2I- (vehicle to infrastructure) ja V2V-yhteydet (vehicle to vehicle) saavat rinnalleen V2X-tietoliikenteen (vehicle to everything). Kyse on miljardin dollarin markkinoista, joka kiinnostaa kuluttajaakin yhä enemmän. Yksi tavoite V2X-yhteyksissä on vähentää onnettomuuksia informaation vaihdon avulla.

Tulevaisuudessa V2I- (vehicle to infrastructure) ja V2V-yhteydet (vehicle to vehicle) saavat rinnalleen V2X-tietoliikenteen (vehicle to everything). Kyse on miljardin dollarin markkinoista, joka kiinnostaa kuluttajaakin yhä enemmän. Yksi tavoite V2X-yhteyksissä on vähentää onnettomuuksia informaation vaihdon avulla.

Artikkeli on kirjoittanut Rutronik Electronicsin tuotepäällikkö Hao Wang. Hän on valmistunut diplomi-insinööriksi Dresdenin teknisestä korkeakoulusta. Rutronikin palveluksessa hän on ollut syksystä 2015 lähtien. Artikkeli on kirjoittanut Rutronik Electronicsin tuotepäällikkö Hao Wang. Hän on valmistunut diplomi-insinööriksi Dresdenin teknisestä korkeakoulusta. Rutronikin palveluksessa hän on ollut syksystä 2015 lähtien. |

Yhdysvaltain liikenneministeriön onnettomuuksia vuosina 2004-2008 tehdyn analyysin perusteella V2X-järjestelmät voivat estää 4,5 miljoonaa onnettomuuksista. Tämä on 81 prosenttia kaikista onnettomuuksista. (Lähde: 5G Americas -raportti)

Uhka

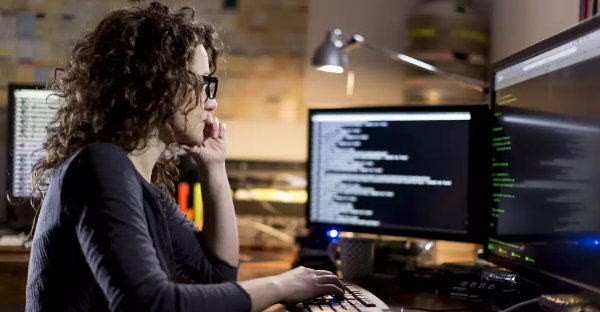

Tähän asti V2X ei ollut niin suosittu. Yksi syy tälle on se, että V2X-tietoliikenteen tietoturvaan liittyy paljon negatiivisia näkemyksiä. Potentiaalisesti suurin uhka liittyy kyberhyökkäyksiin. Mikäli ajoneuvon tietokone tai matkapuhelinjärjestelmä joutuu hakkeroiduksi, voi tämä johtaa omaisuusvahinkoihin ja jopa hengenvaarallisiin tilanteisiin, mikäli autoa ajetaan samaan aikaan. Vuonna 2015 kaksi tietoturvatutkijaa onnistui murtautumaan etänä Jeep Cherokeen CAN-väylään ja ottamaan ajoneuvon hallintaansa. He käyttivät Linux-pohjaisen viihdejärjestelmän haavoittuvuutta hyväkseen. Vuosi myöhemmin kaksi tutkijaa onnistui jälleen ohjaamaan Jeep Cherokeeta ajoneuvon OBD-väylään liitetyn kannettavan tietokoneen avulla.

Kun CAN-väylä kehitettiin vuosikymmeniä sitten, tietoturva ei ollut mikään iso kysymys. Sen mukaisesti CAN ei takaa datan luottamuksellisuutta ja signaalit siirretään broadcast-muodossa. Nyyaikaisissa ajoneuvoissa CAN-väylässä siirretään viestejä esimerkiksi ovien avaamiseksi ja moottorin käynnistämiseksi. Viestit vaihdetaan ajoneuvon sisällä olevan ECU-yksikön ja elektronisen avaimen välillä. Jos tähän järjestelmään murtauduttaisiin, varas voisi helposti varastaa auton.

Kun CAN-väylä kehitettiin vuosikymmeniä sitten, tietoturva ei ollut mikään iso kysymys. Sen mukaisesti CAN ei takaa datan luottamuksellisuutta ja signaalit siirretään broadcast-muodossa. Nyyaikaisissa ajoneuvoissa CAN-väylässä siirretään viestejä esimerkiksi ovien avaamiseksi ja moottorin käynnistämiseksi. Viestit vaihdetaan ajoneuvon sisällä olevan ECU-yksikön ja elektronisen avaimen välillä. Jos tähän järjestelmään murtauduttaisiin, varas voisi helposti varastaa auton.

Lisäksi langattomat standardit kuten Bluetooth, GPRS tai UMTS, joihin mobiilinettitoiminnot kuten sähköposti, SMS, videostriimaus, videopuhelut jne. perustuvat, ovat tuoneet hakkereille laajemman ”kohdealueen”. Tämän ansiosta hakkerit voivat paitsi ottaa ajoneuvon hallintaansa myös asentaa haittaohjelmia varastaakseen ajoneuvodataa kuten sijainnin, useimmin käytetyt reitit, ja puheluiden soittamiseen etänä. Koska ns. T-BOX-laite (Telematics Control Unit) vastaa nyt kaikista edellä mainituista tietoliikennetoiminnoista, tietoturva on noussut tiukasti kehityksen keskiöön.

Ratkaisu

Mitä toimintoja laitesuunnittelijan täytyy toteuttaa varmistaakseen, että ECU-yksiköt vastaavat vaativimpiin tietoturvavaatimuksiin ja että ne suojataan laitonta fyysistä puuttumista, auktorisoimattomia asennuksia, haittaohjelmistojen lataamista, troijalaisia ja vääriä päivityksiä vastaan. Datan salaaminen on tehokas tapa varmistaa datan eheys, käytettävyys ja luotettavuus ajoneuvon verkon sisäisessä tietoliikenneväylässä. Kryptograafisia menetelmiä voidaan siten käyttää estämään kyberhyökkäykset.

Viime vuosina on muodostettu useita intressiryhmiä ehdottamaan ohjenuoria sellaisten järjestelmien suunnitteluun ja verifiointiin, jotka kestävät hakkerihyökkäyksiä ja manipulointiyrityksiä.

Hyvä esimerkki tällaisesta on EU-rahoitettu EVITA-tutkimusprojekti, jossa oli mukana useita yrityksiä kuten BMW, Continental, Fujitsu, Infineon ja Bosch. EVITA tuotti joukon ohjeistuksia, joissa kuvattiin yksityiskohtaisesti eri ECU-yksiköiden tietoturva-arkkitehtuurien suunnittelua, verifiointia ja prototypointia. Lisäksi EVITA vaati, että kaikki kriittiset ECU-yksiköt varustetaan mikropiirillä, joka sisältää sekä dedikoidun tietoturvamoduulin (HSM, hardware security module), mutta myös prosessorin, johon on määritelty kolme erilaista vaatimusprofiilia: Full, medium ja light. Nämä moduulit salaavat ja purkavat kaiken datanvaihdon ECU-yksiköiden välillä.

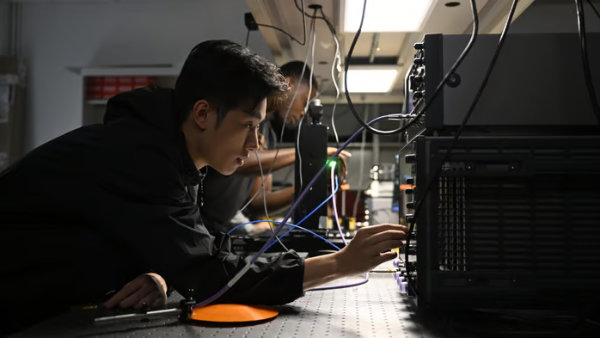

EVITA-standardin pohjalta kasvava joukko puolijohdeyrityksiä on toteuttamassa turvattuja alueita (joihin viitataan myös termillä luottamuksen ankkuri, ”trust anchor”) mikro-ohjaimissaan ja mikroprosessoreissaan. Esimerkiksi STMicroelectronics on integroinut HSM-moduulin molempiin Power-arkkitehtuuriin perustuviin SPC5-mikro-ohjainperheisiinsä ja Arm-ytimeen perustuviin prosessoreihinsa, esimerkiksi STA1385-telematiikkaohjausyksikköönsä.

Nämä HSM-piirit tarjoavat kattavan suojan kyberuhkia vastaan. HSM on eristetty alijärjestelmä, jossa on oma turvaprosessori, RAM-muistia ja flash-muistia (koodille ja datalle). Lisäksi HSM-moduulissa on laitetason kiihdytin salaukselle. ST:llä tämä on C3-salauskiihdytin, joka sisältää myös aidon TRNG-satunnaislukugeneraattorin. Data- ja keskeytyspyynnöt vaihdetaan HSM- ja sovellusprosessorin välillä laitetason liitännän kautta.

HSM-moduuli huolehtii pääsynohjauksesta (access control) mutta voi myös tuottaa aitoja satunnaislukuja salausavaimille ja suorittaa kaikki muut salaustoiminnot integroidun satunnaislukugeneraattorinsa ansiosta. Kuten edellä kävi ilmi, CAN-väylän tietoturva ei ole kovin korkeaa luokkaa, eikä se siksi voi taata siirretyn datan luottamuksellisuutta ja eheyttä. Asymmetriset ja symmetriset salausalgoritmi HASH-toiminnoin, MAC- ja CMAC-antentikointikoodit mahdollistavat datan luottamuksellisuuden, eheyden ja käytettävyyden, digitaaliset allekirjoitukset ja datan autentikoinnin. Kaikki koodaus- ja dekoodaustoiminnot toteutetaan laitetasolla, jolla varmistetaan se, ettei isäntäprosessoria rasiteta liikaa.

Tyypillisiä sovelluksia: turvakäynnistys

Turvakäynnistystoiminto validoi käynnistyslataimen eheyden. Ensiksi mikro-ohjaimen HSM-moduuli lataa käynnistyslataimen flash-muistista master-väylän kautta. Sovittua salaista avainta käyttämällä HSM-moduuli voi laskea MAC-koodin vastaanotetulle viestille. Mikäli laskettu MAC-koodi tallennettua käynnistys-MAC-koodia, datan eheys turvataan ja mikro-ohjain voi käyttää käynnistyslatainta.

Turvaviestintä

HSM mahdollistaa myös turvatun viestinnän. Tätä kuvaa seuraava esimerkki: ECU-keskusyksikkö kommunikoi anturin ECU-yksikön kanssa. Kuten selitettiin edellä, jokaisessa HSM-moduulissa on satunnaislukugeneraattori ja laitetason salausmoottori. ECU-keskusyksikkö generoi satunnaisluvun ja lähettää sen anturi-ECUlle. Anturi vastaanottaa satunnaisluvun, mittaa sen datan ja aktivoi oman HSM-moduulinsa salatakseen mittausdatan ECU:n satunnaisluvulla. Anturin ECU-yksikkö lähettää salatun datan takaisin ECU-keskusyksikölle. Tämä purkaa datan käyttämällä omaa satunnaislukuaan. Siirrettyä satunnaislukua verrataan vastaanotettuun datan eheyden ja autenttisuuden varmistamiseksi. Satunnaislukugeneraattori suojaa toistuvia hyökkäyksiä ja ”salakuuntelua” vastaan.

Flash-muistin suojaus

Koska firmware- ja turvakonfiguraatiot kuten salasanat ja avaimet tallennetaan ohjaimen flash-muistiin, myös niiden suojaaminen on kriittisen tärkeää. ST:n SPC5-ohjaimet on siksi varustettu kahdella moduulilla, jotka ovat vastuussa erityisesti muistin suojaamisesta: TDM-moduuli pakottaa ohjelmiston kirjoittamaan datasarjan flash-muistin tiettyyn osaan ennen kuin yksi tai useampia lohkoja voidaan deletoida TDR-alueella (tamper detection region). Toisaalta PASS-moduuli tekee salasanojen vertailun ennen kuin flashiin voidaan kirjoittaa tai siltä voidaan poistaa dataa.

Järjestelmän turvakonfiguraatio

Varmistaakseen sen, että järjestelmän käynnistys tapahtuu turvallisesti sen resetoinnin eli nollauksen jälkeen, kaikkien tallennettujen laitekonfigurointiformaattien (DCF, device configuration formats) eheys tarkistetaan ennen uudelleenkäynnistystä, mikä estää auktorisoimattomien toimintojen ja muutosten tekemisen. Lisäksi useita turvatoimintoja voidaan tarkistaa. Tämä varmistaa sen, että mikä tahansa yritys muuttaa sisältöä tietyssä sijainnissa erilaisilla hyökkäysmenetelmillä tai haittakoodin lataaminen käynnistyksen aikana voidaan pysäyttää.

Johtopäätös

IT-tietoturvamenetelmät ovat olennaisen tärkeitä ajoneuvoissa. Uusimpien ja edistyneimpien puolijohdepiirien käyttäminen integroituine HSM-moduuleineen auttaa parantamaan turvaa ja tekemään toteutuksesta tehokkaampaa.