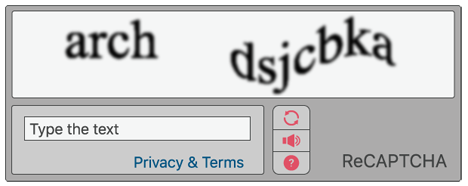

Monille tuttu "En ole robotti" -varmennus ei enää takaa turvaa. HP:n tuore kyberturvaraportti varoittaa, että verkkorikolliset hyödyntävät tekaistuja CAPTCHA-testejä houkutellakseen käyttäjiä asentamaan haittaohjelmia tietämättään.

HP:n Threat Insights Report paljastaa, että hyökkääjät ovat kehittäneet entistä ovelampia menetelmiä: he luovat aidon näköisiä CAPTCHA-ruutuja, joiden läpäiseminen johtaa haittaohjelmien latautumiseen. Tällaisissa tapauksissa käyttäjät siirtyvät huomaamattaan verkkosivuille, joilla esimerkiksi Lumma Stealer -etäkäyttötroijalainen pääsee heidän koneilleen PowerShellin kautta.

Kyberrikolliset hyödyntävät ilmiötä, jota HP kutsuu "klikkaustoleranssiksi" – ihmiset ovat tottuneet monivaiheisiin varmennuksiin ja suorittavat niitä ilman epäilyksiä. Tämä tekee huijausten onnistumisesta todennäköisempää.

Raportti nostaa esiin myös muita ajankohtaisia uhkia. Esimerkiksi avoimen lähdekoodin haittaohjelma XenoRAT pystyy kaappaamaan käyttäjän mikrofonin ja kameran. Hyökkäykset leviävät usein Office-tiedostojen makrojen kautta, ja niillä voidaan myös varastaa tietoja ja tallentaa näppäinpainalluksia.

Hyökkääjät ovat myös alkaneet käyttää SVG-muotoisia kuvia haitallisen JavaScriptin piilottamiseen. Nämä kuvat avautuvat selaimessa ja käynnistävät jopa seitsemän erilaista haittakomponenttia. Mukana ovat myös naamioidut Python-skriptit, jotka kiertävät havaintotyökalut tehokkaasti.

Tilastojen mukaan vähintään 11 % haitallisista sähköposteista onnistui ohittamaan perinteiset sähköpostin suodatusjärjestelmät. Yleisin haittaohjelmien levitystapa oli suoritettavat exe-tiedostot (43 %), ja toiseksi yleisin arkistotiedostot (32 %).

HP:n kyberturva-asiantuntijat kehottavat organisaatioita pienentämään hyökkäyspinta-alaa ja eristämään riskialttiit toiminnot. Sen sijaan, että pyrittäisiin ennakoimaan tulevia hyökkäyksiä, suojautuminen voidaan toteuttaa eristämällä todennäköisimmät riskikohdat – kuten sähköpostiliitteet ja epäilyttävät linkit.