Tietoturvayritys Palo Alto Networksin tutkimusryhmä Unit 42 kertoo, että Pohjois-Korean valtiollisen tuen saama hakkeriryhmä Slow Pisces on käynnistänyt uudenlaisen kyberhyökkäyksen. Se kohdistuu erityisesti kryptovaluutta-alan ohjelmistokehittäjiin. Ryhmä esiintyy LinkedInissä rekrytoijina ja käyttää aidolta vaikuttavia koodaushaasteita levittääkseen haittaohjelmia.

Hyökkäyksen ensimmäinen vaihe alkaa LinkedInissä, missä hyökkääjät ottavat yhteyttä kehittäjiin näennäisenä työtarjouksena. He lähettävät PDF-tiedoston, jossa on työkuvaus ja myöhemmin "koodaushaaste" – käytännössä ohjelmointitehtävä, joka ohjaa uhrin GitHub-repositorioon.

Tässä vaiheessa kehittäjää pyydetään kloonaamaan ja suorittamaan ohjelmointiprojekti, joka liittyy esimerkiksi kryptovaluutan kurssidatan käsittelyyn. Projekti sisältää huolellisesti naamioidun haitallisen koodin, joka lataa lisää komponentteja ulkopuoliselta palvelimelta.

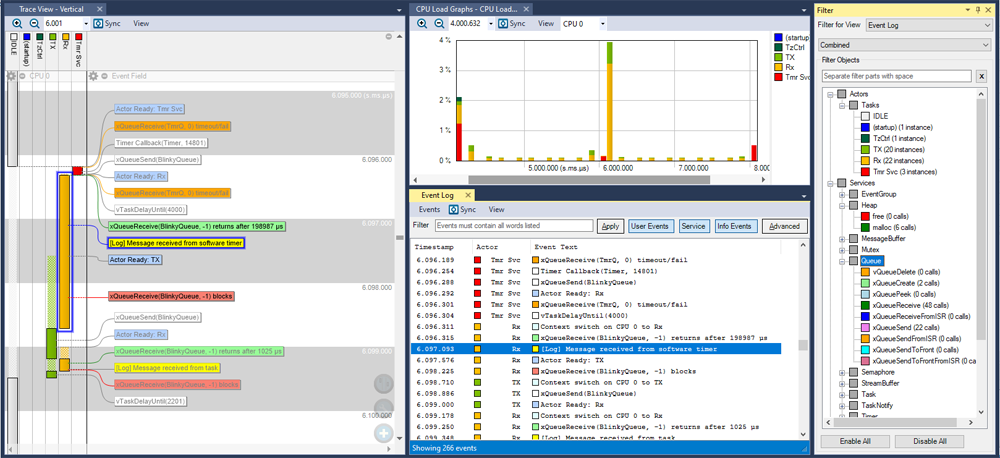

GitHub-repositoriossa oleva koodi näyttää enimmäkseen harmittomalta, mutta kun kehittäjä suorittaa sen, koodi ottaa yhteyden komentopalvelimeen (C2). Tämä palvelin analysoi uhrin tietokoneen sijaintia ja muuta metatietoa, ja lähettää haitallisen hyötykuorman vain, jos kohde on "kelvollinen" – esimerkiksi jos se vastaa etukäteen profiloitua LinkedIn-kontaktia.

Python-projekteissa hyökkääjät käyttävät vaarallista YAML-deserialisointia (yaml.load()), joka voi suorittaa mitä tahansa Python-koodia. Tässä muodossa toimitettu haittaohjelma (RN Loader) lataa ja suorittaa seuraavan vaiheen (RN Stealer), joka varastaa laitteelta arkaluontoista tietoa, kuten SSH-avaimia, pilvipalvelujen asetuksia ja salasanatiedostoja.

JavaScript-puolella käytetään vastaavaa taktiikkaa, mutta toteutus perustuu EJS-renderöintityökaluun, jonka kautta voidaan ajaa koodia käyttäjän tietämättä.

Palo Alto Networksin mukaan kampanja on mahdollistanut jopa 1,5 miljardin euron arvosta kryptovaluuttavarkauksia. Kohteina ovat olleet muun muassa japanilaiset ja dubailaiset kryptopörssit. Haittaohjelmat eivät jätä jälkiä kovalevylle vaan toimivat muistinvaraisesti, mikä tekee niistä vaikeasti havaittavia.

GitHub ja LinkedIn ovat poistaneet useita hyökkäykseen liittyviä tilejä ja kehottavat käyttäjiä ilmoittamaan kaikesta epäilyttävästä toiminnasta. Kehittäjiä Unit 42 neuvoo olemaan suorittamatta ohjelmakoodia, joka tulee tuntemattomalta lähteeltä. Testiprojekteissa kannattaa käyttää erillisiä ympäristöjä ja GitHub-repojen lähteet ja verkkoyhteydet kannattaa aina tarkistaa ennen suorittamista.

Lue lisää täällä.