Kvanttiuhka tarkoittaa sitä, että kvanttikoneilla pystyy helposti murtamaan nykyiset asymmetriset salaukset. Pahimmillaan tämä tarkoittaa koko internetin tietoturvan kaatumista. Aivan näin paha tilanne ei ole, mutta jo lähivuosina saamme käyttöömme hybridisalauksen, sanoi Xpheran teknologiajohtaja Kimmo Järvinen eilen Embedded Conference Finland -tapahtumassa.

ECF22 keräsi yhteen toistasataa sulautettujen järjestelmien ammattilaista ja niistä kiinnostunutta. Tietoturva oli koko tapahtuman kantama teema ja esillä monessa esityksessä. Xipheran Järvinen käsitteli kvanttiuhkaa omassa esityksessään.

Aihe on ajankohtainen, sillä amerikkalainen NIST-standardointijärjestö julkaisi heinäkuussa ensimmäiset ehdokkaansa PQC-algoritmeiksi. PQC viittaa salaukseen, joka kestää kvanttikoneiden laskentatehon (post-quantum cryptography). Tehtävän hankaluutta kuvaa sekin, että yksi NIST:n voittajaksi julistamista algoritmeista ehdittiin jo murtaa.

Yksi kisassa mukana olleista (SIKE) osoittautui heikoksi. - Sen pystyy murtamaan viikonloppuna tavallisella läppärillä, Järvinen sanoi. Lisäksi jo kisan 3-vaiheessa yksi finalisteista murrettiin.

NIST:n tavoitteena on, että 2023-2024 saadaan ensimmäiset standardit valmiiksi. Standardiin on päätymässä yksi KEM-algoritmi (key encapsulation mechanism) ja kolme allekirjoitusalgoritmia. Järjestö on lisäksi avaamassa uuden kilpailun PQC-allekirjoituksen algoritmeiksi, koska ensimmäisiin ehdokkaisiin ei oltu tyytyväisiä.

Tällä hetkellä asymmetrinen salaus perustuu yleensä elliptiseen käyrään. Mikäli haluaa 128-bittisen ECC-salauksen, pitää käyttää noin 32 tavun avaimia. PQC-algoritmit kasvattavat salausavainten kokoa. Esimerkiksi NIST-voittajista Kyber vaatii 1632 tavun yksityisen avaimen ja 800 tavun julkisen avaimen, ja 768 tavun salatun tekstin. - Tämä tarkoittaa, että PQC-salauksessa täytyy tallentaa ja siirtää enemmän dataa. Tämä voi tulla ongelmaksi sulautetuissa järjestelmissä, erityisesti jos kyse on paristolla toimivista laitteista, Järvinen ennusti.

Sen sijaan salauksen latenssi ei PQC-aikakaudella juutu muutu, joten käyttäjät eivät suurta eroa huomaa. PQC-algoritmien käyttöönotto kestää kuitenkin vuosikausia. Uusiin menetelmiin pitää pystyä luottamaan, eikä luottamus synny nopeasti.

- ECC-algoritmit eivät katoa vielä pitkään aikaan. Ensin tulevat hybridijärjestelmät, joissa käytetään sekä ECC- että PQC-salausta. Hybridisalauksessa yhdistetään ECC- ja KEM-pohjainen PQC-algoritmi, ja näillä tuotetaan tarvittava KDF-funktio (key derivation function), Järvinen selvensi.

Hybridijärjestelmän etuna on 2 allekirjoitusta, jos toisen murtaa, järjestelmä on yhä turvassa. Sama pätee myös digitaalisiin allekirjoituksiin. Hyvä puoli on se, ettei hybridisalaus juuri lisää laskentaresurssien tarvetta. Tosin piialan ja koodimäärän kasvaminen voi olla suurin ongelma.

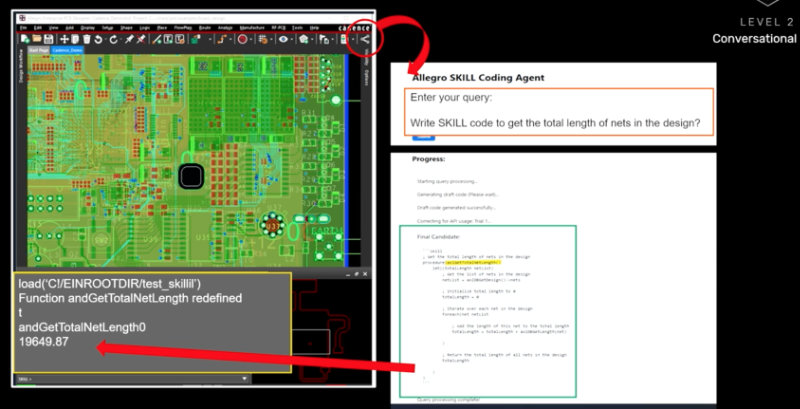

Järvisen mukaan parin vuoden kuluessa järjestelmien pitäisi sisältää myös PQC-algoritmi. Hän näkee, että tilanteen kehittyessä nopeasti ohjelmoitavat ratkaisut ovat parempi aja ketterämpiä. Xipheran ratkaisut sopivat tähän, koska perustuvat FPGA-piireille räätälöityihin toteutuksiin. ASIC-tyyppisiin piieihin PQC-salausta ei voi tuoda, joten esimerkiksi tietokoneiden TPM-moduuleja ei voida päivittää kvanttikoneen kestäviksi.

Entäpä se kvanttiuhka? Tavallisen kuluttajan näkökulmasta riski on pieni. Yksittäiseen kuluttajaan kohdistetut iskut ovat hyvin pieni riski. - Vie joka tapauksessa vuosikymmeniä ennen kuin teinihakkerit voivat murtaa klassisia salauksia, Järvinen muistutti.

Kimmo Järvinen esitys löytyy täältä.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.