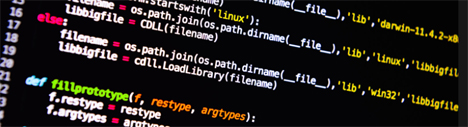

Jokavuotisessa Black Hat -tietoturvakonferenssissa esitellään aina myös uusia haavoittuvuuksia. Nyt tapahtumassa on esitelty Linux-ytimen haavoittuvuus, joka on potentiaalisesti erittäin vaarallinen. Sen avulla on periaatteessa mahdollista päästä käsiksi järjestelmän kaikkiin resursseihin.

Northwestern Universityn tutkijat Zhenpeng Lin, Yuhang Wu ja Xinyu Xing raportoivat haavoittuvuudesta, jolle ovat antaneet nimeksi DirtyCred. Nimi viittaa taannoiseen DirtyPipe-haavoittuvuuteen, joka on sittemmin kernelissä korjattu, mutta joka vaivasi esimerkiksi kaikkia Android-puhelimia, joiden käyttöjärjestelmä pohjautui Linuxin versioon 5.8.

Vaikka DirtyPipe oli tehokas, sen hyödynnettävyys on tiiviisti sidoksissa CVE-2022-0847-haavoittuvuuden kykyyn, joka käyttää väärin Linuxin liukuhihnamekanismia ja syöttää tietoja satunnaisiin tiedostoihin.

DirtyCred-haavoittuvuuden löytäjien mukaan uusi aukko vie idean seuraavalle tasolle. Sen avulla on mahdollista nostaa käyttäjätunnisteiden oikeudet root-tasolle asti. Toisin kuin DirtyPipessä, DirtyCred ei ole sidottu yhden kontin alueelle. Tämä on potentiaalisesti hyvin haitallinen ominaisuus.

Löytäjät esittävät demossaan, miten haavoittuvuus toimii CentOS-käyttöjärjestelmässä. Aukko koskee esimerkiksi kaikkia CentOS-versoita 8:sta eteenpäin. Perusongelma liittyy siihen, että objektien eristäminen perustuu kernelissä tyyppiin, eikä oikeuksiin. Ratkaisuksi tutkijat esittävät root-taosn oikeuksia omaavien tunnisteiden eristämistä muista. Tämä voidaan tehdä virtuaalisten välimuistien avulla, jolloin hyökkäys välimuistista toiseen ei enää ole mahdollinen.

Demoon voi tutustua täällä.