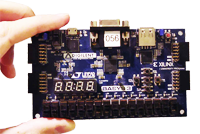

FPGA-piirit ovat joustavasti ohjelmoitavia siruja, joita pidetään erittäin turvallisina komponentteina monissa sovelluksissa. Ruhrin yliopiston Bochumissa sijaitsevan Horst Görtz -tietoturvainstituutin ja Max Planckin tutkijat ovat nyt havainneet, että Xilinxin piireihin on piilotettu kriittinen haavoittuvuus. He kutsuvat haavoittuvuutta nimellä ”StarBleed".

FPGA-piirit ovat joustavasti ohjelmoitavia siruja, joita pidetään erittäin turvallisina komponentteina monissa sovelluksissa. Ruhrin yliopiston Bochumissa sijaitsevan Horst Görtz -tietoturvainstituutin ja Max Planckin tutkijat ovat nyt havainneet, että Xilinxin piireihin on piilotettu kriittinen haavoittuvuus. He kutsuvat haavoittuvuutta nimellä ”StarBleed".

Haavoittuvuus altistaa FPGA-piirien käyttäjät suurille riskeille. Hyökkääjät voivat saada täydellisen hallinnan siruista ja niiden toiminnoista haavoittuvuuden kautta. Koska virhe on integroitu laitteistoon, tietoturvariski voidaan poistaa vain korvaamalla sirut. Tutkijat ovat ilmoittaneet haavoittuvuudesta FPGA-valmistajille.

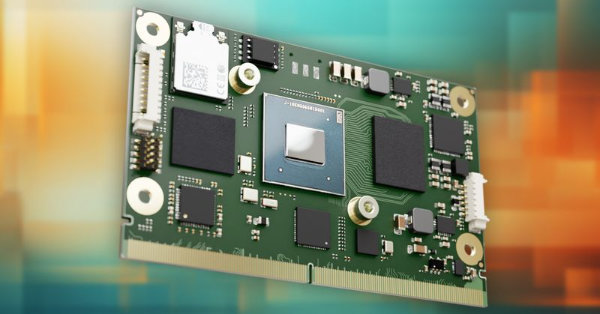

FPGA-siruja löytyy monista turvallisuuskriittisistä sovelluksista datakeskuksista matkapuhelinverkkojen tukiasemiin ja teollisuuden ohjausjärjestelmiin. Niiden ratkaiseva etu on uudelleenohjelmoitavuus verrattuna perinteisiin piireihin, joilla on kiinteät toiminnallisuudet.

FPGA-piiri ohjelmoidaan lataamalla tiedosto (bittivirta) sen muistiin. Tämä prosessi pitää suojata vankoin salausmenetelmin. Amir Moradi ja Maik Ender Horst Görtz -instituutista onnistuivat yhteistyössä Max Planck -tutkija Christof Paarin kanssa purkamaan tämän suojatun bittivirran, pääsemään tiedostoon ja muuttamaan sitä.

Osana tutkimustaan tutkijat analysoivat Xilinxin FPGA-piirejä. StarBleed-haavoittuvuus vaikuttaa Xilinxin 7-sarjan piireihin, mikä käsittää Spartan-, Artix-, Kintex- ja Virtex-tuoteperheet. Haavoittuvuus koskee myös Virtex-6-piirejä, jotka muodostavat suuren osan Xilinx FPGA-piireihin tällä hetkellä perustuvista markkinoilla olevista laitteista.

- Tiedotimme Xilinxille tästä haavoittuvuudesta ja teimme sen jälkeen tiivistä yhteistyötä haavoittuvuuden paljastusprosessin aikana. Lisäksi vaikuttaa erittäin epätodennäköiseltä, että tämä haavoittuvuus esiintyy valmistajan viimeisimmässä sarjassa, raportoi Amir Moradi. Xilinx julkaisee myös tietoja verkkosivuillaan asiaankuuluville asiakkaille.

Xilinxin piirien ohjelmointien salaus murrettiin. Tutkijat pystyivät manipuloimaan salattua bittivirtaa kokoonpanoprosessin aikana ohjaamaan sen salattua sisältöä WBSTAR-kokoonpanorekisteriin, joka luetaan järjestelmän nollauksen jälkeen.

- Jos hyökkääjä pääsee bittivirtaan, hän saa FPGA-piirin täydellisesti hallintaansa. Piirin sisältävät IP-salaisuudet voidaan kaapata. On myös mahdollista asentaa esimerkiksi troijalainen FPGA-piirille manipuloimalla bittivirtaa. Koska turvallisuusaukko sijaitsee itse laitteistossa, se voidaan sulkea vain vaihtamalla siru, Christof Paar selittää.