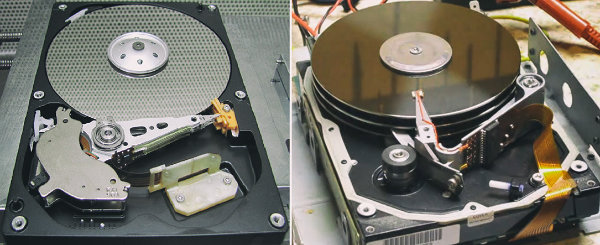

Tieturvayritys Leviathan Security kertoo, että DHCP-protokollaan sisäänrakennettuja ominaisuuksia hyödyntäen voi hyökkääjä pakottaa dataliikenteen pois suojatusta VPN-tunnelista. Yhtiön mukaan aukko on ollut olemassa jo vuodesta 2002 lähtien.

VPN eli virtuaalinen privaattiverkko toimii luomalla salatun ja turvatun yhteyden käyttäjän laitteen ja VPN-palvelimen välille. Tämä tapahtuu käyttäen VPN-protokollia, kuten IPSec, SSL/TLS tai OpenVPN. Kun käyttäjä muodostaa yhteyden VPN-palvelimeen, kaikki käyttäjän tietoliikenne kulkee salattuna VPN-tunnelissa, joka suojaa sitä ulkopuolisilta silmiltä.

Leviathan Securityn mukaan heidän äskettäin tunnistamansa verkkotekniikka ohittaa VPN-kapseloinnin. Hyökkääjä voi käyttää tätä tekniikkaa pakottaakseen kohdekäyttäjän liikenteen pois VPN-tunnelistaan käyttämällä DHCP:n (Dynamic Host Configuration Protocol) sisäänrakennettuja ominaisuuksia. Tämän seurauksena käyttäjä lähettää paketteja, joita VPN ei koskaan salaa, ja hyökkääjä voi tiedustella tätä liikennettä.

Yhtiö arvioi, että tekniikka on voinut olla mahdollinen jo vuonna 2002, ja se on voitu jo havaita ja mahdollisesti sitä on käytetty hyökkäyksissä. Linux-pohjaisissa käyttöjärjestelmissä ongelmaa on yritetty korjata. Tutkijat muistuttavat, että ongelmaa ei voida korjata yksinkertaisesti poistamalla tuki DHCP-ominaisuudesta, koska tämä voi katkaista Internet-yhteyden myös laillisissa tapauksissa.

VPN-liikenteen avaaminen ei ole mikään yksinkertainen temppu, sillä onnistuakseen hyökkääjällä on oltava oikeuden DHCP-palvelimelle. Tätä haastetta hyökkääjä voi kiertää pystyttämällä verkkoon oman DHCP-palvelimensa.

Leviathan kertoo blogissaan tarkempia tietoja haavoittuvuudesta, jolle on annettu nimeksi TunnelVision (CVE-haavoittuvuutunnus on 2024-3661). Kyse on erittäin vakavasta haavoittuvuudesta, sillä monissa maissa internetin vapaa käyttö on rajoitettu ja VPN-tunneleiden käyttö katsotaan rikolliseksi toiminnaksi, joka voi johtaa jopa hengenvaaraan.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.