Tietoturvayhtiö Palo Alto Networksin turvallisuusuhkien yksikkö Unit 42 on julkaissut tietopaketin USB-laitteita tartuttavasta haittaohjelmasta. Erikoiseksi löydöksen tekee se, että haittakoodi kykeni ja pyrki tartuttamaan irrotettavia USB-laitteita ja piilottamaan itsensä.

Tietoturvayhtiö Palo Alto Networksin turvallisuusuhkien yksikkö Unit 42 on julkaissut tietopaketin USB-laitteita tartuttavasta haittaohjelmasta. Erikoiseksi löydöksen tekee se, että haittakoodi kykeni ja pyrki tartuttamaan irrotettavia USB-laitteita ja piilottamaan itsensä.

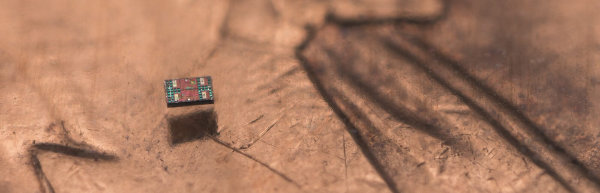

Tutkiessaan Black Basta -murtautumistapausta, Unit 42 havaitsi erityislaatuisen yhdistelmän haittaohjelmia. GootLoader- ja Brute Ratel C4 -haittaohjelmien lisäksi Unit 42 löysi hyökkäystoimien kohteesta vanhan näytteen PlugX-haittaohjelmasta. Matomainen virusohjelma kykenee siirtymään esimerkiksi USB-muistitikulle ja monistamaan siitä itsensä muihin tietokoneisiin, joissa samaa USB-laitetta käytetään.

Tämänkaltainen tarttuvuus tekee viruksesta erittäin vaikeasti pysäytettävän, sillä näin se pystyy mahdollisesti leviämään järjestelmästä toiseen myös ilman verkkoyhteyttä. PlugX osaa myös piilottaa keskeiset tiedostonsa USB-laitteelle hyödyntämällä tekniikoita, jotka toimivat myös nykyisillä Windows-versioilla. Tämän ansiosta viruksen löytämiseen vaaditaan, että USB-laite avataan Unix-pohjaisessa käyttöjärjestelmässä tai erityisellä selvitystyökalulla.

PlugX-haittaohjelmasta on löytynyt myös versio, joka saastuttaessaan USB-laitteen kopioi käyttäjänsä Adobe PDF- ja Microsoft Word -tiedostot laitteelle haittaohjelman luomaan ja kätkemään kansioon.

PlugX-haittaohjelmaa on tavattu monissa eri yhteyksissä ja jäljitetty muun muassa Kiinaan sekä tavattu erilaisten rikollisryhmien käytössä. PlugX-infektio alkaa kaappaamalla tunnettu ja luotettava, digitaalisesti allekirjoitettu ohjelmistosovellus lataamaan hyökkääjän luoma salattu hyötykuorma. Tekniikka sinänsä on vanha ja sitä on käytetty vuodesta 2010 lähtien.

Tässä tapauksessa hyökkääjät päättivät kaapata suositun ja ilmaisen avoimen lähdekoodin virheenkorjaustyökalun Windowsille. Kun tämä x32dbg.exe suoritetaan, Microsoft Windows yrittää ratkaista kaikki sovelluksen suorittamiseen tarvittavat riippuvuustiedostot. Tämä haku alkaa paikallisesti (eli nykyisestä työhakemistosta). Jos ne löytyvät, tarvittavat tiedostot ladataan ja suoritetaan.

Kun haittaohjelma on ladattu, se etsii paikallisesti näyttelijän luomaa salattua hyötytiedostoa. Kun salaus on purettu, ohjelma saastuttaa isäntäkoneen ja kaikki PlugX-haittaohjelmalla liitetyt irrotettavat USB-laitteet.

Lisätietoja löytyy täältä.