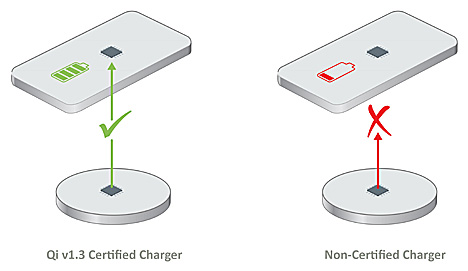

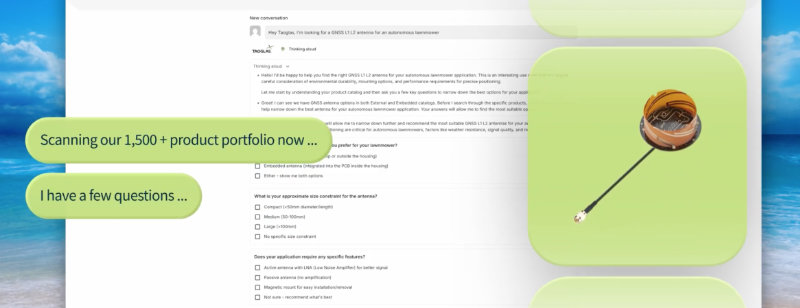

![]() Langattoman Qi-latauksen 1.3 -standardi varmistaa pitkälle, että laturit ovat kuluttajille aiempaa turvallisempia. Täydellä teholla ladataan vain varmennettuja laitteita.

Langattoman Qi-latauksen 1.3 -standardi varmistaa pitkälle, että laturit ovat kuluttajille aiempaa turvallisempia. Täydellä teholla ladataan vain varmennettuja laitteita.

|

Artikkelin kirjoittaja Xavier Bignalet toimii tuotemarkkinoinnin päällikkönä Microchip Technologyn Secure Product Group -liiketoimintaryhmässä. |

Induktioon perustuvan Qi-latauksen läpilyönti kesti jonkin aikaa, koska markkinoilla oli useita uusia, vastakkaisia teknologioita, jotka kamppailivat tasaisesti. Vaikka Qi julkaistiin ensimmäisen kerran jo vuonna 2010, kesti viisi vuotta, ennen kuin se valtasi markkinat. Siitä lähtien Wireless Power Consortium on tehnyt merkittäviä parannuksia Qi:een, mutta vasta vuoden 2021 alussa konsortio lisäsi protokollan, jonka avulla Qi-yhteensopivien laitteiden valmistajat voivat varmistaa laturien identiteetin ja niiden yhteensopivuuden Qi:n kanssa.

Tämä ominaisuus on kiistatta tärkein uusi ominaisuus Qi 3.1:ssä, koska se voi karsia pois latureita, jotka voivat vahingoittaa tai jopa tuhota ladattavan laitteen. Erityisesti Qi 1.3 -spesifikaatio edellyttää laturien valmistajien sisällyttävän julkisen avaimen infrastruktuurin kuuluvat "tuoteyksikkösertifikaatit". Ne on sulautettava langattomiin latureihin, jotta älypuhelin voi todentaa laitteen.

Avaintoiminto on sulautettu, koska se viittaa vahvimpaan tapaan tarjota todennusta. Tietoturvaelementit muodostavat holvin mikro-ohjaimen vieressä, ja siihen tallennetaan kriittisiä tietoja erillään laitteen pääprosessorista. Se tekee turvamekanismien ohittamisesta erittäin vaikeaa ja käyttää omaa ja itsenäistä prosessointitehoa ja muistia yhteisten, jaettujen resurssien sijaan.

Suojatut elementit eivät ole mikään uusi keksintö, ja niitä on käytetty IoT-laitteissa, luottokorteissa, maksujärjestelmissä ja kryptovaluuttakaupassa. Esimerkiksi NFC-yhteydet, joita nykyään käytetään laajalti älykkäissä maksuissa, on tukeutunut turvaelementteihin vuodesta 2009 lähtien. Lähes jokaisessa älypuhelimessa on vuodesta 2019 lähtien ollut integroitu suojattuja elementtejä, joten tämän tekniikan lisääminen langattomaan lataukseen ei tullut hetkeäkään liian aikaisin.

Miten se toimii?

Todennusprosessi on monimutkainen, mutta se tapahtuu kulissien takana ilman ihmisen väliintuloa alle sekunnissa. Puhelin on vastaanotin, joka makaa latausalustan päällä. Tätä kutsutaan standardissa lähettimeksi. Qi 1.3 edellyttää yksisuuntaista todennusta, mikä tarkoittaa, että lähettimen on todistettava kryptografisesti matkapuhelimelle, että se on luotettava ja tunnustettu WPC-ekosysteemin turvalliseksi jäseneksi.

Jos todennusta ei tapahdu, puhelin joko hylkää latauksen kokonaan tai tyypillisemmin rajoittaa hyväksytyn lataustehon 5 wattiin 15 watin sijaan, mikä johtaa hitaaseen lataukseen. Koska useimmat älypuhelimet käyttävät useita sovelluksia kerralla, seurauksena on huono käyttökokemus, joka voi vaikuttaa negatiivisesti laturin valmistajan maineeseen.

Latausalustan Qi-yhteensopivuus varmennetaan salausavainten avulla.

Jotta suojatun todennuksen saavuttaminen olisi tehokasta, siihen on sisällytettävä myös suojattu tuotanto, ja se on yhdistettävä prosessiin, jolla saavutetaan SSS-alijärjestelmä (Secure Storage Subsystem). Tätä kutsutaan yleisesti suojatuksi avainten tallennuslaitteeksi tai suojatuiksi elementeiksi. Qi 1.3 käyttää yksisuuntaista todennusta laturista puhelimeen, jonka aikana laturin on todistettava puhelimelle kryptografisesti, että siihen voi luottaa. Jos todennus epäonnistuu, puhelimella on kaksi vaihtoehtoa: se voi alentaa lataustasoa maksimitehosta 15 watista 5 wattiin tai hylätä laturin.

Jos prosessia katsoo tarkemmin, puhelin pyytää laturilta varmennetta ja allekirjoitusta varmistaakseen, että se on WPC-sertifioitu tuote yksityisellä avaimella. Sen jälkeen laturin pitää allekirjoittaa puhelimen lähettämä haaste, joka todistaa ettei avainta ole kompromettoitu. Qi 1.3 -standardi edellyttää, että yksityinen avain on tallennettu ja suojattu sertifioidulla SSS-algoritmilla. Sekä elliptisen käyrän digitaalisen allekirjoituksen algoritmin että yksityisen avaimen on oltava saman fyysisen suojatun rajan sisällä luotettavan todennuksen varmistamiseksi.

SSS:n on todistettava kykynsä suojata salausavaimia Joint Interpretation Libraryn (JIL) haavoittuvuuden pisteytysjärjestelmään perustuen, joka otettiin käyttöön ensimmäisen kerran 2000-luvun puolivälissä älykorttien tehokkuuden ja turvallisuuden parantamiseksi. Se on nyt vankka vertailukohta monille muille turvallisuutta vaativille sovelluksille. Se keskittyy arvioimaan suojatun elementin tallennuksen varmuutta tietylle JIL-tasolle, joka pisteytetään suorituskyvyn perusteella viidellä alueella:

- Kuinka paljon aikaa tarvitaan algoritmin rikkomiseen?

- Minkä tasoisia taitoja hyökkääjällä tulee olla?

- Mitä tietoa arvioinnin kohteesta (TOE) vaaditaan onnistuneen hyökkäyksen saavuttamiseksi (TOE on tässä tapauksessa laturi)?

- TOE-näytteiden saamisen vaikeus ja tarvittavien näytteiden määrä.

- Millaisia laitteita tarvitaan onnistuneeseen hyökkäykseen?

Ennen kuin laturia voidaan tarjota myyntiin, tarvitaan muita toimenpiteitä, jotka suojaavat luottamustasoa laturia valmistettaessa. Tavoitteena on poistaa yksityisten avainten altistuminen. Luottamusketjun luomiseksi kaikkien yksityisten avainten on oltava laitteiston suojausmoduulissa (HSM) jo tehtaalla tai laturin SSS:ssä. Sitten on tarpeen määrittää, kuinka avaimet luodaan, säilytetään ja ketjutetaan yhteen. Tämä saavutetaan WPC:n avainseremoniaksi kutsumalla prosessilla. Tällöin luottamusketju on muodostettu kryptografisesti ilman ulkopuolisten sopimusvalmistajille tai kolmansille osapuolille altistumista. Tämän seurauksena WPC:n, puhelimen ja laturin välille syntyy luottamus, mikä tarkoittaa, että WPC voi luottaa puhelimeen ja päinvastoin.

Sertifiointiekosysteemi

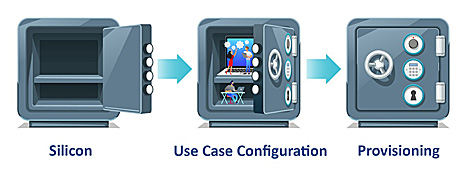

Sertifiointiprosessi voi olla arveluttava kaikille mukana oleville yrityksille mikro-ohjainten valmistajista itse laturin valmistajaan, koska luottamusketju edellyttää jokaisen osallistumista. Korjatakseen tämän Microchip alkoi yhtenä ensimmäisistä yrityksist yhdistää kaikki tämän prosessin elementit auttamaan suunnittelijoita kehittämään tuotteita ilman, että joutuisi luottamaan useisiin eri lähteisiin. Yrityksen lähestymistapa, nimeltään Trust Platform, tarjoaa keinon sisällyttää suojatut elementit suoraan tuotteeseen sisällyttämisen markkinoille tulon nopeuttamiseksi.

Qi 1.3 -standardi edellyttää, että ladattava laite tunnistetaan.

Microchip on WPC-lisensoitu sertifioitu valmistuskumppani, joka tarjoaa valmiiksi määritettyjä suojattuja tallennusalijärjestelmäratkaisuja, jotka vähentävät monimutkaisuutta ja kehitysaikaa. Se myös vähentää teknisiä pääsyn esteitä käsittelemällä koko avainseremonian WPC-juurivarmentajan kanssa. Tämä toimii täydellisenä sertifioituna referenssisuunnitteluna, joka sisältää sovelluksen mikro-ohjaimen, Qi 1.3 -ohjelmistopinon, turvalliset tallennusalijärjestelmät niitä tukevalla salauskirjastolla sekä provisiointipalvelut sekä auto- että kuluttajasovelluksiin.

Trust Platform on joukko esikonfiguroituja tai täysin mukautettavia suojattuja elementtejä. Tunnukset luodaan jokaisen suojatun elementin rajojen sisällä käyttämällä yrityksen Microchipin tehtaille asennettuja laitteistosuojattuja HSM-moduuleja (Hardware Secure Modules). Piirien kanssa tulevat myös laitteisto- ja ohjelmistokehitystyökalut, jotka tekevät prototyyppien tekemisestä helppoa ja nopeaa kehitystyötä.

Yhteenveto

Kaikki tämä saattaa tuntua yliampuvalta, kun kyse on näennäisen arkipäiväisestä laitteesta, kuten laturista. Markkinoilla on kuitenkin satoja erilaisia latureita, ja ennen Qi 1.3 -standardia ei ollut tehokasta tapaa vahvistaa, ovatko ne laatutuotteita vai sekundaa, joka voi vahingoittaa kohdelaitetta eli älypuhelinta tai aiheuttaa vielä tätäkin suurempia katastrofeja. Jos laturi on asennettu ajoneuvoon, virheellinen toiminta voi vaikuttaa älypuhelimen lisäksi johonkin ajoneuvon osaan. Tätä turvallisuustasoa on odotettu pitkään, mutta nyt se hyödyttää kaikkia asianosaisia ja erityisesti kuluttajia.

Lisätietoja Microchip Technologyn sivuilta.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.