Yritykset investoivat valtavasti kyberturvallisuuteen suojatakseen verkkojaan ja sovelluksiaan. Silti, kaikista suojaustoimista huolimatta, verkkorikolliset onnistuvat vuosi vuodelta entistä paremmin. Miten tämä on mahdollista, kysyy Lenovon tietoturva-asiantuntija Steven Antoniou?

Todellisuudessa useimpien organisaatioiden verkoissa on yhä vartioimattomia aukkoja, joista verkkorikolliset livahtavat sisään huomaamatta – kuin hiiret reikäisten kaapinovien taakse ruokakomeroon. Päästyään sisään he hyödyntävät kehittyneitä hyökkäystyökaluja toteuttaakseen iskunsa.

Näitä hyökkäystyökaluja - kuten Rubber Duckies, OMG-kaapelit ja Bash Bunnies - voi ostaa muutamalla eurolla hämäriltä verkkosivustoilta, ja YouTube ja Reddit tarjoavat helposti saatavilla olevia opetusvideoita työkalujen aktivoimisesta. Mikä pahempaa, vaikka nämä työkalut ovat laajasti käytössä, perinteiset tietoturvaratkaisut eivät edelleenkään pysty havaitsemaan niitä tehokkaasti.

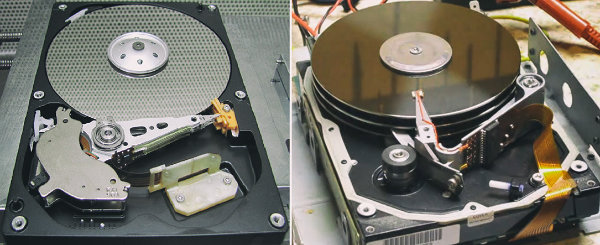

Tämä johtuu siitä, että perinteiset tietoturvaratkaisut toimivat pääasiassa verkon toisella ja kolmannella kerroksella (verkko- ja siirtokerrokset), ja ne käyttävät tekoäly- ja koneoppimisalgoritmeja havaitakseen käyttäytymispoikkeamat vain kyseisillä kerroksilla. Nämä tietoturvaratkaisut eivät kuitenkaan havaitse toimintaa verkon ensimmäisellä tasolla eivätkä pysty validoimaan laitteistoa komponenttitasolla. Siksi ne eivät kykene suojaamaan erillisiä komponentteja, jotka yhdessä muodostavat digitaaliset laitekokonaisuudet.

Tartuttamalla komponentteja, kuten muistikortteja, prosessoreita, mikrofoneja ja vastaavia, hyökkääjät voivat asentaa takaovia, varastaa salausavaimia ja lisätä haittaohjelmia, joiden avulla he pääsevät sisäverkkoon pitkällä aikavälillä ilman, että heitä havaitaan.

Joissain tapauksissa rikollisten ei tarvitse tunkeutua laitteisiin lainkaan. Nykyiset verkkorikollisjoukot - usein valtioiden tukemina - ovat nimittäin niin hyvin resursoituja ja organisoituneita, että ne pystyvät itse perustamaan yrityksiä, jotka valmistavat yksittäisiä digitaalisia komponentteja, jotka sitten asennetaan suurten luotettavien valmistajien tuotteisiin.

Koska perinteiset tietoturvaratkaisut, kuten haavoittuvuusskannerit, EDR ja XDR, tarkistavat vain laitteen toimivuuden ja ajantasaisuuden, ne eivät havaitse, jos haitallisia komponentteja on jo sisällytetty tuotteeseen ennen sen käyttöönottoa.

Onneksi uudet teknologiat mahdollistavat laiteohjelmiston eheyden tarkistamisen ja tunnistavat jopa syvälle upotetut, vaikeasti havaittavat uhat komponenttitason tunnisteiden avulla. Tämä tekniikka tarjoaa täydellisen näkyvyyden koko verkkoon, tunnistaen kaikki sen komponentit – myös IT-, OT- ja IoT-lisävarusteet sekä tunnisteettomat osat.

Siten tietoturvavastaavat voivat nyt eristää haitalliset komponentit - ja usein jopa korjata ne - ja samalla ilmoittaa asiasta asianomaisille IT-tiimeille heti, kun jokin komponentti käyttäytyy epäilyttävästi.

Teknologia pystyy myös arvioimaan yksittäisiä laitteisiin liitettyjä ulkoisia komponentteja, kuten näppäimistöjä ja kameroita, ja mittaamaan niiden fyysistä käyttäytymistä (kuten niiden virrankulutusta ja signaalien ajoitusta) mahdollisten poikkeavuuksien havaitsemiseksi.

Kyberrikollisuudelta suojautumiseksi on tärkeää, että päätöksentekijät siirtävät tietoturvan painopisteen välittömästi yksittäisiin komponentteihin ja niiden toimitusketjuihin. Organisaation tietoturvatoimien on katettava nämä riskit, ja uuden tietoturvateknologian käyttöönotto on olennaista.

Mikään verkko ei nimittäin ole turvallisempi kuin sen yksittäiset osat.

Steven Antoniou, tietoturva-asiantuntija, Lenovo

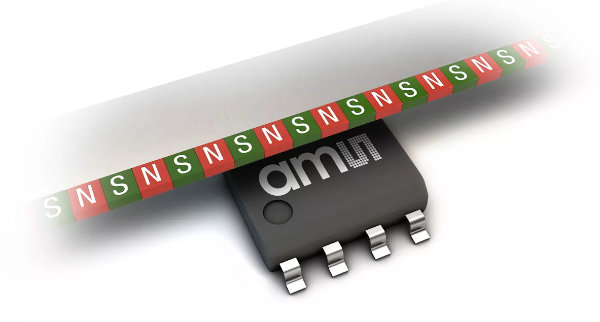

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.