Langattomia IoT-laitteita pidetään merkittävänä uhkana teollisuuden tietoverkkojen turvallisuudelle. Tietoturvassa voidaan kuitenkin päästä roimasti paremmalle tasolle soveltamalla TLS-suojausmenettelyn virtaviivaistettua johdannaista, jonka avulla ei-IP-pohjaiset IoT-solmut voidaan turvallisesti liittää IP-pohjaisiin verkkoihin. Vahva tietoturva voidaan näin kattaa koko verkkojärjestelmän päästä päähän.

Langattomia IoT-laitteita pidetään merkittävänä uhkana teollisuuden tietoverkkojen turvallisuudelle. Tietoturvassa voidaan kuitenkin päästä roimasti paremmalle tasolle soveltamalla TLS-suojausmenettelyn virtaviivaistettua johdannaista, jonka avulla ei-IP-pohjaiset IoT-solmut voidaan turvallisesti liittää IP-pohjaisiin verkkoihin. Vahva tietoturva voidaan näin kattaa koko verkkojärjestelmän päästä päähän.

| Artikkelin kirjoittajista John Jones toimii Avnet Silican innovaatiojohtajana ja Guillaume Crinon innovaatioiden teknisenä markkinointipäällikkönä. |

Esineiden internet tuo dramaattisia muutoksia nykyaikaisen yhteiskunnan monille osa-alueille. IoT-kehityksen myötä valtava määrä kaikenlaisia laitteita (antureita, älykkäitä mittareita, robotteja jne) liitetään teolliseen verkkoinfrastruktuuriin. Tietoturvaan liittyvät huolenaiheet aiheuttavat kuitenkin päänvaivaa siitä, kuinka nopeasti nämä järjestelmät itse asiassa tulevat lisääntymään.

Arviot toisiinsa kytkettyjen IoT-verkkosolmujen lukumääristä vaihtelevat, mutta yksi asia on varma: melko pian lähitulevaisuudessa tuo luku tulee kasvamaan kymmeniin miljardeihin. Esimerkiksi markkinoita analysoiva IHS-yhtiö ennustaa, että vuoteen 2020 mennessä käytössä on kaikkiaan 30,7 miljardia IoT-solmua ja tämän jälkeen lukema yli kaksinkertaistuu viidessä vuodessa.

Suurimmassa osassa tapauksista IoT-solmut tullaan liittämään nykyisiin verkkoihin hyödyntämällä niukasti tehoa kuluttavia langattomia tekniikoita (Bluetooth, 802.11x, ZigBee, Z-Wave jne). Tässä piilee kuitenkin ongelma, jonka yritykset tulevat kohtaamaan. Tämänkaltaiset järjestelyt nimittäin jättävät runsaasti mahdollisuuksia tietoturvarikkomuksille joko teollisuusvakoilun tai jopa vihamielisten hyökkäysten muodossa.

Esineiden internet on tunnettu käsitteenä jo pitkälti toistakymmentä vuotta. Termi lanseerattiin 1990-luvun lopulla, ja joidenkin mielestä alkuperäinen idea juontaa juurensa vieläkin kauemmas menneisyyteen. Mutta vasta aivan viime vuosina IoT on kehittynyt elinkelpoiseksi teknologiaksi, joka tarjoaa useita eri sovellusrakenteita, jotka ovat luoneet kasvavaa kysyntää. Samalla on laadittu kaikki tarvittavat IoT-järjestelmien elektroniikkaa ja viestintämenetelmiä tukevat standardit.

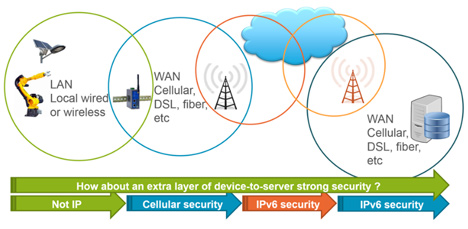

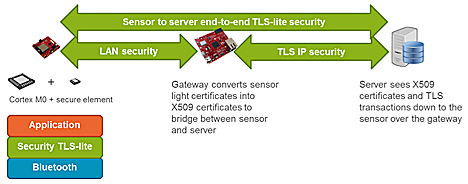

Yksinkertaisesti ilmaistuna IoT-järjestelmät luottavat tietojen siirtämiseen useiden erilaisten verkkojen läpi: WLAN-verkoista WAN-verkkoihin ja edelleen IP-ytimiin tai mahdollisesti pilvipalveluihin (sovelluksen luonteesta riippuen). Kullekin näistä verkoista on tarjolla erityisiä protokollapinoja ja turvamekanismeja kuten kuvasta 1 nähdään (IP/IPsec, 802.11x/ZigBee/Bluetooth/WPA). On kuitenkin huomattava, että tämä rakenne ei millään tavoin varmista datansiirron turvallisuutta koko ketjun päästä päähän. Järjestely on edelleen hyvin hajanainen, ja jotkin siirtoketjun osat ovat turvauhkien käsittelemisen kannalta kehnommin varusteltuja kuin toiset.

Kuva 1. IoT-sovelluksissa hyödynnettävät verkot turvaominaisuuksineen.

On kuitenkin myönnettävä, että yhteiskunnan vahvan verkottumisen jatkuva eteneminen tuottaa monia lähes väistämättömiä turvariskejä. Esimerkiksi viime vuosina yritysmaailmassa yleistynyt käyttäjien omiin laitteisiin pohjautuva BYOD-menettely (Bring Your Own Device) on aiheuttanut yritysten IT-osastoille vakavaa huolta tietoturvaongelmista. IoT-järjestelmien yleistyessä tässä mennään vielä paljon pidemmälle.

Mitä enemmän yritykset ovat liittäneet arvokkaita osiaan tietoverkkoihin, sitä suurempi riski niillä on altistua mahdollisille turvauhkille. Muihin vaaroihin verrattuna BYOD edustaa kuitenkin vain vähäistä riskiä, sillä mukana olevien laitteiden lukumäärä on yleensä melko pieni ja niiden käyttö tapahtuu valvotussa ympäristössä. Sen sijaan IoT-järjestelmässä verkkoon liitettyjen solmulaitteiden lukumäärä saattaa olla hyvinkin suuri.

IP-protokollan nelosversiota (IPv4) on jo alettu korvata uudemmalla IPv6-versiolla. Se mahdollistaa käytettävissä olevien nettiosoitteiden määrän kasvattamisen eksponentiaalisesti ja tukee entistä suurempia nopeuksia sekä tarjoaa turvaetuja verkkokerrokseen. Siitä huolimatta kestää huomattavan pitkään ennen kuin uusi protokolla yleistyy koko viestintäinfrastruktuurin kattavaksi. Vaikka joissakin länsimaissa IPv6-protokollan levinneisyys saattaa olla 20 – 40 prosentin luokkaa, muualla maailmassa lukema on paljon alhaisempi (joissakin paikoissa aivan olematon).

Googlen tilastot osoittavat, että ainoastaan noin 10 prosenttia koko maailman nettiliikenteestä hoidetaan IPv6-siirtona. Huolimatta siitä, että tämän lukeman odotetaan nousevan lähivuosina merkittävästi, IP-protokollan kuutosversio ei sittenkään pysty vielä kattamaan verkkoa kokonaisuudessaan. IPv6-protokollaan pohjautuvat pienitehoiset langattomat 6LoWPAN-verkot muodostavat sen reitin, jonka kautta IPv6-siirtoprotokolla tulee leviämään IoT-alueelle, mutta tämä kehitys on vielä melko alkuvaiheessa. Tämän vuoksi IP-pohjainen tietoturva ei vielä ole mukana pienitehoisissa langattomissa siirtoprotokollissa, joista IoT-laitteiden verkkoon liittäminen on riippuvainen. Siihen päästään aikaisintaan vuosina 2024 – 2025.

IoT-solmuina toimivat moduulit ovat ominaisuuksiltaan täysin erilaisia verrattuna kaikkiin muihin yritysverkkoon liitettäviin laitteisiin kuten palvelimiin, reitittimiin jne. Moduulien on oltava rakenteeltaan kompakteja ja hinnaltaan edullisia sekä erittäin niukasti energiaa kuluttavia. Monissa tapauksissa moduulit joutuvat toimimaan akkuvirralla, joten minimaalinen tehonkulutus on ehdoton vaatimus. Nämä seikat puolestaan vaikuttavat moduulien turvaominaisuuksien toteutustapaan.

Fyysinen koko ja valmistusmateriaalit asettavat rajoituksia moduulin muisti- ja prosessointiresursseille, jotka enintään voidaan saavuttaa. Tämä taas tarkoittaa sitä, että käytettävissä ei ole riittävästi tallennustilaa hajautetuille kryptografisille algoritmeille, joita tulisi soveltaa turvaratkaisuissa. Kuten aiemmin mainittiin, pienitehoisille langattomille protokollille vaadittavat IP-ominaisuudet ovat vielä vuosien kehitystyön päässä, joten IP-protokollaan perustuvan siirtokerroksen standardoidun TLS-suojauksen (Transport Layer Security) hyödyntäminen ei ole vielä mahdollista IoT-solmuissa.

Siksi on selvää, ettei tietoturvaa voida rajata yksinomaan IP-keskeiseen lähestymistapaan, vaan on mentävä tätä pidemmälle. Tällä hetkellä yritysten kannalta ei ole erityisen pelottava ongelma kattaa kaikki mahdollinen palvelimesta yhdyskäytävään asti. Näin on periaatteessa tehty jo hyvin pitkään. Suunnittelijat kohtaavat kuitenkin suuren haasteen, kun tätä periaatetta pitää edelleen laajentaa niin, että paikallisverkon näkökulma säilyy täysin mukana - se verkon ’viimeinen maili’. On keksittävä keinot yhdistää IoT-solmut turvallisesti IP-pohjaisiin verkkoihin käyttäen ei-IP-pohjaisia langattoman siirron protokollia kuten Bluetoothia tms.

Tämän lisäksi toinen huolenaihe on solmulaitteiden varustelu. Eli suoritetaanko yksilöllisten tunnisteiden ohjelmointi IoT-solmujen muistiin paikan päällä juuri ennen yhteyden muodostamista etäpalvelimelle, jonka piiriin kyseinen solmulaite on osoitettu. Tämä voi olla monimutkainen, aikaa vievä ja ennen kaikkea kallis menettelytapa.

Lisäksi tietoturvan näkökulmasta menettelyyn liittyy perustavanlaatuisia puutteita. Jotta tietoturvan taso olisi riittävän korkea, kullekin solmulle annettava salausavain tulisi päivittää säännöllisin väliajoin. Mitä useammin tämä tehdään, sitä korkeatasoisempi suojauksesta saadaan. Ylläpitohenkilöiden lähettäminen kentälle syöttämään salausavaimia taas tarkoittaa käytännössä sitä, että päivittäminen tehdään todennäköisesti hyvin harvoin (jos koskaan). Tämä epäilemättä vaarantaa koko verkon tietoturvan.

Koska täydellinen TLS-suojaus olisi liian raskas kuorma langattomalle infrastruktuurille, tietyt kaukonäköiset yritykset ovat oivaltaneet, että paras tapa ongelman ratkaisemiseksi on kehittää suojausmenettelystä uusi virtaviivaisempi vaihtoehto. Siihen voidaan päästä ottamalla käyttöön TLS-suojauksen pelkistetty versio, joka tukee menettelyn kriittisimpiä toimintoja. Näin verkon välttämätön turvataso voidaan saavuttaa, mutta ilman valtavan suuria datamääriä, jotka pitäisi sisällyttää mukaan. Jotta menettelyä voitaisiin pitää tehokkaana, sen on kyettävä hallinnoimaan palvelimien ja IoT-solmujen keskinäistä autentikointia, salausavainten jakelua jne.

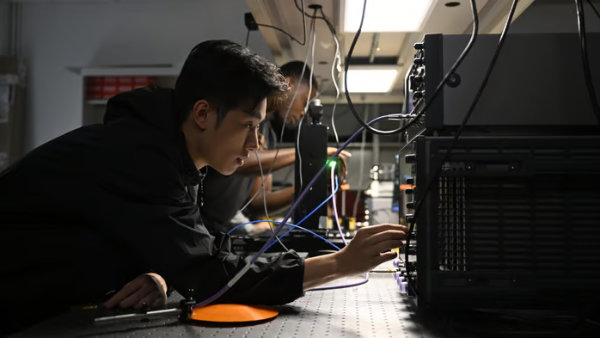

Avnet Silica on vakiinnuttanut asemansa arvostettuna kumppanina asiakkaille, jotka tarvitsevat korkealuokkaisen tietoturvaratkaisun omiin verkkoihinsa. IoT-kehityksen käynnistyttyä ja lähdettyä vahvaan nousuun yhtiö on keskittänyt voimavarojaan myös tälle toimintasektorille. Yhteistyössä sulautettuihin ohjelmistoihin erikoistuneen Ubiquios-yhtiön kanssa Avnet Silica on pystynyt kehittämään mikro-ohjaimille omaperäisenä ratkaisuna virtaviivaisen protokollapinon, johon voidaan liittää suojattuja oheistuotteita Trusted Objects -yhtiön kehitystiimin valikoimista.

Kehitetty pino (yksityiskohdiltaan esitettynä kuvassa 2) pystyy käsittelemään TLS-johdannaisia, joita hyödynnetään verkon reunoilla. Tämän ansiosta yhdyskäytävissä ei enää tarvita huipputehokkaiden mikro-ohjainten määrittelyjä. Sen sijaan yksinkertaiset Cortex-M0-pohjaiset yksiköt ovat tähän tarkoitukseen enemmän kuin riittäviä. Järjestelmät, joihin pino on sulautettu, ovat siten kustannuksiltaan edullisempia, energiankulutukseltaan niukempia ja myös helpommin toteutettavia.

Kuva 2. Avnet Silica on kehittänyt IoT-toteutusten mikro-ohjaimille tarkoitetun pinon. Kuvassa sen toiminnallinen lohkokaavio.

Tämän tekniikan esittelemiseksi Avnet Silica on hiljattain julkistanut vahvaan tietoturvaan yltävän referenssisuunnitelman, jonka avulla päästään samaan turvatasoon kuin standardoidulla TLS-suojauksella. Suunnitelma perustuu yhtiön suosittuun Visible Things -alustaan, joka sisältää testattuja, turvallisia ja erittäin pitkälle integroituja piiriratkaisuja ja edistyneitä sulautettuja ohjelmistoja.

Suunnitelma tukeutuu kryptografisiin algoritmeihin, jotka hyödyntävät ECC-pohjaisia (Elliptic Curve Cryptography) salausavaimia, jotka ovat merkittävästi lyhyempiä kuin tavallisesti käytettävät RSA-pohjaiset avaimet. Ratkaisulla on siksi vähemmän haittavaikutuksia IoT-solmujen prosessointiresursseihin ja akkuvarantoihin. Näiden ominaisuuksien ansiosta suunnittelijoille voidaan tarjota X509-sertifikaatin vaatimusten mukainen ratkaisu, joka hyödyntää IP-pohjaiset tietoturvakäytännöt mutta kykenee samalla toimimaan niukkatehoisen langattoman viestinnän ympäristöissä.

Tämä uraauurtava tekniikka myös yksinkertaistaa merkittävästi laitevarustelua. Tällä taas voi olla lukuisia etuja. Ensinnäkin kentällä toimivien ammattilaisten tarvitsema koulutus on vähäisempää. Toiseksi kentällä pystytään käsittelemään enemmän laitteita yhden työpäivän aikana ja siten kasvattamaan koko prosessin tuottavuutta.

Lisäksi kun laitteet voidaan tunnistaa suoraan palvelimelta, paikallinen salausavain voidaan vaihtaa etäyhteyden kautta (sen sijaan, että pitäisi lähettää ylläpitohenkilö tekemään vaihto manuaalisesti). Tämä tarkoittaa sitä, että ylläpitävien henkilöiden lähettämistä kentälle ei enää tarvitse edes harkita. Kuhunkin solmulaitteeseen liittyvä salausavain voidaan vaihtaa säännöllisesti ja näin ylläpitää korkeaa turvatasoa ilman merkittäviä kustannuksia.

Kehitetty arkkitehtuuri, jossa ei-IP-pohjaiset solmut voidaan nyt turvallisesti kytkeä IP-pohjaisiin verkkoihin, merkitsee sitä, että yritykset voivat entistä enemmän luottaa IoT-järjestelmiensä käyttöönottoon. Tämä tarkoittaa myös sitä, että teollisuudessa voidaan siirtyä entistä lähemmäksi sitä pitkän tähtäyksen tavoitetta, että vahva tietoturva kattaa koko verkkojärjestelmän päästä päähän.