WPA2-salauksesta on löytynyt aukko, joka tekee wifi-verkkoejnsalasanojen murtamisesta merkittävästi aiempaa helpompaa. Asialla on tietoturvatutkija Jens Steube, joka on kehittänyt salasanojen murtamiseen tarkoitetun Hashcat-työkalun.

Steuben mukaan aukko löytyi vahingossa, kun tutkijat yrittivät selvittää mahdollisia tapoja murtautua WPA3-salauksen läpi. WPA3:sta tulee selvästi nykyistä wifi-salausta varmempi, mutta sen suojauksen tasoa tietenin selvitetään nyt laajasti.

Steuben mukaan iso ero aiempiin WPA2-haavoittuvuuksiin on se, että nyt löytynyttä aukkoa voidaan hyödyntää ilman, että päästään käsiksi jonkun käyttäjän wifi-kirjautumisprojektiin. Sen sijaan hyökkääjä suuntaa iskunsa suoraan reitittimeen.

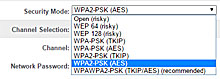

Aukko liittyy WPA2-salauksen PSK-tekniikkaan eli salasanoihin, jotka on ennalta jaettu reitittimelle. PSK tullaan WPA3:ssa korvaamaan SAE-salauksella (Simultaneous Authentication of Equals), mikä tekee murtamisesta huomattavasti vaikeampaa.

Steube huomasi, että jo ensimmäinen datalähetys reitittimeltä tuottaa informaation, jonka avulla voidaan selvittää PMK-tunnus (Pairwise Master Key ID). Oikeilla työkaluilla saadaan suoraan selville EAPoL-protokollasta (Extensible Authentication Protocol over LAN), mikä reitittimen PMK-tunnus on. hcxdumptool-työkalulla tunnus voidaan tuottaa ja muuntaa hash-muotoon, jonka hashcat-työkalu ymmärtää. Työkalu tuottaa reitittimen salasanan, jolla verkkoon voi kirjautua.

Steuben löydöksissä huolestuttavaa on se, että se koskea kaikkia PSK-pohjaisia wifi-yhteyksiä. Käytännössä tämä siis koskee useimpien valmistajien wifi-reitittimiä. Aukko on yhtä vakava kuin viime vuonna löytynyt KRACK-haavoittuvuus (key reinstallation attack).

WPA2-salauksesta löytyneet haavoittuvuudet todennäköisesti johtavat uuden, varmemma WPA3-salauksen nopeampaan käyttöönottoon.