Check Point Research varoittaa syyskuun haittaohjelmakatsauksessaan väärennettyjen Zoom-linkkien kautta leviävästä Vidar-haitakkeesta, joka nousi yleisimpien haittaohjelmien listalla jo sijalle kahdeksan. Maailman yleisimmin käytettynä haittaohjelmana jatkoi Windows-laitteiden datavaras Formbook.

Vidar on ohjelmoitu avaamaan takaovi, jonka kautta pahantahtoinen vieras pääsee käsiksi tartunnan saaneella laitteella oleviin pankkitietoihin, salasanoihin, IP-osoitteisiin, selaushistoriaan ja kryptolompakoihin. Vidarin yleistyminen on seurausta kampanjasta, jossa on käytetty väärennettyjä Zoom-sivustoja houkuttelemaan viattomia uhreja lataamaan haittaohjelma koneelleen.

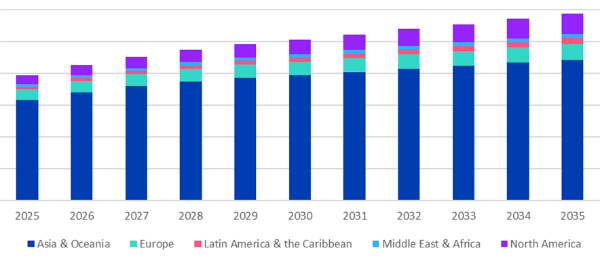

Selvä trendi syyskuussa oli kyberhyökkäyksien määrän kasvu Itä-Euroopassa. Check Pointin tietoturva-asiantuntijat ovat Ukrainan sodan alusta saakka seuranneet erityisesti kyberhyökkäysten määrää molemmissa maissa. Sodankäynnin kiihtyminen näkyy selvästi Check Pointin Global Threat Indexissä, joka kertoo, miten paljon kuhunkin maahan kohdistuu kyberhyökkäyksiä verrattuna muihin maailman maihin.

Monet itäisen Euroopan maat harppasivat syyskuussa ylöspäin uhkaindeksissä. Esimerkiksi Ukrainan sijoitus nousi 26 sijaa, Puola ja Venäjä 18 sijaa, Liettua ja Romania 17 sijaa. Kaikki nämä maat olivat niiden 25 maan joukossa, joissa hyökkäysmäärät olivat kasvaneet eniten. Suomen sijoitus uhkaindeksissä nousi kahdeksan sijaa, ja se oli nopeimpien nousijoiden listan sijalla 25.

Check Pointin tutkimustoiminnasta vastaavan Maya Horowitzin mukaan Zoom-videoviestintäpalvelun käyttäjien tulee olla valppaina väärennettyjen Zoom-linkkien varalta. - Kannattaa aina katsoa URL-osoitteita sillä silmällä, löytyisikö niistä väärin kirjoitettuja sanoja tai muuta epäjohdonmukaisuutta. Jos osoite näyttää epäilyttävältä, se todennäköisesti on sitä, hän jatkaa.

Hyödynnetyin haavoittuvuus oli syyskuussa Web Server Exposed Git Repository Information Disclosure, jota yritettiin käyttää 43 prosentissa yrityksistä ja organisaatioista maailmanlaajuisesti. Apache Log4j Remote Code Execution putosi listakärjestä toiseksi. Sitä pyrittiin hyödyntämään 42 prosentissa yrityksistä syyskuussa. Eniten hyökkäyksiä kohdistui elokuussa globaalisti koulutus- ja tutkimussektorille. Tässä ei tapahtunut muutosta edelliseen kuukauteen.

Suomen yleisimmät haittaohjelmaperheet syyskuussa 2022

- Remcos – Etäkäyttötroijalainen eli RAT, joka havaittiin ensimmäisen kerran vuonna 2016. Se leviää roskapostien liitteinä olevien Microsoft Office -dokumenttien mukana ja se on suunniteltu ohittamaan Microsoft Windowsin käyttäjätilien valvonta (UAC) sekä käynnistämään haittaohjelmia. Esiintyvyys 3,82 %.

- Zegost – Windows-laitteiden takaovi, joka antaa isännälleen käyttöoikeudet uhrin koneelle. Esiintyvyys 3,82 %.

- Emotet – Kehittynyt, itsestään leviävä ja modulaarinen pankkitroijalainen, jota käytetään pääasiassa muiden haittaohjelmien levittämiseen. Väistelee virustutkia ja poistoyrityksiä. Pystyy leviämään myös sähköpostiliitteiden ja -linkkien kautta. Esiintyvyys 3,18 %.

- dharma – Kiristyshaittaohjelma havaittiin ensimmäisen kerran vuonna 2016, ja sen tyypillisiä kohteita ovat olleet yhdysvaltalaiset terveydenhuoltoalan instituutiot. Salausavain julkistettiin vuonna 2017. Esiintyvyys 2,55 %.

- XMRig ja GhOst ja AZORult, kaikkien esiintyvyys 1,91 %.

Maailman yleisimmät haittaohjelmaperheet syyskuussa 2022

- Formbook – Windows-järjestelmien haittaohjelma, joka kerää uhrien tietoja monin eri tavoin. Esiintyvyys 5 %.

- XMRig – Monero-kryptovaluutan louhija. Uhkatoimijat usein väärinkäyttävät tätä avoimen lähdekoodin ohjelmistoa ja integroivat sen haittaohjelmiin suorittaakseen laitonta louhintaa uhrien laitteilla.

- AgentTesla – Kehittynyt RAT, joka pystyy varastamaan tietoja sekä tarkkailemaan ja tallentamaan näppäintoimintoja, ottamaan kuvakaappauksia ja keräämään kaikessa hiljaisuudessa uhrin käyttämien ohjelmistojen salasanoja.

Kuva: AdobeStock