Kyberturvallisuusyhtiö Fortinet pani tammikuussa merkille suositulla Python-ohjelmointikielellä kirjoitettujen haittaohjelmien yleistymisen. Tammikuussa havaittiin uusi kampanja, jossa haittaohjelman takana oli vietnamilainen ryhmä.

Havaitussa kampanjassa haittaohjelmistoa levittävät Excel-tiedostoliitteet, jotka avattuina käynnistävät Python-pohjaisen komentosarjan. Ohjelmisto tunkeutuu järjestelmiin ja poimii arkaluonteisia tietoja käyttämällä useiden erilaisten tekniikoiden yhdistelmää. Haittaohjelma on myös taitava kiertämään perinteisiä turvatoimia. Esimerkiksi avoin lähdekoodi, jota käytetään ohjelmiston levittämiseen hyökkäyksen eri vaiheissa, vaikeuttaa ohjelmiston havaitsemista ja tekee ennaltaehkäisystä haastavaa.

Fortinetin kyberturvallisuusasiantuntija Timo Lohenoja kyberrikolliset hyödyntävät yhä useammin avointa lähdekoodia ja Pythonilla kirjoitettuja haittaohjelmia. - Tällaiset variantit ovat erityisen vaarallisia, sillä ne mahdollistavat dynaamisen mukauttamisen ja joustavan manipuloinnin.

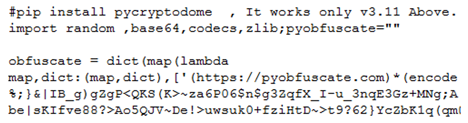

Fortinetin blogissa on esitelty tarkkaan, miten Python-hyökkäys toimi. Hyökkäys käytti haitallista Excel-dokumenttia, joka sisältää VBA-skriptin. Tämä skripti suoritti PowerShell-komennon Windows Update.bat-tiedoston lataamiseksi filebin.net-sivustolta. Windows Update.bat oli suojattu Abobus-hämäyksellä, joka sisälsi muun muassa ei-englanninkielisiä merkkejä sisältäviä muuttujia ja "^"-pakomerkkejä. Lisäksi käytettiin muuttujien laajennuksia alkuperäisen koodin aakkosten korvaamiseksi.

Hyökkäyksen aikana Test.vbs-tiedosto latasi kolme tiedostoa: script.py (tietojenkalasteluohjelman), Document.zip (Python 3.11 kirjastoineen script.py:tä varten) ja bypass.vbs (joka suorittaa script.py-tiedoston ladatun Pythonin avulla). Script.py keräsi ainoastaan selainten evästeitä ja kirjautumistietoja. Kerätty data pakattiin zip-tiedostoksi, joka lähetettiin hyökkääjän Telegram-botille viestinä, joka sisälsi päivämäärän, uhrin maan, IP-osoitteen, kielen, salasanojen määrän ja evästeiden määrän.

Fortinet havaitsi lisäksi, että monia hyökkäyksen vaiheita ladattiin avoimilta alustoilta, mikä mahdollisti lisätietojen keräämisen hakkeriryhmästä. Esimerkiksi GitLabiin oli ladattu tiedostoja, joilla oli yhtäläisyyksiä tämän kampanjan kanssa.

Uhri huijattiin sallimaan makrot Word-dokumentissa, jonka nimi oli “done 300coki.docm”. Tämä ja muita havaintoja viittasivat siihen, että hakkerit käyttävät evästeitä houkuttimena.