Yhä useammalla on kotonaan verkkoon kytkettyjä laitteita, jotka ovat alttiita verkkorikollisten kaappausyrityksille. F-Securen johtava tutkija Jarno Niemelä pitää laitteiden valmistajia vastuullisina. Käyttäjien pitäisi vaatia kaikilta laitteilta vahvaa salausta.

Yhä useammalla on kotonaan verkkoon kytkettyjä laitteita, jotka ovat alttiita verkkorikollisten kaappausyrityksille. F-Securen johtava tutkija Jarno Niemelä pitää laitteiden valmistajia vastuullisina. Käyttäjien pitäisi vaatia kaikilta laitteilta vahvaa salausta.

- Käyttäjien ei pitäisi ostaa laitteita, joissa on heikko suojaus. Ikävä kyllä ongelmat huomataan yleensä vasta, kun laite on kuluttajalla. Ne tulisi aina suojata palomuurilla mieluiten käyttäen sellaista reititintä, joka ymmärtää IoT-laitteita ja osaa suojata niitä.

Yksi helppo keino olisi laitteiden käyttöönoton kehittäminen. Proseduurin pitäisi edellyttää riittävän vahvan salauksen ottamista käyttöön heti. Näin ei kuitenkaan ole. Miksi?

- Valmistajat kokevat tämän ylimääräisenä työnä. Kuluttajien tulisi vaatia turvallista asennusproseduuria. Valmistajat vastustavat tietoturvan standardointia vedoten tietoturvan aiheuttamiin kuluihin, mutta toivottavasti standardointi ja sen valvonta laajenee huomattavasti huomattavasti, Niemelä toivoo.

IoT-laitteet lähettävät tyypillisesti pieniä datapurskeita tietyin väliajoin, kun vaikkapa anturien mittausarvoja lähetetään eteenpäin. Niemelän mukaan kaapattujen IoT-laitteiden generoima dataliikenne ei sekään ole kovin suurta kokonaisliikenteeseen verrattuna. - Mutta tämä ei tarkoita sitä, etteikö kaapatuilla IoT-laitteilla tehdyn palvelunestohyökkäyksen kohde olisi ongelmissa.

- Kuten kaikissa muissakin botneteissä, yksittäisen botnetin liikenne ei ole merkittävää kokonaismäärällisesti, vaan ongelmana on se mihin se on kohdistettu. Ja jos hyökkääjä löytää sopivan kohteen, hän voi saada merkittävää vahinkoa aikaiseksi, Niemelä muistuttaa.

Haittakampanoita kohdistetaan niin kuluttajalaitteisiin kuin yhteiskunnan kriittiseen infrastruktuuriin. Niemelän mukaan kuluttajalaitteita ja kriittistä infraa uhkaavat pääosin aivan eri tyypin tekijät.

- Kuluttajalaitteisiin hyökkäävät ovat joko harrastelijoita tai sitten rahan perässä olevia rikollisia, joilla on molemmilla tavoitteena saada mahdollisimman monta laitetta haltuunsa. Harrastelija ei välttämättä tee muuta kuin ottaa laitteen haltuun, kun taas rikollinen pyrkii muuttamaan haltuun otetun laitteen rahaksi keinolla tai toisella.

Kriittinen infra on yleensä suojattu niin, että siihen ei pääse suoraan käsiksi internetistä. – Aluksi täytyy murtautua yritykseen tai organisaatioon, levitä siellä ja sen jälkeen iskeä infran kimppuun. Jo hyökkäyksen työläys pitää huolen siitä, että kriittiseen infraan hyökkäävät lähinnä valtiolliset tahot, Niemelä sanoo.

Toki poikkeuksia on. - Jokin kriittisen infran laite on näkyvissä internetiin, sen voi kaapata harrastelija tai rikollinen, joka ei edes älyä mihin laitteeseen on murtautunut.

- Itseasiassa IoT-laitteet ovat hyökkääjän kannalta hyvin samankaltaisia. Ne ovat pieniä Linux-tietokoneita, joten hyökkääjät eivät aina edes tiedä mitä laitteita ovat kaapanneet. Tästä johtuen seuraava hittilaitetta on hankala ennustaa, Niemelä sanoo.

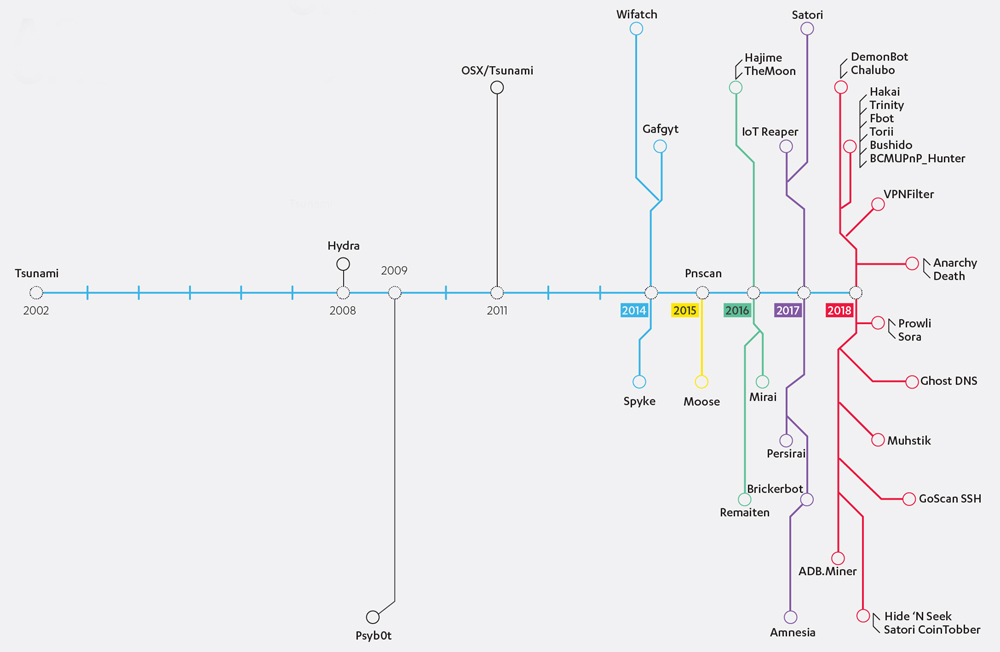

Oheisessa kaaviossa näkyy IoT-uhkien kehittyminen vuosien varrella. Mirai käynnisti IoT-bottien nopean lisääntymisen ja tämä kehitys on sittemmin vain kiihtynyt.

Lue lisää: IoT-hyökkäykset iskevät vanhoihin reikiin