Github on suosituin ohjelmistojen lähdekoodien versionhallintajärjestelmä. Sitä käyttää yli 83 miljoonaa kehittäjää ympäri maailmaa. Nyt verkkorikolliset onnistuivat ujuttamaan yli 35 tuhanteen Githubin koodiin haittakoodia.

Github on suosituin ohjelmistojen lähdekoodien versionhallintajärjestelmä. Sitä käyttää yli 83 miljoonaa kehittäjää ympäri maailmaa. Nyt verkkorikolliset onnistuivat ujuttamaan yli 35 tuhanteen Githubin koodiin haittakoodia.

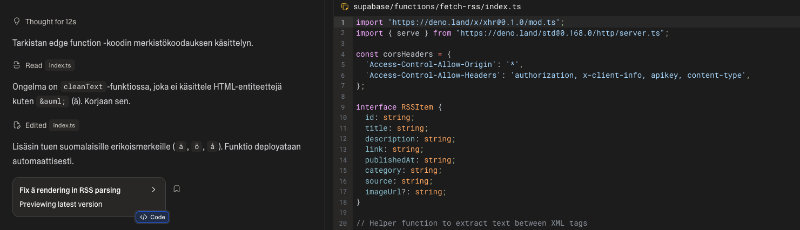

Haittakoodia sisältävien tiedostojen tallentaminen Githubiin onnistui varsin helposti. Jos kehittäjä haluaa muuttaa merkittävästi toisen kehittäjän koodia, hän käyttää palvelun Clone-toimintoa. Näin kehittäjä voi luoda tarkan kopion jonkun toisen koodista. Alkuperäinen versio säilyy alkuperäisen kirjoittajan hallinnassa.

Kiinni jäänyt hakkeri kloonasi yli 35 000 Github-tietovarastoa ja piti ne identtisinä alkuperäisen lähdekoodin kanssa. Ainoa ero alkuperäiseen oli mukaan lisätty haitallinen koodi. Se pystyi keräämään tietoja siitä ympäristöstä, missä se suoritetaan. Haittakoodi voi kerätä laitteen identiteetin, käyttäjän henkilöllisyyden ja mahdollisesti muita arkaluonteisia tietoja.

Vielä huolestuttavampaa oli, että tämä koodi sisälsi mahdollisuuden ladata lisää haittaohjelmia kolmannen osapuolen sivustolta. Tämä lisähaittaohjelma voisi edelleen hyödyntää mitä tahansa sovellusta tai ympäristöä, joka käytti tätä Githubin aseistetuista kloonatuista arkistoista peräisin olevaa koodia.

Kehittäjäyhteisö tunnisti haittakoodia sisältävän koodin. Lisätutkimuksen jälkeen kävi kuitenkin selväksi, että tartunnan saanut koodi oli itse asiassa kloonattu koodi, eikä alkuperäinen.

Paljastuneella menetelmällä voi joka tapauksessa olla katastrofaalisia seurauksia ohjelmistojen "toimitusketjulle", jossa vaatimaton kehittäjä lataa vahingossa haitallista koodia sisältävän kloonatun koodivaraston, käyttää sitä omiin tarkoituksiinsa ja antaa sitten tietämättään haittaohjelmia sisältävän koodin käyttäjilleen.

Githubissa on yli 200 miljoonaa koodivarantoa, joten saastuneita oli vain murto-osa. 35 000 saastunutta koodia on kuitenkin merkittävä uhka.