Keskimääräinen kiristysohjelmalle suoritettu maksu nousi vuoden 2021 ensimmäisellä puoliskolla 82 prosenttia viime vuodesta ja oli ennätykselliset 570 000 dollaria (482 000 €). Kyberrikolliset käyttivät entistä aggressiivisempia taktiikoita painostaakseen organisaatioita maksamaan suurempia lunnaita.

Unit 42 -tietoturvakonsulttiryhmän kokoamat luvut vahvistavat sen, minkä monet jo tiesivät – kiristysohjelmakriisi voimistuu entisestään, kun rikolliset yritykset lisäävät investointejaan erittäin kannattavaan kiristysohjelmatoimintaan. Tämä on käynyt selväksi paitsi uutisista, myös monien omista kokemuksista. Kiristysohjelmahyökkäykset ovat estäneet pääsyn työtietokoneille, nostaneet lihan hintaa, johtaneet polttoainepulaan, sulkeneet kouluja, viivästyttäneet oikeuskäsittelyjä, estäneet autojen katsastuksia ja pakottaneet sairaaloita käännyttämään potilaita oveltaan.

Uusi uhka: nelinkertainen kiristys

”Nelinkertainen kiristys” on eräs häiritsevä trendi, jonka Unit 42:n konsultit tunnistivat käsitellessään kymmeniä kiristysohjelmatapauksia vuoden 2021 ensi puoliskolta. Kiristysohjelmaryhmät käyttävät nykyisin yleisesti jopa neljää tekniikkaa uhriensa painostamiseen:

- Tietojen salakirjoitus: Uhrit maksavat päästäkseen käsiksi salakirjoitettuihin tietoihin tai tietokonejärjestelmiin, joiden keskeiset tiedostot on salakirjoitettu.

- Tietovarkaus: Hakkerit julkistavat arkaluonteista tietoa, jos lunnaita ei makseta. (Tämä trendi yleistyi voimakkaasti vuonna 2020.)

- Palvelunesto (DoS): Kiristysohjelmaryhmät käynnistävät palvelunestohyökkäyksiä, jotka sulkevat uhrin julkiset verkkosivustot.

- Häirintä: Kyberrikolliset ottavat yhteyttä asiakkaisiin, kumppaneihin, työntekijöihin ja mediaan ja kertovat organisaation joutuneen hakkeroiduksi.

Vaikka on harvinaista, että yksi organisaatio joutuu kaikkien neljän tekniikan uhriksi, tänä vuonna kiristysohjelmaryhmien on havaittu yhä useammin käyttävän useampia lähestymistapoja, jos uhrit eivät maksa tietojen salakirjoituksen tai tietovarkauden jälkeen. Vuoden 2021 Unit 42 Ransomware Threat Report, joka kattoi vuoden 2020 trendit, nosti kaksoiskiristyksen yleistyväksi käytännöksi – ja uusimpien havaintojen mukaan hyökkääjät ovat jälleen kaksinkertaistaneet käyttämiensä kiristystekniikoiden lukumäärän. Näiden uusien kiristystapojen myötä kiristysohjelmaryhmistä on tullut ahneempia. Niiden kymmenien tapausten, joita Unit 42:n konsultit kävivät läpi vuoden 2021 ensimmäisellä puoliskolla, keskimääräinen lunnasvaatimus oli 5,3 miljoonaa dollaria (4,5 milj. €). Siinä on kasvua peräti 518 prosenttia vuoden 2020 keskiarvosta, joka oli 847 000 dollaria (720 000 €).

Konsulttiemme havaitsema korkein lunnasvaatimus yhdeltä uhrilta nousi vuoden 2021 ensimmäisellä puoliskolla 50 miljoonaan dollariin (43 milj. €) oltuaan viime vuonna 30 miljoonaa dollaria (26 milj. €). Lisäksi REvil kokeili hiljattain uutta lähestymistapaa tarjoamalla kaikille Kaseya VSA -hyökkäyksen uhriksi joutuneille organisaatioille mahdollisuutta ostaa yleinen salauksen purkuavain 70 miljoonalla dollarilla (60 milj. €), mutta laski pian pyyntihinnan 50 miljoonaan dollariin (43 milj. €). Kaseya sai lopulta salauksen purkuavaimen haltuunsa, mutta on epäselvää, mitä (jos mitään) siitä maksettiin.

Tämän vuoden tähän mennessä suurin varmistettu maksu oli 11 miljoonaa dollaria (9,4 milj. €), jonka JBS SA julkisti kesäkuussa sattuneen suuren hyökkäyksen jälkeen. Viime vuonna suurin havaitsemamme maksu oli 10 miljoonaa dollaria (8,5 milj. €).

Kiristysohjelmien kehityssuunta

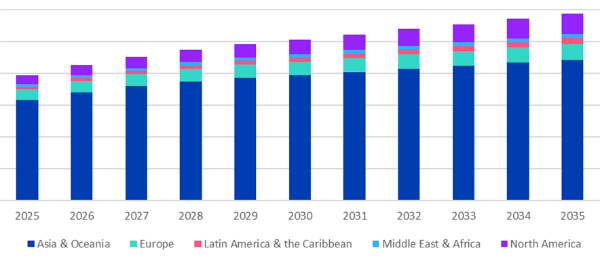

Odotamme kiristysohjelmakriisin kiihtyvän edelleen tulevina kuukausina, kun kyberrikollisryhmät hiovat entisestään taktiikoitaan saadakseen uhrit maksamaan ja kehittävät myös uusia lähestymistapoja, joilla hyökkäyksistä tehdään entistä häiritsevämpiä. Yhtenä esimerkkinä mainittakoon, että kiristysohjelmaryhmät ovat alkaneet salakirjoittaa hypervisor-ohjelmistoja, joilla voidaan vahingoittaa useita samalla palvelimella toimia virtuaalikoneita. Hypervisorit ja muu hallinnoitu infrastruktuuri ovat todennäköisesti yhä enemmän kohteina tulevina kuukausina. On odotettavissa myös, että hallinnoidun palvelun tarjoajat (MSP:t) ja heidän asiakkaansa joutuvat yhä enemmän kohteiksi. Esimakua tästä oli Kaseya-etähallintaohjelmistoa hyödyntänyt hyökkäys, jolla jaeltiin kiristysohjelmistoa MSP:iden asiakkaille.

Vaikka odotamme lunnassummien kasvun jatkuvan, osa ryhmistä keskittyy edelleen markkinoiden edullisempaan päähän ja hyökkää pienyrityksiin, joilla ei ole resursseja investoida suuria summia kyberturvallisuuteen. Tänä vuonna ryhmät kuten NetWalker, SunCrypt ja Lockbit ovat vaatineet ja saaneet 10 000–50 000 dollarin (8 500–42 000 euron) maksuja. Vaikka tämä voi vaikuttaa pieneltä verrattuna suurimpiin lunnaisiin, tällaisilla maksuilla voi olla rampauttava vaikutus pieneen organisaatioon.

Lue lisää Palo Alto Networksin blogitekstistä, jonka ovat kirjoittaneet Ramarcus Baylor, Jeremy Brown ja John Martineau. Blogi löytyy täältä.