Älypuhelimissa tietoturva on hoidettu jo yli kymmenen vuoden ajan niin, että luotettu prosessointi tehdään laitteen muistin TEE-osiossa (Trusted Execution Environment). Nyt käynnissä on murros. Tulevaisuudessa esimerkiksi salausavaimet tallennetaan eristettyyn muisti-alueeseen eli enklaaviin, kertoo Huawein HSSL-laboratoriota johtava Jan-Erik Ekberg.

HSSL- eli järjestelmäturvallisuuden laboratoriota (Helsinki System Security Lab) vetävän Ekbergin mukaan älypuhelimien tietoturvan tämän hetken standardiratkaisu syntyi Arm:n TrustZone-tekniikan myötä. Useimmissa puhelimissa on turvallinen suojattu TEE-osio, jossa voi säilyttää esimerkiksi pankki-korttitietoja. Käytännössä kyse on rinnakkaisesta kernelistä, joista toinen on suojattu ja tarkoitettu vain tietoturvallisten prosessien käyttöön.

- Puhelimen oma tietoturva lähtee TEE:stä. Turvakäynnistys eli secure boot yleensä sisällyttää TEE:n, mutta TEE myös auttaa turvakäynnistyksen ylläpitämisessä, Ekberg kuvaa.

Viime vuosina tämä kuva on alkanut monipuolistua. Lähinnä Google on lanseerannut keystone-tekniikan, jossa sovellus voi luoda järjestelmän ylläpitämän avaimen, ja jolla voidaan autentikoida palveluja. Myös nämä on toteutettu TEE-osiossa. Älypuhelimen tietoturvan mullistus tulee kuitenkin palvelinpuolelta.

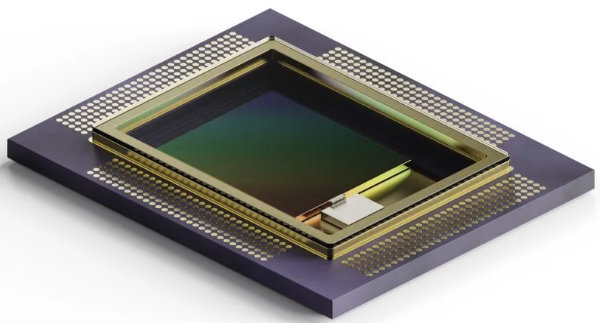

Intel esitteli viitisen vuotta sitten SGX-tekniikan, joka tarkoittaa yksinkertaisesti CPU-piirille lisättyjä tietoturvan laajennuskäskyjä. - Tässä ratkaisussa TEE:n virkaa toimittaa secure enclave eli eristetty turvallinen muistialue. Iso ero TEE-rakenteeseen on siinä, että tällainen enklaavi on koodimäärältään pienempi, Ekberg selventää.

Enklaavi on väliaikainen rakennelma laitteen muistissa. Se muodostuu ainoastaan suojausprosesseja varten ja poistuu, kun on tehnyt tehtävänsä. Ero on merkittävä TEE-rakenteeseen, jossa käyttöjärjestelmän rinnalla pyörii koko ajan toinen kernel.

- Kun enklaaviin viedään logiikkaa, on hyökkääjille samalla vähemmän softaa, jonka voisi murtaa. Kun ei ole toista rinnakkaista kerneliä, on yksi komponentti vähemmän, jota vastaan hyökätä, Ekberg selventää.

Hän näkee, että tällainen enclave-tyylinen ratkaisu rakennelma tulee myös päätelaitteisiin. – Esimerkiksi viime vuonna esitelty Armv9-A-arkkitehtuuri tarjoaa realm-moodia, joka on hyvin lähellä niitä tekniikoita, joita tarjotaan palvelinpuolella.

Käytännössä enklaavissa on kyse laitepohjaisesta virtualisointikerroksesta, jolla voidaan eri komponentteja laittaa ajamaan rinnan, mutta yhdistettynä muistin salaukseen. - Kun jokaisen rinnakkain toimivan komponentin muisti salataan laitteistotasolla, saadaan sama lopputulos kuin TEE:ssä muistipalo-muureilla, mutta paljon dynaamisemmin.

Intelin SGX:ssä enklaavit toteutettiin välimuistin kautta, mikä rajoitti niiden käyttöä. Tätä rajoitusta Intel on pyrkinyt korjaamaan uudemmalla TDX-tekniikalla (Trust Domain Extensions). Samaan pyrkii AMD omalla SEV-tekniikallaan (Secure Encrypted Virtualization). Nämä perustuvat salaukseen, jolloin rajoitus tulee enää laitteiston kokonaismuistista, ei välimuistin koosta.

Ekberg muistuttaa, että hän katsoo mobiililaitteiden tietoturvaa pitkälti tutkijan näkökulmasta.

- Mobiiliekosysteemissä TEE on niin syvään juurtunut, että murroksessa menee varmaan viitisen vuotta. Sen jälkeen jonkin aikaa TEE ja dynaamisemmat ratkaisut ovat markkinoilla rinnakkain.

TEE on ollut älypuhelimissa elegantti ratkaisu, vaikka se onkin jäämässä vanhanaikaiseksi. Sen nousuun laitteiden de facto -tietoturvastandardiksi perustuu osin historiaan ja tuonaikaisiiin kännykkäpiireihin.

- Kun Arm TrustZone kehitettiin 15 vuotta sitten, ei mobiilipiireissä ollut 2-vaiheista virtuaalimuistia. Oli vain yksi virtuaalimuisti sovellusten ja kernelin välillä, ja jos tällaisessa ympäristössä halutaan tehdä laitetasolla eristys, ei ole oikeastaan muuta tapaa kuin tehdä toinen saman-lainen ympäristö rinnalle.

Tämän jälkeen monivaiheinen virtualisointikerros on pikku hiljaa levinnyt Intelin prosessoreista myös Arm-piireille, jolloin tarve ajaa rinnakkain kahta kerneliä on hävinnyt. Tulevien enklaavien myötä käyttöön saadaan periaatteessa ääretön määrä turvattuja ympäristöjä.

ENTÄPÄ IoT-LAITTEIDEN TIETOTURVA?

Maailmassa on miljardeja älypuhelimia, mutta verkkoon liitettyjä IoT-laitteita vielä monin verroin enemmän. Monen mielestä ne ovat vielä puhelimia paljon suurempi tietoturvariski. Osin tämä perustuu siihen, että TEE:n vaatimaa muistia ei yksinkertaisesti ole pienissä ohjainpiireissä.

- Valmistajat on kyllä mainostaneet turvakäynnistystä ja muistin salausta tai flashin salausta, mutta ne ovat olleet aika heikkoja ratkaisuja. Viime aikoina Arm:n TrustZone M on tuonut uutta tietoturva-mallia ohjaimiin. Näillä piireillä laitteistoon voidaan rakentaa TEE-osioita.

- Arm TrustZone-M:llä on myös vaikea ajaa täyttä kerneliä, vaan se on enemmänkin laitetason eristys yksittäisille funktioille. Tämä sopii hyvin pieniin prosessoreihin, koska tietoturvatarpeet on lähinnä laiteohjelmiston päivitystä ja laitteen autentikointia. Siellä ei tarvita jatkuvasti pyörivää rinnakkaista kerneliä, Ekberg päättää.

Jan-Erik Ekbergin haastattelu ilmestyi uudessa ETNdigi-lehdessä. Sitä pääset lukemaan täällä.