Informaation ja IP-omaisuuden suojaaminen on yhä vaikeampaa. Paras ratkaisu suojata data on käyttää monikerroksista menetelmää. Sen pohjalla on rautatason suojauksen tuova FPGA-piiri.

Artikkelin kirjoittaja Paul Pickle on Microsemi  Corporationin toimitusjohtaja. Hänen uransa puolijohdealalla alkoi jo vuonna 1996. Microsemin palvelukseen Pickle tuli huhtikuussa 2000 tuotemarkkinoinnin päälliköksi. Hän on edennyt Microsemin hierarkiassa tasaisesti. Marraskuussa 2013 hänet nimitettiin nykyiseen toimitusjohtajan virkaan. Picklellä on mekaanisen suunnittelun tutkinto Etelä-Floridan yliopistosta. Corporationin toimitusjohtaja. Hänen uransa puolijohdealalla alkoi jo vuonna 1996. Microsemin palvelukseen Pickle tuli huhtikuussa 2000 tuotemarkkinoinnin päälliköksi. Hän on edennyt Microsemin hierarkiassa tasaisesti. Marraskuussa 2013 hänet nimitettiin nykyiseen toimitusjohtajan virkaan. Picklellä on mekaanisen suunnittelun tutkinto Etelä-Floridan yliopistosta. |

Esineiden internetin koko ja monimutkaisuus kasvaa koko ajan, mikä lisää tarvetta parantaa ennaltaestäviä turvaratkaisuja. Enää ei riitä, että tiedettyjä kyberuhkia torjutaan vain ohjelmistopohjaisesti. Paljon tehokkaampi keino on kerrosstrategia, joka alkaa uuden sukupolven FPGA-järjestelmäpiireistä, joilla voidaan toteuttaa juuritason suojaus IC-piiritasolla. Tämän vakaan perustan päällä skaalautuvan ratkaisun pitää sisältää riskien arviointia ja lisätoimintoja kuten liikkeessä, käytössä ja levossa olevan datan suojaus, sekä kryptografiaa ja ohjelmistosuojausta.

Koko tämän päivän verkkojärjestelmä on alttiimpi hyökkäyksille kuin koskaan aikaisemmin, mikä entisestään monimutkaistaa tietoturvahaasteita. Verkkoon liitettyjen IoT-laitteiden määrä kasvaa eksponentiaalisesti, mikä kasvattaa tietoturvariskejä laitteissa ja sulautetuissa järjestelmissä. Verkkolaitteet ja informaatiojärjestelmät (yhdessä kasvavan verkkoon liitettyjen laitteiden valikoiman kanssa) täytyy suojata oikean tasoisilla ratkaisuilla ja suojausmenetelmillä, jotka on optimoitu uhkien määrään, ilmenemistiheyteen ja tyyppeihin.

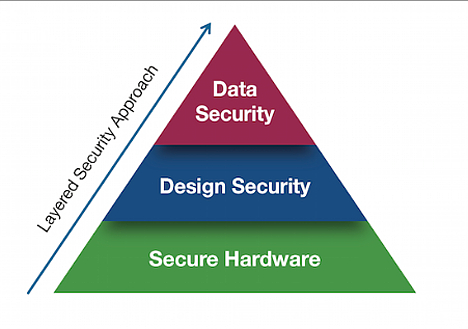

Monikerroksinen lähestymistapa

Riittävän turvallisuuden pitää olla skaalautuva ja sen täytyy alkaa laitetasolla IC-piirillä. Muut komponenttiteknologia ja tukielementit ovat myös keskeisiä laitteiston turvaamisessa, suunnittelun turvallisuuden varmistamisessa ja datan turvallisuuden lukitsemisessa.

Ensimmäisiä teknologioita ja tukielementtejä käytetään informaation varmistamiseen, mikä tapahtuu avaimen tallennuksessa PUF-toiminnon (Physically Unclonable Function) avulla, edistyneillä salauskiihdyttimillä ja DPA-tehoanalyysin (Differential Power Analysis) vastustamisella erillisen patenttilisenssin kautta.

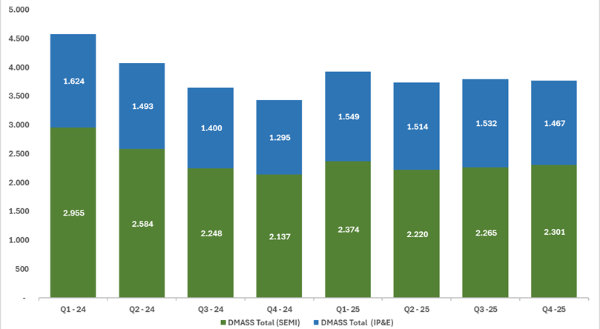

Kuva 1. Monitasoinen lähestymistapa on keskeinen laitteiston varmistamiseksi suunnittelun turvallisuuden varmistamisessa ja datan turvallisuuden lukitsemisessa.

Toinen osa teknologioita ovat fyysisen peukaloinnin estävät eli ns. anti-tamper -tekniikat, joihin kuuluvat suojattu bittivirta, peukaloinnin havaitseminen ja siihen vastaaminen sekä kopioinnin, kloonaamisen ja käänteisen suunnittelun estävät mekanismit.

Kolmas osa suojausta on luotettujen järjestelmien luomista varten. Tämä voidaan tehdä lisensoidulla ja sertifioidulla sekä patentein suojatulla DPA-vastustuksella, NIST-sertifioiduilla salauskiihdyttimillä ja tietoturvallisella toimitusketjulla.

FPGA tuo järjestelmään juuritason luottamuksen

Uuden sukupolven FPGA-piirit tarjoavat monia toimintoja, joita tarvitaan järjestelmän juuritason kriittisen datan suojaamiseen hyökkäyksiä vastaan.

Esimerkiksi tämän päivän FPGA-piireille saa lisensoidun, patentoidun ja sertifioidun DPA-suojauksen varmistaakseen, että suunnittelun IP suojataan kopioinnilta ja käänteiseltä suunnittelulta. DPA-suojaus takaa myös toimitusketjulle sen, että käytetty FPGA on autenttinen. Uudet FPGA-järjestelmäpiirit mahdollistavat myös autentikoinnin suhteessa piirisertifikaatissa määrittelyihin parametreihin ja todistuksen piirin ainutlaatuista salaista avainta vastaan. Tämä tekniikka on kaikkein tehokkain tarjolla oleva tapa varmistaa, että ohjelmoitava piiri ei ole altistunut toimitusketjun väärennösuhkille.

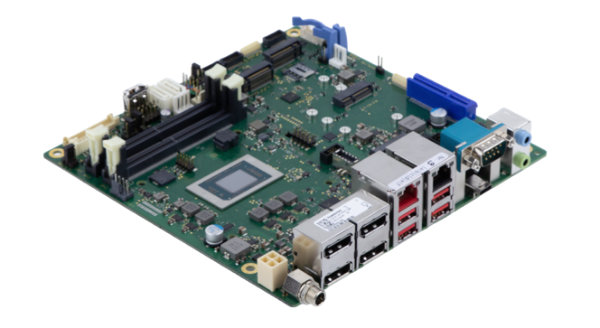

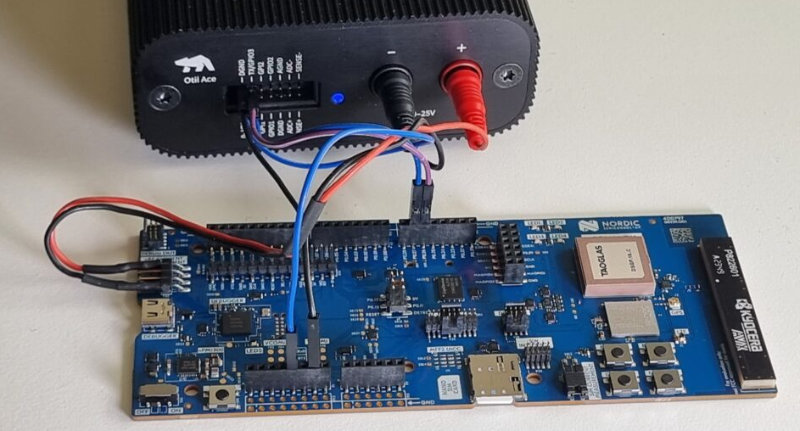

Kuva 2. Microsemin SmartFusion 2 -FPGA-järjestelmäpiiri hyödyntää sisäänrakennettuja suunnittelun turvatoimintoja suojatakseen arvokasta suunnittelu-IP:tä.

IP:n suojaamisen lisäksi uudet FPGA-piirit parantavat kyberturvallisuutta estämällä tuotteen käänteisen suunnittelun. FPGA-pohjainen suunnittelu varmistetaan salaamalla ja suojaamalla sen konfigurointiin luotu bittivirta. Jos peukalointi havaitaan, piirin pitää kyetä tunnistamaan tämä luvaton yritys ja resetoida kaikki arvot nollaksi. Tämä pienentää merkittävästi hyökkäyksen mahdollisuuksia onnistua. Vieläkin paremmaksi käytössä olevan datan suojaamiseksi lisensoidun DPA-vastatoimien käyttö tekee FPGA:sta vieläkin vahvemmin immuunin haitallisia DPA-avainhyökkäyksiä vastaan. Tämän lisäksi erityisen Lock-Bit-toiminnon lisääminen antaa FPGA-piirillä mahdollisuuden määritellä turvarajat niin, että tiettyjen järjestelmätoimintoje käyttö edellyttää auktorisointia/valtuutusta.

DPA-suojauksen ja peukaloinnin estämisen lisäksi muita juuritason keskeisiä FPGA-suojaustekniikoita ovat salatut bittivirrat, useat avaintallennuselementit, turvattu flash-muisti ja PUF-toiminnon lisääminen piirille.

Suojakerrosten lisääminen

Kun FPGA-järjestelmäpiiri tuottaa juuritason suojauksen raudalle, seuraava askel on toteuttaa syväsuojaus (”defense-in-depth”) lisäämällä useita suojakerroksia koko järjestelmään. FPGA-laiteratkaisu tarjoaa useita IA- ja salaustekniikan kerroksia datan suojaukseen liikkeessä, levossa ja käytössä niin ohjelmistosovelluksissa, FPGA-piirillä ja järjestelmäpiirisuunnitteluissa.

Levossa olevan datan kannalta varastointi on keskeinen alue. Paras lähestymistapa vaativiin sulautettuihin sovelluksiin on käyttää korkean käytettävyystason suojattuja SSD-levyjä. Nämä levyt suojaavat arkauontoista dataa uhkilta samalla kun niillä vältetään tallennusmedioille tyypillisiä haavoittuvuuksia. Siksi kovaa käyttöä kestävät, laitetason salauksella ja datan menettämisen estävillä tekniikoilla varustetut SSD-levyt ovat välttämättömiä informaation optimaalisen varmentamisen kannalta.

Liikkeessä olevan datan suojaukseen on uusia Ethernet-vaihtoehtoja, koska se operoi Layer 2 -tasolla omalla salausprotokollallaan (määritelty IEEE 802.1AE MACsec -standardissa). Ratkaisun turvatason vahvuudella ja sillä tasolla, jolla suojaus on toteutettu, on suora korrelaatio. Tämän takia Ethernet-yhteys vaatii L2-tason salausta. Markkinoilla on jo suojausratkaisuja, jotka mahdollistavat 802.1AE MACsec -salauksen missä tahansa verkossa yhteyden päästä päähän, mukaan lukien usean operaattorin verkon läpi kulkeva liikenne ja pilvipohjaiset verkot. Tämä turva on täysin riippumaton siitä, onko verkko tietoinen tietoturvaprotokollista, ja fyysisellä tasolla ratkaisut tarjoavat 128/256-bittisen AES-salauksen vastaten kehittyviin kyberuhkiin.

Oli data sitten levossa, liikkeessä tai käytössä, se pitäisi suojata usean kerroksen salauksella. Yksi esimerkki on ohjelmistopohjaisen salauksen käyttö, jolla voidaan vastata staattisesta tai ajonaikaisesta muistista siepatun salausavaimen aiheuttamaan tietoturvahaavoittuvuuteen. Uudet innovatiiviset ohjelmistopohjaiset tekniikat mahdollistavat avaimen piilottavia ratkaisuja, jotka suojaavat salasanoja ja salausavaimia laajan algoritmi- ja alustatuen avulla.

Toinen tärkeä suojattava järjestelmäelementti on synkroninen ajoitus, erityisesti kriittisissä tietoliikennelaitteissa. Monet organisaatiot nojaavat julkisesti saataviin aikapalvelimiin tuottaakseen laitteiden vaatiman UTC-aikasignaalin. UTC-lähteen tuottaminen ja turvallisen ajoitusratkaisun ylläpitäminen edellyttää kestävää (robustia) ratkaisua, joka genroi, jakaa ja toteuttaa tarkan signaalin.

Näiden tekijöiden yhdistäminen vaatii usein erikoisosaamista. Itsenäiset, komponenttitoimittajien tukemat laboratoriot tarjoavat kehittäjille resurssin toteuttaa turvattu sulautettu järjestelmä. Nämä keskukset työllistävät turvallisuus ja järjestelmäanalyytikkoja, kryptologeja sekä laite- ja ohjelmistosuunnittelijoita, jotka tarjoavat yrityksille arvokasta tietotaitoa esimerkiksi suojausstrategian suunnitteluun, riskien arviointiin, black box -suunnittelujen arviointiin ja turvasuunnitteluun.

Kyberturvallisuuden täytyy olla sulautetun järjestelmän suunnittelijan tärkeä prioriteetti. Tämän päivän FPGA-järjestelmäpiirit muodostavat monikerroksisten ratkaisujen kulmakiven kriittisen informaation ja teknologian suojaamiseen. Riskiin sopiva ratkaisu edellyttää oikeaa yhdistelmää oikein valittuja tekniikoita ja kykyä skaalata turvaratkaisua niin, että se voi vastata myös kehittyvien uhkien tuomaan haasteeseen.

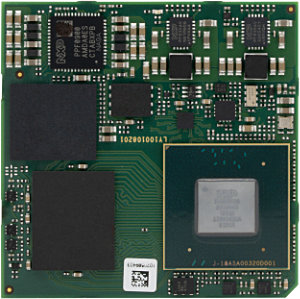

Tria Technologies on julkaissut uuden OSM-LF-IMX95-moduulin, joka tuo tekoälylaskennan suoraan piirilevylle juotettavaan muotoon. Moduuli perustuu NXP i.MX 95 -sovellusprosessoriin ja noudattaa Open Standard Module eli OSM 1.2 -määrittelyä.

Tria Technologies on julkaissut uuden OSM-LF-IMX95-moduulin, joka tuo tekoälylaskennan suoraan piirilevylle juotettavaan muotoon. Moduuli perustuu NXP i.MX 95 -sovellusprosessoriin ja noudattaa Open Standard Module eli OSM 1.2 -määrittelyä.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.