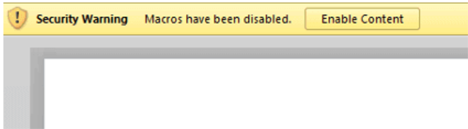

Konni on tunnettu kyberturvallisuuspiireissä lähes kymmenen vuoden ajan. Ensimmäisen kerran vuonna 2014 havaittu haittaohjelmaperhe on muuttanut muotoaan jatkuvasti ja oppinut muun muassa ohittamaan käytetyt suojaukset. Nyt kyberturvallisuusyritys Fortinet kertoo havainneensa uudenlaisen variantin, jossa Konni-haittaohjelma on upotettu makroksi Word-tiedostoihin.

Kampanjan ytimessä on etäohjattava troijalainen eli RAT (Remote Access Trojan). Troijalainen pystyy poimimaan arkaluontoisia tietoja ja suorittamaan tiettyjä komentoja vaarantuneissa laitteissa.

Käyttäjän avatessa Word-tiedoston käynnistyy samalla Visual Basic for Applications (VBA) -komentosarja. Komentosarja tuo näkyviin väitettyyn sotilasoperaatioon liittyvää venäjänkielistä tekstiä otsikolla "Lännen arvioita sotilaallisen erityisoperaation edistymisestä".

Tätä seuraa monimutkainen sarja toimintoja. Siinä komentosarja noutaa tietoja, suorittaa huomaamattoman eräajoskriptin, tekee järjestelmätarkistuksia ja käyttäjätilien valvonnan (User Account Control, UAC) ohituksia sekä manipuloi DLL-tiedostoja. Erityisen huomionarvoinen on UAC-ohitusmoduuli, joka käyttää hyväksi Windowsin omaa työkalua ja korotettuja oikeuksia komentojen suorittamiseen.

Seuraava komentosarja lopettaa tarpeettomat toiminnot, kopioi tiedostot, määrittää rekisteriasetukset ja käynnistää palvelun. Viimeisessä vaiheessa ohjelma lataa tiedot palvelimelle ja noutaa komennot hyökkääjältä.

Konni-kampanja ei näytä hiipumisen merkkejä. Fortinetin mukaan onkin tärkeää, että organisaatiot jatkavat ennakoivia toimia ja esimerkiksi tarjoavat henkilöstölle koulutusta siitä, miten epäilyttävästä toiminnasta ja tiedostoista tulee ilmoittaa ja miten niitä pitää käsitellä.

Koko raportti löytyy täältä.