Linuxia pidetään maailman turvallisimpana käyttöjärjestelmänä, mutta välillä siitä paljastuu omituisia haavoittuvuuksia. Uusin löydös kertoo, että painamalla enter-näppäintä 70 sekunnin ajan hyökkääjälle avautuu root-oikeuksin varustettu komentotulkki.

Kyse on espanjalaisen tietoturvatutkija Hecotr Marcon löytämästä bugista. Marco tunnetaan siitä, että viime vuonna hän löysi tavan kiertää käyttäjän autentikointi GRUB2-käynnistysikkunassa. Tuolloin piti painaa välilyöntiä 28 kertaa peräkkäin.

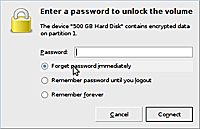

Marcon mukaan ongelmia aiheuttaa se, miten Cryptsetup-skriptit käsittelevät käynnistysprosessia, kun käyttäjää pyydetään antamaan salasana kiintoelvyn LUKS-salausta varten. Salasana avaa pääsyn salatulle kiintolevylle.

Ongelma syntyy siitä, että skriptit käynnistävät boot-prosessin normaalisti, kun käyttäjä on syöttänyt sallitut salasanayritykset järjestelmään. Käynnistysproseduuri ladataan x86-koneissa 30 kertaa uudelleen. Sen jälkeen Cryptsetup käynnistää Initrd-tulkin, jolla on juuritason oikeudet. Tämä on alunperin tarkoitettu kehittäjille virheen analyysiä varten.

Root-oikeuksien käyttäjä voi – järjestelmästä riippuen – nostaa paikallisen käyttäjän oikeuksia root-tasolle, päästää hyökkääjän kiinni kaikkeen kiintolevyjen dataan, ja jopa deletoida kiintolevyjen datan.

Ongelma koskee Debian-pohjaisia järjestelmiä, kuten Ubuntua, ja Fedoraa. Korjaukseksi riittää skriptien korjaaminen niin, että salasanan loputon väärin arvaaminen keskeyttää prosessin. Korjausta työnnetään jo kentällä oleviin jakeluversioihin.

Haavoittuvuuden hyödyntäminen edellyttää sekä fyysistä pääsyä koneelle, että sitä että on asennuksen yhteydessä päättänyt salata kiintolevyt.