Pyrkimys lyhentää vasteaikoja ja pienentää energiankulutusta dataliikenteessä aiheuttaa painetta lisätä laskentatehoa verkossa siellä, missä sitä kulloinkin tarvitaan. Sulautetut järjestelmät ja palvelintekniikat kannattaa viedä paikan päälle eli mahdollisimman lähelle näitä laskentatehoa vaativia kohteita. Siis verkon reunalle.

Pyrkimys lyhentää vasteaikoja ja pienentää energiankulutusta dataliikenteessä aiheuttaa painetta lisätä laskentatehoa verkossa siellä, missä sitä kulloinkin tarvitaan. Sulautetut järjestelmät ja palvelintekniikat kannattaa viedä paikan päälle eli mahdollisimman lähelle näitä laskentatehoa vaativia kohteita. Siis verkon reunalle.

|

Artikkelin kirjoittaja Zeljko Loncaric toimii congatecilla markkinointi-insinöörinä. Hänellä on diplomi-insinöörin tutkinto Deggendorfin instituutista sekä liiketalouden tohtorin tutkinto University of the West of Scotlandista. congatecin palveluksessa hän on ollut vuodesta 2010 lähtien. |

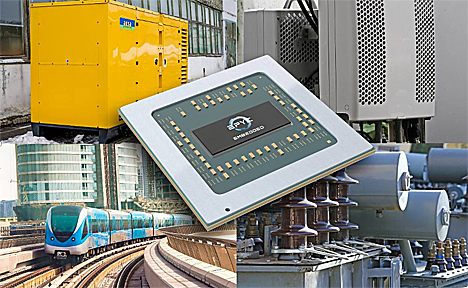

Edge-palvelintekniikat on suunniteltu paljon kaistanleveyttä vaativiin reaaliaikaisiin sovelluksiin, joita ei ole mahdollista toteuttaa keskitetyillä pilvipalveluilla. Niiden avulla on mahdollista toteuttaa itseajavia ajoneuvoja, joille on tärkeää vastaanottaa infrastruktuuria koskevia tietoja reaaliajassa – kulkevat ne sitten raiteita tai teitä pitkin. Öljy-, kaasu-, vesi- ja sähkölaitosten jakeluverkoista koostuvien infrastruktuurien tehokkuutta voidaan parantaa lisäämällä tarvittavaa paikallista älykkyyttä paikan päälle. Toinen merkittävä sovellusalue paikallisesti asennettaville verkkopalvelimille ovat Teollisuus 4.0 - projektit, joissa sovelletaan Edge-analytiikkaa ja joissa yhteistoiminnassa olevat järjestelmät kopioivat digitaalisia kaksosia varmistaakseen, että ne voivat käyttää kaksosen mallia laskennan jatkamiseksi myös silloin, kun verkko on kaatunut.

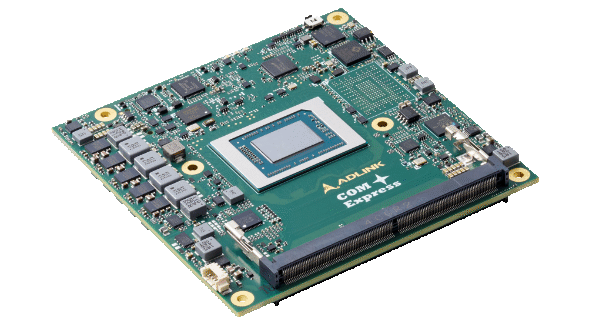

Kuva 1: Edge-palvelimet varmistavat toiminnan ankarissa ympäristöoloissa.

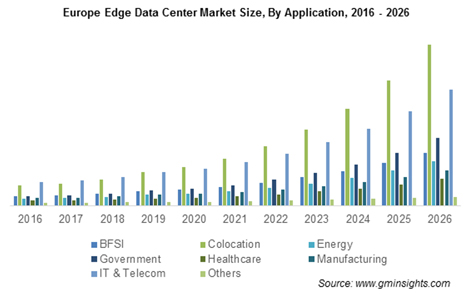

On myös helppo ymmärtää, että yhä tehokkaammin toimivat tiedonsiirtoverkot tarvitsevat enemmän paikallista laskentatehoa paikan päällä kaistanleveyksien säästämiseksi ja vasteaikojen parantamiseksi. Tällä on vaikutusta tukiasemien ja verkkosolmujen lisäksi suoraan näiden taustalla olevien järjestelmien toimintakykyyn. Kun tehostetaan viivettä minimoivia rinnakkaisia sovelluksia, joita käytetään konesaleissa, jotka on sijoitettu paikallisesti verkkoon kosketukseen perustuvien verkkosovellusten vuoksi, saadaan ne lopulta yritysten ja käyttäjien kesken jaettaviksi. Itse asiassa nämä kaksi segmenttiä muodostavat suurimman osuuden (54 %) Edge-datakeskusten markkinoista, joiden odotetaan kasvavan muutaman seuraavan vuoden aikana vuosittain keskimäärin 23 prosenttia, kuten Global Market Insights ennustaa.

Kuva 2: Edge-konesalien markkinat kasvavat vuosittain keskimäärin 23 % vuoteen 2026 mennessä, ennustaa Global Market Insight.

Ankarien olojen uhmaaminen

Markkinakasvun toteutuminen edellyttää kuitenkin, että käyttöön saadaan uudenlaista palvelintekniikkaa, joka eroaa merkittävästi siitä, mitä perinteisesti on käytetty IT-palvelinkeskuksissa. Tämä johtuu siitä, että laskentatehon hajauttamisen yleistyessä tarvitaan yhä enemmän kooltaan pienempiä Edge-palvelimia, joiden tulee toimia häiriöille alttiissa ympäristössä. Tämä puolestaan edellyttää järjestelmiltä hyvää mekaanista kestävyyttä. Prosessorien tulee olla BGA-asennettavia hyvän iskunkestävyyden ja värinänsietoisuuden takaamiseksi. Toivottavaa on myös aikaansaada hyvä EMI-suojaus sähkömagneettisia häiriöitä vastaan luotettavan toiminnallisuuden takaamiseksi teollisuusympäristöissä. Myös lämmönkestävyyden tulee olla teollisen käytön edellyttämällä tasolla ja sovelluskohteesta riippuen ympäristön lämpötilat voivat vaihdella arktisesta -40 ºC:sta saunan +85 asteeseen, joka suorassa auringonpaisteessa saavutetaan nopeastikin.

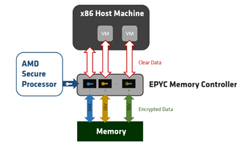

Kuva 3: Secure Encrypted Virtualization (SEV) käyttää AES-salausta virtualisointialustan ja jokaisen yksilöllisen virtuaalikoneen salaamiseen ja eristämiseen toisistaan.

Sovelluksesta riippuen järjestelmän tulee sietää myös nopeita lämpötilan vaihteluita ja tilapäiset huoltotoimet on voitava suorittaa hyvin kylmissäkin lämpötiloissa. ASHRAE:n Edge-konesaleja koskevissa ohjeistuksessa annettu suositus suurimmaksi lämpötilojen vaihteluväliksi on 20 ºC yhden tunnin aikana tai 5 ºC varttitunnissa, mutta tuo suositus on aivan riittämätön ja käyttökelvoton etenkin, kun Edge-konesalit ovat kooltaan pienempiä kuin entisaikojen puhelinkioskit. Järjestelmää on kyettävä huoltamaan ongelmitta kaikissa mahdollisissa ympäristön lämpötiloissa. Etenkään kun käytettävissä ei ole mahdollisuutta mennä sisälle palvelintilaan ja sulkea Edge-konesalin ovi huoltotöiden tekemisen ajaksi.

Kun halutaan tukea pidemmän aikavälin tuotekehitystä ja toiminta-aikoja, jolloin teollisuudessa helposti puhutan vähintään kymmenestä vuodesta, on merkitystä myös sillä, että käytettyä prosessoriteknologiaa on saatavissa yhtä pitkään. Sen lisäksi ohjelmistotukea tuottavien toimijoiden tulee ottaa huomioon tarjonnassaan ne erityisvaatimukset, joiden osalta teollisuuskomponentit eroavat valtavirran IT-komponenteista. Edellä olevan perusteella Edge-palvelinratkaisuja kehittävien IT-asiantuntijoiden kannattaa ensisijaisesti valita prosessoreista sulautettuihin palvelinratkaisuihin räätälöityjä variantteja.

Turvallisuus ennen kaikkea

Mainituissa olosuhteissa kannattaa suosia lujatekoisia sulautetuille palvelimille tarkoitettuja alustoja. Sijoitettuna pilven, toimisto-IT:n ja operatiivisen tekniikan (OT) välimaastoon ne ovat alttiina tyypillisille IT-kyberhyökkäyksille ja niiden pitääkin täyttää tiukat vaatimukset: ensinnäkin olla riittävän lujatekoisia kestämään fyysisiä uhkia paikan päällä ja toiseksi olla tiukkojen turvamääräysten mukaisia estääkseen internetistä käsin tapahtuvat hakkeroinnit. Edge- ja FOG-palvelimet ovat konesalien IT-palvelimien tavoin usein suunniteltuja erittäin konvergoituina ja pitkälle virtualisoituina infrastruktuureina. Näin ollen kysymys ei ole pelkästään yksittäisten järjestelmien turvaamisesta vaan kokonaisten alustojen turvaamisesta virtualisointiympäristöineen ja monine virtuaalikoneineen, jotta luodaan optimaaliset olosuhteet paikallisille rinnakkaisille sovelluksille paikan päälle tai yhdistetään laitteistot sovelluksen vaatimaksi kokonaisuudeksi.

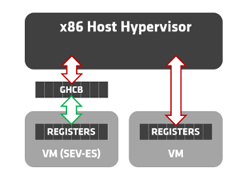

Kuva 4: Estääkseen tietovuodot keskusyksikkörekisteristä muihin ohjelmistokomponentteihin kuten virtualisointialustaan, SEV-ES salaa kaiken keskusyksikkörekisterin sisällön, kun virtuaalikone suljetaan.

Kun komponentit, koneet ja järjestelmät ovat digitoituja, ohjaimet, IoT-yhdyskäytävät ja turvasovellukset kuten palomuurit ja poikkeavuusilmaisimet voidaan sijoittaa Edge-palvelimiin. Tavoitteena on myös saada sijoitetuksi muita komponentteja, laitteita ja järjestelmiä näihin reaaliaikaisesti toimiviin palvelimiin ja itse asiassa näkymänä on kokonaisten tehtaiden vaatiman operatiivisen tekniikan sisällyttäminen näihin palvelimiin. Kun tavoitteena on saada käynnistettyä rahavirtoja uusista liiketoimintamalleista, Edge-palvelimet ovat mainioita välineitä tarvittavan laskutustiedon tuottamiseksi sovelluksen osien lisensoinneista tai kertamaksupalveluista. Tällöin tietenkin tietoturvallisuuden pitää olla hyvin korkealla tasolla. AMD:n sulautettujen palvelimien tekniikoihin on tarjolla laaja valikoima palvelimien turvallisuusominaisuuksia, joiden käyttöönotto on otettu huomioon laitteiston osalta.

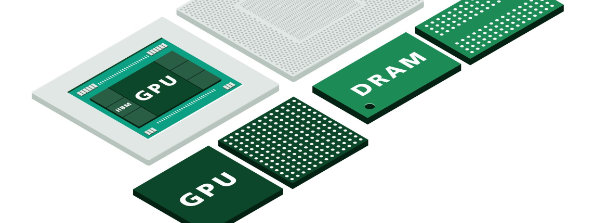

Laitteistopohjainen virtualisointi lisää turvaa

Keskeinen komponentti ja turvallisuuden tae on integroitu AMD:n turvaprosessori (Secure Processor). Se huolehtii AMD:n sulautettujen EPYC -prosessorien turvatoiminnoista ja tarjoaa lukuisia 128-bittisiä AES-salausominaisuuksia. Turvallisuus lisääntyy merkittävästi, kun valitaan tarkoitusta varten tehty prosessori, jonka yksinomainen tehtävä on salauksen tuottaminen. Tällä tavoin estetään salausavaimien pääsy fyysisiin x86 CPU -ytimiin eikä myöskään x86-ohjelmisto pääse tarkkailemaan, sieppaamaan tai muokkaamaan salausavaimia.

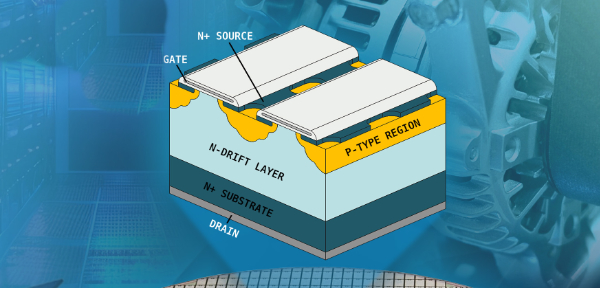

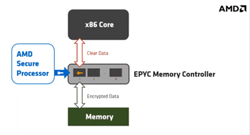

Kuva 5: Muistiohjaimessa oleva salainydin salaa Secure Memory Encryption (SME) -salauksella kaiken muistisisällön AMD Secure Processorin tuottamilla AES-128-avaimilla.

Salattu virtualistointi eli SEV (Secure Encrypted Virtualization) määrää ennalta, että erilaiset tehtävät suoritetaan turvatusti erillään toisistaan näissä palvelimissa. Se varmistaa tiedon suojaamisen ja eheyden AES-salaamalla jokaisen virtuaalikoneen eristämällä sen virtualisointialustasta. Jokaiselle virtuaalikoneelle on osoitettu oma yksilöintiavain, jonka turvaprosessori on luonut. Nämä avaimet ovat ainoastaan tämän prosessorin tiedossa, jolloin tieto pysyy turvassa myös silloin, jos haitallinen virtuaalikone yrittää tunkeutua toisen virtuaalikoneen muistiin tai jos virtualisointialusta sisältää haittaohjelmia ja päästää läpi vieraan virtuaalikoneen. AMD EPYC Embedded 7001 -sarjan prosessoreissa on tähän tarkoitukseen varattu enimmillään 15 yksilöllistä SEV-vierasavainta. AMD EPYC Embedded 7002 -sarjan prosessoreissa on 509 avainta.

SEV Encryted State (SEV-ES) -tila parantaa EPYC Embedded 7002 -sarjan prosessorien tarjoamia turvaominaisuuksia entisestään. Se mahdollistaa kaiken keskusyksikkörekisterien sisältämän tiedon salauksen virtuaalikoneen sulkemisen jälkeen ja estää tietovuodot keskusyksikkörekistereistä muihin ohjelmistokomponentteihin kuten virtualisointialustaan. SEV-ES pystyy myös havaitsemaan haitalliset keskusyksikkörekistereiden muunnosyritykset. On tärkeää myös huomata, että toisin kuin AMD Secure Memory Encryption (SME) -salauksen yhteydessä, AMD SVE ja SVE-ES -salausominaisuudet pitää aktivoida vieraskäyttöjärjestelmässä ja virtualisointialustassa. Kuitenkaan käynnissä oleviin sovelluksiin ei tarvitse tehdä koodimuunnoksia eikä uudelleen kääntämistä. Kun siis asiakassovellusta ajetaan SEV-salauksella varustetulla järjestelmällä, saa se käyttöönsä kaikki turvaominaisuuksien tuomat edut.

Toinen turvaominaisuuksilla varustetun erityisprosessorin tarjoama turvaelementti on edellä mainittu Secure Memory Encryption (SME) -salaus. Sen tehtävänä on suojata päämuistin eheyttä varmistamalla, että kylmäkäynnistysyritykset tai muut vastaavat häirintäyritykset eivät pääse vahingoittamaan päämuistia. Hyökkääjät eivät pysty lukemaan järjestelmämuistin sisältämää ilmitekstiä edes lisäämällä fyysisiä pääsy-yrityksiä järjestelmiin, mikä on helpommin tehtävissä hajautetuissa infrastruktuureissa kuin turvatuissa konesaleissa. SME-salain on integroitu suoraan muistiohjaimeen, mikä varmistaa hyvin nopean muistihaun. Näin ollen Secure Processor on muistiohjaimen osajärjestelmä. Toinen SME:n etu on, ettei se vaadi ohjelmistojen sovittamista – ei virtualisointialustaa varten eikä vieraskäyttöjärjestelmää tai sovellusohjelmistoa varten.

AMD EPYC -prosessoriin perustuvalla tietokonemoduulilla toteutettava sulautettu Edge-palvelintekniikka voidaan toteuttaa täysin modulaarisena. Suorituskykyä saadaan päivitettyä lisäämällä moduuliyksiköitä.

Lisätietoja

https://www.gminsights.com/assets/img/europe-edge-data-center-market-by-application.png

https://www.amd.com/en/processors/incredible-shrinking-data-center: hci-whitepaper.pdf

https://www.amd.com/en/processors/epyc-idc-security-white-paper: idc-security-whitepaper.pdf

https://www.amd.com/en/processors/amd-secure-encrypted-virtualization: SEV-SNP-strengthening-vm-isolation-with-integrity-protection-and-more

https://www.amd.com/system/files/documents/LE-70005-SB-EPYC-Security.pdf: LE-70005-SB-EPYC-Security.pdf

https://www.amd.com/system/files/documents/2020-amd-epyc-confidentialcompute-bp-vmware-vsan.pdf: 2020-amd-epyc-confidentialcompute-bp-vmware-vsan

https://www.amd.com/en/processors/server-tech-docs/search