Kaikki alkaa luottamuksesta, kuului aikoinaan saksalaisen pankin mainosslogan. Mitä arvokkaampaa data on tai mitä monimutkaisempi järjestelmä on, sitä vaikeampi luottamus on varmistaa. Sama pätee sulautettuihin järjestelmiin.

| Artikkelin kirjoittaja Andreas Mangler toimii markkinointi- ja viestintäjohtajana Rutronik Elektronische Bauelemente GmbH:ssa. |

Sulautettujen laitteiden määrä kasvaa eksponentiaalisesti. Sitä säestää näiden laitteiden tuomien riskien lisääntyminen, erityisesti verkkoyhteyksien integroinnin myötä. Riskien määrä ja uhkataso kasvaa jokaisen uuden integraatiokerroksen myötä myös Teollisuus 4.0 -laitteissa. Lisää uhkia ilmaantuu heti, kun ydintoimintoja siirretään pilveen, koska pilvessä laitteilla ei ole fyysisyyden turvaa.

Tähän asti mobiilioperaattoreilla ei ole ollut skaalautuvia tietoturvatyökaluja, joilla voisi varmentaa, että data ja EDP-järjestelmät ovat säilyneet luottamuksellisina ja ehjinä. Tämän tuloksena pilveen sijoitetut ohjelmistokomponentit täytyy suojata. Jotta erilaisten laitteiden yhteensopivuus voidaan taata, pitää laskenta-alustan tietoturvan perustua määriteltyihin standardeihin.

Kolme turvatasoa

Turvallisuus voidaan luoda kolmella eri tasolla.

- Vain ohjelmistotasolla: turvamenetelmien ankkuroiminen käyttöjärjestelmään on käytännössä ilmaista, mutta tarjoaa vain rajallisen suojauksen.

- Ohjelmisto- ja laitetasolla: Luotettava ajoympäristö, joka koostuu ohjelmistosta ja laitteistosta tarjoaa keksitason turvaa alhaisilla kustannuksilla.

- Ohjelmisto ja fyysisesti koskematon (tamper-proof) laitteisto: Pysyvästi asennettu tietoturvaelementti, joka on toteutettu laitteistolla ja varustettu salausalgoritmilla edellyttää investoinnin, mutta takaa korkeimman tason suojauksen.

Viimeksi mainittuun on tarjolla useita tietokonetekniikoita:

- TPM-moduuli (Trusted Platform Module) on luotettava laitejärjestelmä tallennetulla avaimella.

- TNC-liitäntä (Trusted Network Connect) määrittelee ohjattavan pääsyn järjestelmään, joka suojaa aina päätelaitteisiin asti.

- Itsensä salaava levy (SED, Self-Encrypting Drive) viittaa lohkosalaukseen tasolla.

- PC-pääte sekä mobiili- ja ajoneuvosovellukset perustuvat TPM 2.0 -kirjaston määritysten mukaisiin profiileihin.

Ratkaisu edellyttää myös luotettavan laitteiston, jossa on liitännät erilaisiin alustoihin. Tämän pitää käsittää myös sulautetut järjestelmät, kuten älypuhelimet, autot, pilvet, virtuaalikoneet, palvelimet, pöytätietokoneet, kannettavat tietokoneet, tabletit ja monet muut laitteet.

Jokaiselle sovellukselle on tarpeen osoittaa niin paljon suojaa kuin sovellus tai data edellyttää. Näin siksi, että tietoturva maksaa aina: pieni investointi tarkoittaa aina alhaista suojausta. On tärkeää löytää tasapaino kustannusten ja riskien välillä. Esimerkiksi minimaalinen suojaus riittää, jos halutaan liittää bluetooth-kuulokkeet älypuhelimeen. Älykkäiden etämittareiden tai ajopiirtureiden suojaaminen fyysisesti vaatii kalliimpia keinoja, ja esimerkiksi M2M-sovellukset vielä enemmän suojausta.

Troijalaiset, kuten valepalvelimet tai -päätteet ja salainen mirrorointi (eli datan luvaton kopiointi verkkohubiin) ovat ensisijiaset uhkat, eivätkä ainoastaan kaupallisissa sovelluksissa. Ne uhkaavat IP-oikeuksia ja yrityksen osaamista ja sen bisnesmallia. Tätä varten täytyy suojautua sopivin menetelmin, jotta yrityksen laatu ja luotettavuus, sekä positiivinen yrityskuva voidaan ylläpitää.

Turvallisuusprosessit

Ensinnäkin tietoturvan laatu riippuu vastaavista prosesseista. Ideaalisesti tällainen prosessi toimii iteratiivisesti: se aloittaa hyökkäysten ja uhkien analyysilla, jonka perusteella määritellään tietoturvatavoitteet ja -menetelmät. Nämä toimivat perustana, jonka päälle voidaan suunnitella ja kehittää turvattuja ympäristöjä sekä tietoturvalaboratorio, jossa yritys voi kehittää valikoiman tietoturvasertifioituja testejä, joiden avulla voidaan varmistaa lopputuotteiden turvallinen tuotanto ja yksilöllistäminen. Luonnollisesti nämä uhkat ja hyökkäykset kehittyvät koko ajan, joten niitä pitää säännöllisesti tarkistaa ja analysoida, jolloin prosessi käynnistyy uudelleen.

Turva-ankkurit

Järjestelmän turvallisuutta määrittelee se avain, jolla sensitiivinen data salataan ja puretaan. Jos tämä avain hakkeroidaan tai kloonataan, kaikki sen tarjoama turva menetetään. Tämä tarkoittaa, että avaimen käsittely tuotteen koko elinkaaren ajan - mukaan lukien tuotanto - on kriittistä. Kolme turva-ankkuria takaa avaimen turvallisuuden: avaimen turvallinen tallennus, salauksen suojaaminen sekä avaimen käsittely. Toisin sanoen: kenellä on pääsy avaimeen ja milloin, sekä millä keinoin. Nämä ankkurit voidaan toteuttaa järjestelmässä eri tavoin, joko ohjelmistokomponentteina käyttöjärjestelmässä tai laitetasolla erillisinä laitejärjestelminä, joissa turvatoiminnot ovat laajennetut.

Vaikka kaiken datan ja järjestelmien eristäminen ja/tai salaaminen tarjoaa erittäin korkean tason turvan, tätä lähestymistapaa ei yleensä voida toteuttaa eikä sitä suositella. Esimerkiksi palvelinta ei voi salata, jossa liiketoimintakumppanit vaativat pääsyä avoimeen dataan. Lisäksi pitää säilyttää riittävä avoimuus, jotta järjestelmän ohjelmisto ja firmware voidaan päivittää.

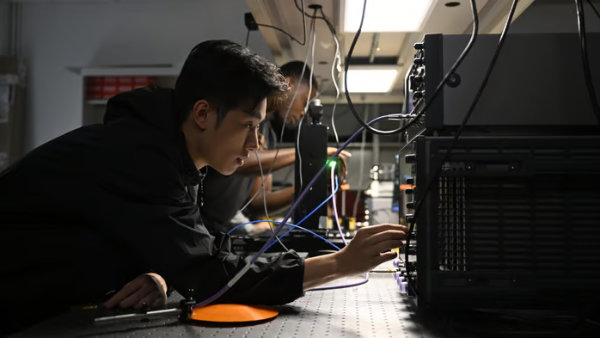

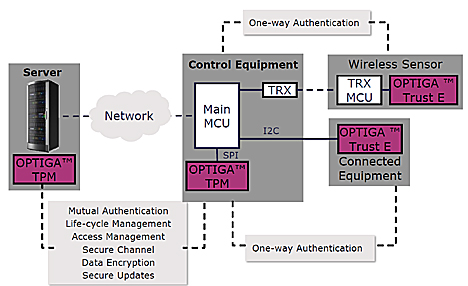

Tyypillinen, turvattu teollisuuden ohjausjärjestelmä voisi olla tällainen: langaton anturi, johon on sisäänrakennettu salausmoduuli, liitetään ohjausyksikköön yksisuuntaisella autentikoinnilla. Ohjausyksikkö on varustettu autentikointipiirillä, joka on laitemoduuli tallennetulla avaimella. Tällä avaimella ohjausyksikkö voi tarkistaa anturin autentikoinnin toisella yksisuuntaisella autentikoinnilla toiseen liitettyyn laitteeseen, jossa on sama salausmoduuli kuin anturissa (kuva 1). Ohjausyksikkö on turvallisesti liitetty anturiin ja ulkoiseen laitteeseen toista polkua pitkin. Ideaalisesti palvelin, johon ohjausyksikkö on liitetty, pitää myös sisällään autentikointipiirin. Vain tällöin on suojaus toteutettu täysin ja järjestelmä on täysin turvassa. Sen lisäksi, että ratkaisu tarjoaa yhteisen autentikoinnin ohjausyksikön ja palvelimen välillä, se tarjoaa pääsyohjauksen (access control) ja sen mukana turvatun datan siirtokanavan, suojatut päivitykset sekä elinkaaren hallinnan.

Yhdessä Infineonin kanssa Rutronik tarjoaa moduuleita jokaiselle eri turvatasolla ja kaiken tasoisiin järjestelmiin, jotka ovat tyypillisiä teollisuudessa. Ne perustuvat Infineonin vuosien kokemukseen tietoturvasta useilla eri markkinoilla. Useta älykortit kuten luottokortit, sähköiset henkilökortit ja terveysdokumentit, ovikortit ja maksutelevisiota varten tarkoitetut salauskortit perustuvat myös Infineon Technologiesin tekniikkaan. Ratkaisuvalikoimaan kuuluvat älymittarit, M2M-sovellukset, TPM-moduulit ja sulautetut turvaratkaisut.

Infineonin OPTIGA-perhe mahdollistaa käyttäjien ja järjestelmien autentikoinnin ja datan suojatun vaihtamisen. Kassakaapin tapaan mikro-ohjaimet tallentavat salausavaimen, sertifikaatit, salasanat ja datan niin, että käyttäjät voivat olla varmoja siitä, ettei heidän järjestelmiinsä tai dataan ole päästy käsiksi. Ratkaisut mahdollistavat myös turvatut ohjelmiston ja firmwaren päivitykset.

Kaikki OPTIGA-perheen jäsenet voidaan personalisoida dedikoiduilla avaimilla ja sertifikaateilla. OPTIGA Trust- ja OPTIGA Trust E -ohjaimet toimitetaan valmiina välitöntä käyttöä varten. OPTIGA Trustiin on osoitettu yksilöllinen 10-tavuinen ID-tunnus, jonka ainutlaatuisuus taataan omalla avainparillaan. Sen turvapiiri käyttää uusinta elliptisen käyrän asymmetriseen salaukseen perustuvaa tekniikkaa (ECC, elliptical curve cryptography) salauskoodien generointiin, jotka se tallentaa suojattuun muistiin. Tämä yhden sirun ratkaisu edustaa äärimmäisen kustannustehokasta turvaratkaisua sovelluksissa, joissa vaaditaan vain alhaisen tason turvallisuutta.

OPTIGA Trust E - SLS 32AIA tarjoaa korkeamman tason suojauksen ja enemmän toiminnallisuuksia. Sen korkean tason tietoturvaohjain tukee sekä ECC256- että SHA256-algoritmeja. Siihen sisältyy myös erittäin turvattu muisti ja salaustoiminnot sertifikaattien autentikointiin ja vaihtamiseen.

OPtiGA Trust P ja OPTIGA TPM täyttävät korkeimmat turvallisuusvaatimukset CC EASL 5+ -tason sertifoinnin mukaisesti. Trust P tukee ECC521- ja RSA 2048- sekä AES-, TDES- ja SHA-kryptografiaa. Tämän ansiosta se mahdollistaa autentikoinnin lisäksi avainten generoinnin ja vaihtamisen, suojatut päivitykset, järjestelmän eheyden, pääsyn hallinnan ja elinkaaren hallinnan. Ohjelmoitavuuden ansiosta kaikki toiminnot voidaan sovittaa erilaisten verkkoon liitettyjen järjestelmien vaatimuksiin.

OPTIGA TPM SLB 96xx -piiri tukee TPM v1.2- ja 2.0-standardeja ja tarjoaa sertifioidun alustan suojauksen ohjelmistolla ja datalle jopa kaikkein monimutkaisimmissa, korkeimman vaatimustason järjestelmissä. Tämä pitää sisällään alustojen ja käyttäjien vahvan autentoikkonon, avainten ja datan suojatun tallennuksen ja hallinnan, sulautetun järjestelmän alustan suojauksen, satunnaislukugeneraattorin, TICK-laskimen, torjuttujen uhkien listauksen sekä laajan valikoiman sisäänrakennettuja algoritmeja mukaan lukien RSA, ECC ja SHA-256. Fyysisesti isäntäprosessorista erillinen OPTIGA TPM -moduuli kestää niin loogisia kuin fyysisiä hyökkäyksiä. Huolimatta kattavasta toiminnallisuudestaan - kaikkien OPTIGA-perheen moduulien tapaan - kyse on valmiista (turn-key) ratkaisusta, joka on helppo integroida ja hallita.

Infineon ja Rutronik työskentelevät tiiviisti yhdessä valitakseen optimaaliset ratkaisut ja niiden toteutuksen erilaisiin sovelluksiin. Turvallisuuden suhteen tämän yhteistyön merkitys on erityisen suuri, koska turvapiirit toimitetaan esiohjelmoiduilla ja esisertifioiduilla Infineonin avaimilla. On olennaista, että tämä avain suojataan aina asiakkaalle asti. Tämän takia Infineon lähettää piirit suljettuna järjestelmänä, jotka Rutronik jatkaa suoraan asiakkaalle. Mikäli on tarpeen erittäin monimutkaisissa järjestelmissä tai sovelluksissa, ketjuun sisällytetään sertifioitu integraattori Infineonin kumppaniverkostosta, joka tukee asiakasta ratkaisun toteutuksessa. Kaikki turvallisuuteen liittyvät toiminnot on tiukkaan määritelty toimittajien ja asiakkaiden ja Rutronikin välillä NDA-sopimuksin (Non-Disclosure Agreements). Rutronik , tukee myös asiakkaan kehitysympäristöjä kaikin mahdollisin työkaluin, jotta asiakas tottuu nopeasti tietoturvan toteuttamiseen.

Kuva 1. Tyypillinen sovellusesimerkki teollisuuden ohjausjärjestelmästä (kuva: Infineon).