Kyberturvayhtiö Check Point Research on paljastanut uudenlaisen tietojenkalastelukampanjan, joka on poikkeuksellisen ovela ja kärsivällinen. Kampanjaa kutsutaan nimellä ZipLine, ja se kohdistuu erityisesti yhdysvaltalaisiin teollisuusyrityksiin, mutta toimintamalli on sellainen, että se voisi helposti ulottua myös muualle.

Toisin kuin perinteisissä huijauksissa, joissa hyökkääjä lähestyy suoraan sähköpostilla, tässä taktiikassa aloite tulee uhrilta itseltään. Hyökkääjä täyttää yrityksen verkkosivuilla olevan Contact Us -lomakkeen, jolloin yritys vastaa ja keskustelu alkaa näyttäytyä luontevana liikeneuvotteluna.

Huijaus on vaarallinen juuri siksi, että se näyttää pitkään aivan normaalilta liiketoiminnalta. Prosessi alkaa yhteydenotolla lomakkeen kautta. Viesti näyttää asialliselta liikekyselyltä. Tätä seuraa pitkä keskustelu. Sähköpostinvaihto voi jatkua viikkoja, usein esimerkiksi NDA-sopimukseen tai “AI-muutoshankkeen arviointiin” vedoten.

Kun luottamus on rakennettu, uhrille lähetetään linkki, joka johtaa Heroku-sovellusalustalla sijaitsevaan haitalliseen zip-tiedostoarkistoon. Paketti sisältää sekä viattomia dokumentteja että piilotetun haitallisen tiedoston.

Zippiin kätketty PowerShell-skripti asentaa MixShell-takaportin, joka toimii täysin muistissa ja kommunikoi komentopalvelimeen salattujen DNS-kyselyiden avulla. Haittaohjelma osaa avata komentokanavia, siirtää tiedostoja ja jopa toimia välityspalvelimena, jolloin hyökkääjät voivat liikkua uhrin verkossa.

Käyttäjän kannalta riskiä kasvattaa se, että pelkkä yksittäisen viestin tarkistus ei riitä, vaan koko yhteydenpidon konteksti pitäisi kyetä analysoimaan. Asiantuntijat muistuttavat, että myös näennäisen arkiset kanavat, kuten verkkosivujen lomakkeet, voivat toimia hyökkäysten sisäänkäyntinä. Yritysten tulisi olla erityisen varovaisia, jos yhteistyökumppanin ehdottama tiedostolataus tulee epäilyttävän monivaiheisen keskustelun jälkeen.

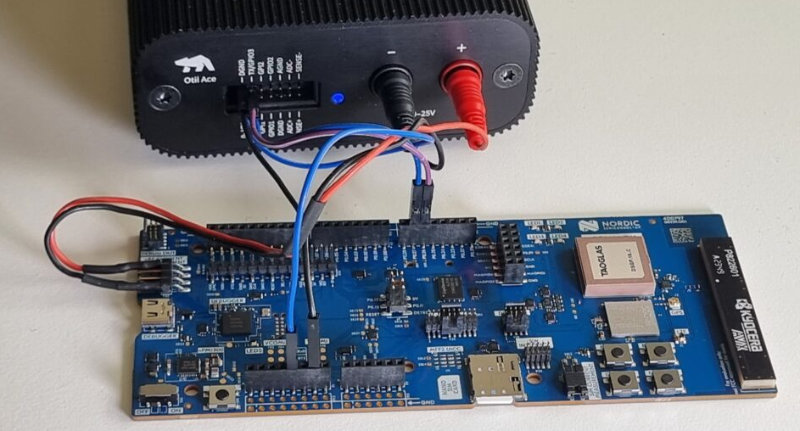

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.