Iranilainen valtiollinen hakkeriryhmä Nimbus Manticore on laajentanut toimintansa Eurooppaan, kertoo kyberturvayhtiö Check Point Research tuoreessa raportissaan. Aiemmin Lähi-itää painottanut ryhmä kohdistaa nyt hyökkäyksiä erityisesti Tanskaan, Ruotsiin ja Portugaliin, sekä laajemmin eurooppalaisiin puolustusteollisuuden, telekommunikaation ja ilmailualan organisaatioihin.

Hyökkäykset käynnistyvät kohdennetulla huijausviestillä, joka lähetetään esimerkiksi LinkedInissä tai sähköpostitse. Viestin takana esiintyy rekrytoijaksi naamioitunut hyökkääjä, joka houkuttelee uhrin avaamaan linkin työpaikkailmoitukseen. Linkki johtaa huolellisesti rakennetulle väärennökselle, joka esittää olevansa suuri kansainvälinen työnantaja – esimerkiksi Boeing, Airbus, Rheinmetall tai flydubai.

Nämä verkkosivut on toteutettu modernilla verkkoteknologialla ja ne näyttävät erehdyttävän aidoilta. Lisäksi hyökkääjät antavat jokaiselle kohteelle henkilökohtaiset käyttäjätunnukset ja salasanat. Näin he voivat valvoa, kuka portaalille kirjautuu, ja varmistaa, etteivät ulkopuoliset pääse seuraamaan sivuja. Todellinen palvelininfrastruktuuri pysyy piilossa, sillä sivustot on suojattu Cloudflaren avulla.

Kun uhri kirjautuu sisään, hänelle tarjotaan ladattavaksi tiedosto, joka näyttää liittyvän rekrytointiprosessiin. Käytännössä kyse on kuitenkin haitallisesta arkistosta, joka sisältää ohjelman nimeltä Setup.exe. Ohjelma on sinänsä laillinen Windowsin komponentti, mutta se käyttää hyväkseen tekniikkaa, jossa ladattavien kirjastotiedostojen järjestystä manipuloidaan. Näin ohjelma käynnistää haitallisen userenv.dll-tiedoston. Tämä puolestaan ohjaa Windows Defenderin komponenttia lataamaan uuden haitallisen tiedoston, xmllite.dll:n, ja lopulta asentaa koneelle pysyvän haittaohjelman. Haittaohjelma piiloutuu järjestelmään nimellä MigAutoPlay.exe ja varmistaa, että se käynnistyy aina tietokoneen mukana.

Kun järjestelmä on saatu haltuun, hyökkääjät voivat asentaa erilaisia haittaohjelmia. Yksi niistä on MiniJunk, monipuolinen takaovi, jonka avulla voidaan varastaa tiedostoja, luoda ja ajaa uusia prosesseja, ladata lisäkomponentteja ja hallita konetta etänä. Toinen keskeinen työkalu on MiniBrowse, selainvaras, joka kerää talteen esimerkiksi Chromen ja Edgen tallennettuja käyttäjätunnuksia ja salasanoja.

Tietoliikenne hyökkääjien kanssa kulkee pilvipalveluiden kautta. He käyttävät sekä Azure App Service -alustaa että Cloudflarea, mikä tekee infrastruktuurista joustavaa ja vaikeasti katkaistavaa. Haittaohjelmat on lisäksi usein allekirjoitettu digitaalisilla sertifikaateilla, jotka näyttävät aidoilta. Tämä saa ne näyttämään luotettavilta ohjelmilta ja vaikeuttaa virustorjunnan havaitsemista.

Check Pointin mukaan Nimbus Manticore toimii Iranin vallankumouskaartin strategisten tavoitteiden mukaisesti. Tavoitteena ei ole pelkästään nopea hyökkäys, vaan pitkäaikainen pääsy ja tiedustelun keruu kriittisistä eurooppalaisista organisaatioista.

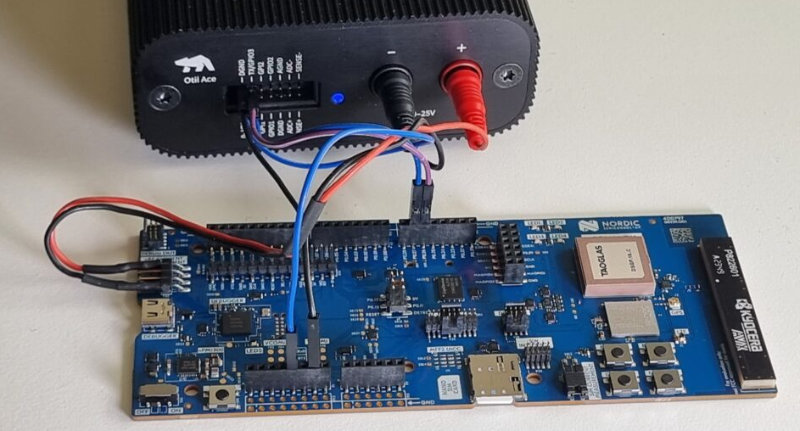

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.