Heinäkuun kyberuhkakatsaus kertoo selkeää kieltä: kiristyshaittaohjelmat eivät ole hiipumassa, vaan niiden kehitys kiihtyy. Check Point Researchin mukaan kiristyshaittaohjelmatapaukset kasvoivat maailmanlaajuisesti 28 % viime vuoden heinäkuuhun verrattuna. Kolme ryhmää – Qilin, Inc. Ransom ja Akira – hallitsivat kenttää, ja erityisesti Qilin ja Akira ovat siirtyneet käyttämään ohjelmointikieli Rustia hyökkäystyökalujensa kehittämisessä.

Miksi Rust kasvattaa suosiotaan verkkorikollisten parissa? Rust on moderni ohjelmointikieli, joka yhdistää korkean suorituskyvyn ja vahvat muistiturvaominaisuudet. Se käännetään suoraan natiiviksi konekoodiksi, mikä mahdollistaa tiedostojen nopean salauksen ennen kuin uhri ehtii havaita hyökkäystä.

Rustin monialustatuki helpottaa haittaohjelman rakentamista eri käyttöjärjestelmille – Windowsille, Linuxille ja ESXi-ympäristöille – samasta lähdekoodista. Lisäksi Rustin käännösjälki ja modulaarinen rakenne tekevät haittaohjelmien tunnistamisesta ja purkamisesta vaikeampaa perinteisille tietoturvatyökaluille. Binäärit voivat näyttää analysointityökaluissa epätavallisilta, mikä heikentää tunnistusta, ja kielen rakenteet tukevat helposti obfuskointia eli koodin tarkoituksen peittämistä.

- Rustin käyttö on osoitus siitä, että hyökkääjät seuraavat ohjelmistokehityksen trendejä yhtä tarkasti kuin puolustajat. Kyberrikolliset hyödyntävät samoja moderneja kehitystyökaluja, jotka tekevät laillisista sovelluksista nopeampia ja turvallisempia – mutta he käyttävät niitä vahingoittamiseen, sanoo Check Pointin uhkatiedustelujohtaja Lotem Finkelstein.

Heinäkuussa Qilin hyödynsi Rust-pohjaisia salausohjelmia erityisesti terveydenhuollon ja koulutusalan organisaatioihin kohdistuvissa hyökkäyksissä, kun taas Akira käytti Rustia optimoidakseen hyökkäyksensä virtualisointiympäristöihin. Molempien tavoitteena on ollut tehdä haittaohjelmista sekä teknisesti tehokkaampia että vaikeammin torjuttavia.

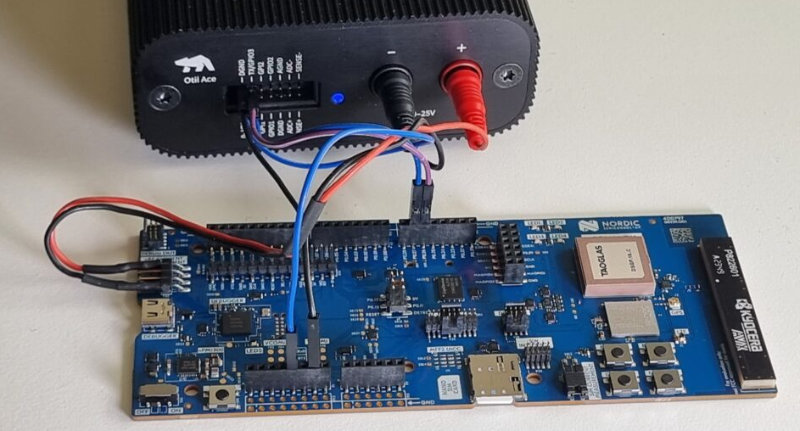

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.