Check Point Software Technologies hakee asemaa tekoälyaikakauden tietoturvassa neljän pilarin strategialla ja kolmella yritysostolla. Yhtiön mukaan tekoäly muuttaa yritysten toimintaa niin nopeasti, että myös tietoturvan perusolettamukset on arvioitava uudelleen. Keskeinen väite on yksinkertainen. AI-agentti ei ole perinteinen sovellus.

Check Pointin mukaan yksi keskeisistä uusista riskeistä on prompttien manipulointi. Haitallinen ohje voi piiloutua sähköpostiin tai dokumenttiin ja saada agentin suorittamaan toiminnon, jota sen ei pitäisi tehdä. Se voi tarkoittaa arkaluonteisen datan hakemista tai työnkulun käynnistämistä väärin perustein.

Toinen riski liittyy laajoihin käyttöoikeuksiin. AI-agentit toimivat usein sähköpostien, tiedostojärjestelmien ja pilvipalvelujen rajapinnoissa. Ilman jatkuvaa valvontaa ne voivat paljastaa tietoa tahattomasti tai tehdä muutoksia, jotka ovat teknisesti sallittuja mutta liiketoiminnan kannalta riskialttiita.

Lisäksi organisaatioissa yleistyy varjo-AI. Työntekijät ottavat käyttöön agentteja selaimissa ja SaaS-työkaluissa ilman IT-osaston näkyvyyttä. Näin syntyy uusia hyökkäyspintoja paikkoihin, joissa valvontaa ei ole rakennettu.

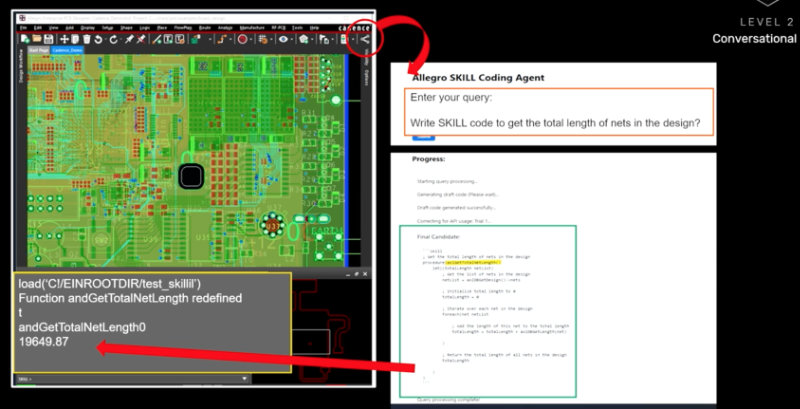

Check Point korostaa, että AI-agentin identiteetti eroaa perinteisestä käyttäjä- tai palvelutunnuksesta. Perinteinen tili on staattinen ja ennakoitava. Agentin toiminta taas riippuu kontekstista, kehotteista ja käytettävissä olevista työkaluista.

Pelkkä IAM ei yhtiön mukaan riitä. Tarvitaan kerros, joka seuraa agentin käyttäytymistä jatkuvasti ja arvioi, onko toiminta tarkoituksenmukaista ja turvallista. Tätä varten Check Point on ostanut Cyata-yhtiön, joka keskittyy AI-agenttien identiteetin ja oikeuksien hallintaan.

Toinen yritysosto, Cyclops, laajentaa hyökkäyspinnan hallintaa. Yhtiön mukaan pelkkä haavoittuvuuksien lista ei riitä. Ratkaisevaa on ymmärtää, mihin järjestelmään haavoittuvuus liittyy ja mikä sen liiketoimintavaikutus on.

Cyclops rakentaa kokonaiskuvan pilviympäristöistä, paikallisista järjestelmistä, identiteeteistä ja sovelluksista. Riskit priorisoidaan sen mukaan, kuinka todennäköisesti niitä voidaan hyödyntää ja kuinka kriittiseen resurssiin ne kohdistuvat.

Kolmas hankinta, Rotate, vahvistaa hallittujen palveluntarjoajien kykyä suojata hajautettuja työympäristöjä ja SaaS-ympäristöjä keskitetysti.

Check Point kuvaa alustamalliaan termillä open garden. Ajatus on, että yritykset voivat säilyttää esimerkiksi Azure- tai AWS-ympäristönsä nykyiset ratkaisut ja liittää niiden päälle Check Pointin suojauskerroksen.

Alusta integroituu rajapintojen kautta, tulkitsee riskisignaaleja ja koordinoi korjaustoimia eri toimittajien teknologioiden välillä. Näin suojausta voidaan vahvistaa ilman koko arkkitehtuurin uudelleenrakennusta.

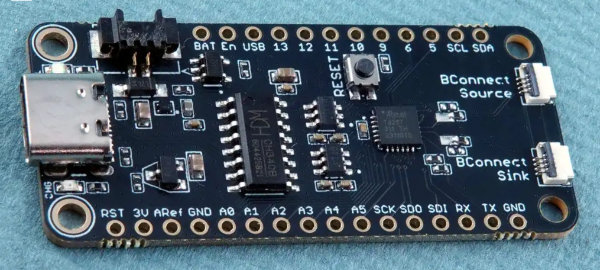

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.