F-Securen asiantuntijat ovat löytäneet uusista kannettavista tietokoneista heikkouden, jonka avulla hyökkääjät voivat varastaa koneiden salausavaimen ja muita luottamuksellisia tietoja. Haavoittuvuuden löytäneet tutkijat varoittavat PC-myyjiä ja käyttäjiä siitä, etteivät koneiden nykyiset turvakäytännöt riitä suojaamaan koneilla olevaa dataa, jos kone katoaa tai se varastetaan.

Haavoittuvuuden hyödyntäminen vaatii sen, että hyökkääjän on päästävä tietokoneeseen fyysisesti käsiksi. Jos se onnistuu, hyökkääjä voi F-Securen johtavan tietoturvakonsultin Olle Segerdahlin mukaan tehdä onnistuneen hyökkäyksen noin viidessä minuutissa.

- Organisaatiot eivät yleensäkään ole varautuneita suojaamaan itseään hyökkääjältä, joka on saanut käsiinsä yrityksen omistaman tietokoneen. Koska nyt löydetty tietoturvaongelma koskee suurimpien pc-valmistajien koneita, on pakko olettaa, että tällä hetkellä suuressa osassa yrityksistä on tietoturvassa heikko lenkki, josta he eivät ole täysin tietoisia, tai jota ne eivät ole varautuneet käsittelemään, Segerdahl sanoo.

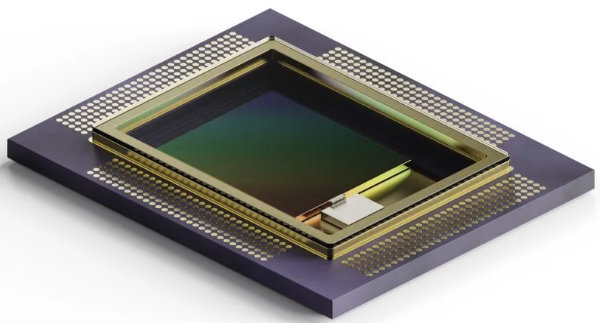

Haavoittuvuuden avulla hyökkääjä voi tehdä tietokoneelle ns. kylmäkäynnistyshyökkäyksen, joka on ollut hakkereiden tiedossa jo vuodesta 2008. Kylmäkäynnistyshyökkäys onnistuu, jos kone käynnistetään uudelleen noudattamatta oikeaoppista sammutusmenetelmää. Tällöin hyökkääjä pääsee käsiksi koneen RAM-muistissa oleviin tietoihin.

Uusissa kannettavissa kylmäkäynnistyshyökkäys estetään ylikirjoittamalla RAM-muistin tiedot, jotta niiden varastaminen ei onnistuisi. Segerdahl tiimeineen löysi kuitenkin keinon, jolla ylikirjoitusprosessi voidaan estää ja siten tehdä jo vuosikymmenen vanha kylmäkäynnistyshyökkäys.

- Vanhaan kylmäkäynnistyshyökkäykseen verrattuna hyökkäyksen toteuttaminen vaatii nyt muutaman lisävaiheen, mutta se on toiminut kaikissa testaamissamme kannettavissa. Koska tämän tyyppinen uhka toteutuu ensisijaisesti tilanteissa, joissa laite on varastettu tai muuten luvattomasti hankittu, hyökkääjällä on käytettävissään paljon aikaa hyökkäyksen toteuttamiseen, Segerdahl kertoo.

Hyökkäykset hyödyntävät sitä, että käynnistysprosessia hallitsevan laiteohjelmiston asetuksia ei ole suojattu fyysiseltä hyökkääjältä. Hyökkääjä voi yksinkertaisen työkalun avulla uudelleenkirjoittaa käynnistysasetukset sisältävän haihtumattoman muistisirun, estää muistin ylikirjoituksen ja sallia käynnistämisen ulkoisilta laitteilta. Tämän jälkeen kylmäkäynnistyshyökkäys voidaan tehdä käynnistämällä tarkoitukseen sopiva ohjelma USB-tikulta.

- Tämä hyökkäys on tehokas erityisesti yrityskannettaviin. Jos yrityksen tietoja sisältävä kone katoaa, yrityksellä ei ole varmuutta siitä, että tiedot ovat turvassa. Ja koska 99 prosenttia yrityskannettavista sisältää arkaluontoisia tietoja, kuten yrityksen verkon tunniste- ja kirjautumistietoja, hyökkääjät saavat pysyvän ja luotettavan tavan vahingoittaa yrityksiä, Segerdahl sanoo.

Haavoittuvuuteen ei ole pikakorjausta. Segerdahl tiimeineen on jakanut löydöksensä tulokset Intelin, Microsoftin ja Applen kanssa voidakseen auttaa tietokoneteollisuutta parantamaan nykyisten ja tulevien laitteidensa tietoturvaa.

Yksi vaihtoehto on konfiguroida kannettavat niin, että lepotilan sijaan ne joko sammuvat automaattisesti tai menevät horrostilaan, ja vaativat Bitlocker-PIN-koodia aina kun Windows palaa horrostilasta tai käynnistetään.

Segerdahl ja hänen kumppaninsa F-Secure Security Consultant Pasi Saarinen esittelevät tutkimustaan SEC-T-konferenssissa Ruotsissa 13.9. ja uudemman kerran Microsoftin BlueHat v18 -konferenssissa USA:ssa 27.9.