Yksi maailman yleisimmistä IoT-siruista, kiinalaisen Espressif Systemsin valmistama ESP32, on joutunut tietoturvauutisten keskiöön. Espanjalainen tietoturvayritys Tarlogic Security on paljastanut, että sirun Bluetooth-laiteohjelmisto sisältää 29 dokumentoimatonta komentoa, joita ei ole tarkoitettu julkiseen käyttöön.

Komennot mahdollistavat muun muassa laitteen RAM- ja Flash-muistin luvun ja kirjoituksen, Bluetooth-pakettien manipuloinnin sekä MAC-osoitteen vaihtamisen. Tämä avaa mahdollisuuden esimerkiksi esiintyä toisena luotettuna laitteena, asentaa pysyvää haittaohjelmaa tai häiritä yhteyksiä.

Koska ESP32-siruja käytetään miljardeissa laitteissa – älykodeista ja valvontakameroista teollisiin IoT-järjestelmiin – haavoittuvuuden potentiaalinen vaikutus on laaja. Erityinen huoli kohdistuu toimitusketjuhyökkäyksiin, joissa jo tuotantovaiheessa laitteisiin voitaisiin lisätä haitallisia toimintoja.

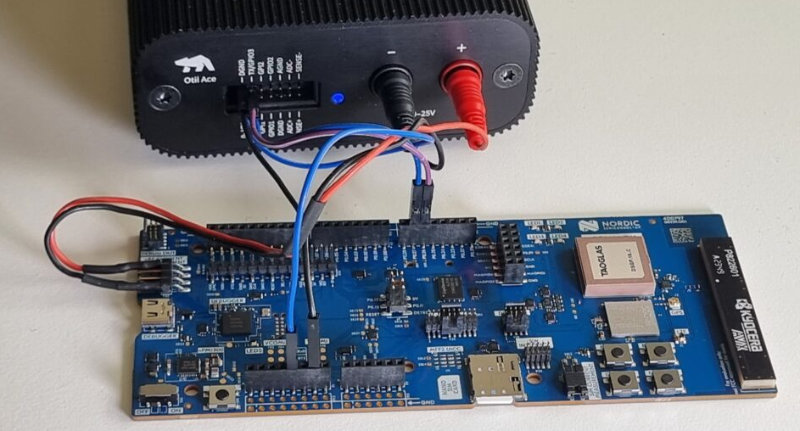

Tarlogic löysi komennot kehittäessään avoimen lähdekoodin USB Bluetooth -ajurin, joka mahdollistaa suoran pääsyn Bluetooth-laitteiston matalan tason toimintoihin ilman käyttöjärjestelmän rajoituksia. Tämä ohitti valmistajan tarjoamat rajapinnat ja paljasti piilotetut opkoodit.

Espressif myöntää komentojen olemassaolon ja kertoo niiden olevan tarkoitettu vain sisäiseen testaukseen ja debuggaamiseen. Yhtiön mukaan ne eivät muodosta merkittävää riskiä, koska niiden käyttäminen on “vaikeaa”. Espressif kuitenkin lupaa poistaa komennot tulevissa ohjelmistopäivityksissä.

Haavoittuvuus on rekisteröity NISTin tietokantaan tunnuksella CVE-2025-27840.

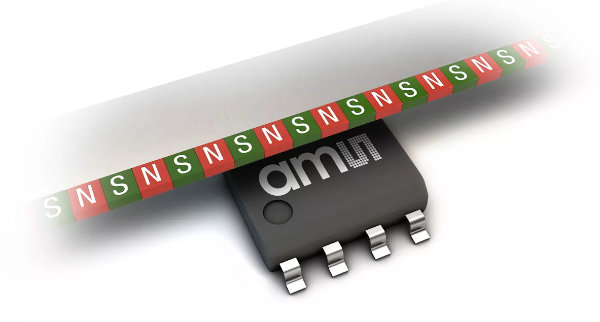

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.

Virtaamamittaus on monissa laitteissa kriittinen mutta usein ongelmallinen toiminto. Perinteiset mekaaniset anturit kuluvat ja jäävät sokeiksi pienille virtausnopeuksille. Ultraäänitekniikkaan perustuvat valmiit moduulit tarjoavat nyt tarkan, huoltovapaan ja helposti integroitavan vaihtoehdon niin kuluttaja- kuin teollisuussovelluksiin.