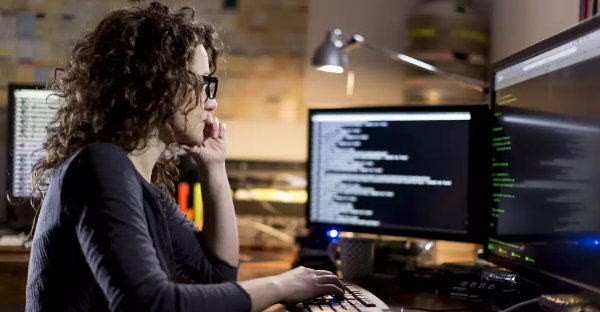

Jamf Threat Labs on paljastanut uuden DigitStealer-haittaohjelman, jota yhtiö kuvaa yhdeksi kehittyneimmistä tähän asti nähdyistä macOS-infostealereista. Haittaohjelma naamioitiin lailliseksi DynamicLake-työkaluksi ja levitettiin allekirjoittamattomana DMG-levykuvana, jota yksikään VirusTotalin moottoreista ei analysointihetkellä tunnistanut.

DigitStealer erottuu erityisesti siitä, että suuri osa sen toiminnasta tapahtuu kokonaan muistissa. Haitallinen koodi ei kirjoita levylle lähes mitään, mikä tekee havaitsemisesta vaikeaa niin Applen omille suojauksille kuin perinteisille virustorjuntaohjelmille. Jamfin mukaan tämä kuvastaa trendiä, jossa macOS-hyökkäykset muuttuvat selvästi ammattimaisemmiksi.

Hyökkäys etenee useassa vaiheessa. Alkuvaiheen skripti ladataan käyttäjän käynnistämänä ja suoritetaan suoraan bashiin pipe-tettuna. Sen jälkeen järjestelmää tarkistetaan laajasti: haittaohjelma ei käynnisty virtuaalikoneissa, Intel-Maceissa eikä edes M1-sukupolvessa. Sen sijaan se tarkistaa Apple Silicon -laitteistopiirteitä – kuten BTI-, SSBS- ja ECV-tuen – ja jatkaa vain M2- ja sitä uudempiin Applen prosessoreihin perustuvissa järjestelmissä.

Jamfin mukaan tämä on ensimmäisiä kertoja, kun macOS-mikroarkkitehtuurin ominaisuuksia käytetään näin rajattuun kohdistamiseen.

Varsinainen tiedonkeruu toteutetaan usean erillisen AppleScript- ja JXA-pätkän avulla. DigitStealer kerää salasanoja, selaindataa, VPN-asetuksia, kryptolompakoiden tiedostoja ja macOS:n Notes-sovelluksen sisältöä. Lisäksi se muokkaa Ledger Live -kryptolompakon asennusta jakamalla väärennetyn app.asar-tiedoston useaan osaan ja kokoamalla ne uuteen versioon – menetelmä, jonka tarkoituksena on välttää yksittäisiin tiedostoihin perustuva tunnistus.