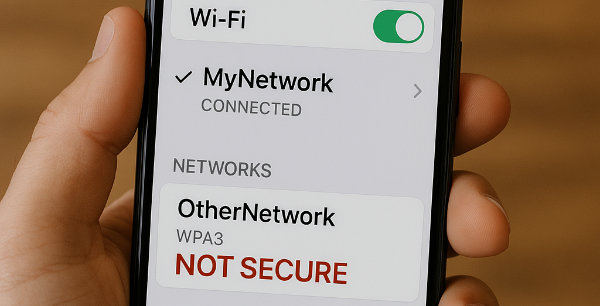

Langattomien lähiverkkojen uusin salausstandardi WPA3 esiteltiin aikoinaan korjauksena kaikkiin niihin puutteisiin, jotka tekivät WPA2-suojaustavasta altin hyökkäyksille. Uuden standardin piti estää salasanojen murtaminen offline-tilassa, torjua valelaitteiden luominen ja suojata langattoman verkon ohjausliikenne, jota hyökkääjät ovat vuosia käyttäneet laitteiden pakottamiseen irti verkosta. Sveitsiläis-saksalaisen yliopiston (SGU) tuore katsaus kuitenkin muistuttaa, että todellisuus on mutkikkaampi. WPA3 on kaukana haavoittumattomasta.

Suurimmat ongelmat liittyvät WPA3:n keskeisiin turvamekanismeihin. Niistä merkittävin on Simultaneous Authentication of Equals eli SAE-kättely, jonka tarkoitus on estää salasanan löytämistä arvioimalla verkon vastauksia ulkopuolella. Tutkijat löysivät kuitenkin jo 2019 Dragonblood-nimisen haavoittuvuuden, jonka avulla kättelyä voi yhä käyttää vihjeiden keräämiseen salasanasta. Ajoituksen analysointi riittää antamaan hyökkääjälle mahdollisuuden murtaa salasana offline-hyökkäyksellä – juuri sellainen, jonka WPA3 lupasi estää.

Myös WPA3:n toinen kulmakivi, Management Frame Protection, osoittautuu käytännössä puutteelliseksi. Standardin tulkinnanvaraiset säännöt tarkoittavat, että osa laitteista hyväksyy edelleen suojaamattomia ohjausviestejä. Lisäksi niin sanotut beacon-kehykset, jotka kertovat verkon asetuksista, ovat kokonaan suojaamatta. Väärennettyjen beaconien avulla hyökkääjä voi pakottaa laitteen vaihtamaan kanavaa, hidastaa yhteyksiä tai jopa kuluttaa laitteiden akkua pitämällä radiota jatkuvasti hereillä.

Erityisen haavoittuvia ovat julkiset hotspot-verkot, joissa WPA3:n SAE-PK-mekanismin piti estää klassiset ”evil twin” -väärennökset. Käytännössä tekniikka nojautuu heikkoihin oletuksiin salasanojen muodostamisesta, ja tutkijoiden mukaan pilvipohjaiset rainbow-taulukot voivat murtaa salauksen muutamassa viikossa. Vaikka hotspotia ei voisi kopioida täydellisesti, verkon sisäinen liikenne on yhä altis ARP-myrkytykselle ja ryhmäavaimen väärinkäytölle.

Huolestuttavaa on myös se, että useat tunnetut hyökkäykset on jo automatisoitu. Tutkimusryhmät ovat julkaisseet avoimen lähdekoodin työkaluja, jotka pystyvät suorittamaan beacon-huijauksia, kanavanvaihtohyökkäyksiä, kättelyn ylikuormitusta ja ryhmäavaimen väärentämistä. Tämä tarkoittaa, että hyökkääjän ei enää tarvitse suunnitella keinojaan alusta alkaen – tarvittavat työkalut ovat valmiina.

Kaikesta huolimatta WPA3 on edelleen turvallisempi kuin WPA2, jonka tunnetut haavoittuvuudet ovat selvästi vakavampia. SGU:n analyysin viesti ei ole, että WPA3 olisi kelvoton, vaan että sen lupauksiin ei kannata suhtautua kritiikittä. Turvallisuus ei synny standardista, vaan sen huolellisesta toteutuksesta. Käytännössä se tarkoittaa ajantasaisia päivityksiä, pitkää ja arvaamatonta salasanaa, automaattisen verkkoon liittymisen poistamista ja VPN:n käyttöä aina kun käsitellään arkaluonteista tietoa, erityisesti julkisissa verkoissa.

WPA3 on kehitysaskel — mutta ei syy laskea varoitusmerkkejä. Langattoman verkon turvallisuus pysyy jatkossakin jatkuvana kilpajuoksuna standardeja kehittävien ja niiden heikkouksia etsivien välillä.