Teollisen internetin kehityksen myötä tehtaita avataan etäkäytölle. Tämä saattaa aiheuttaa vakavia haavoittuvuuksia sulautettujen IoT-järjestelmien tietoturvalle. Turvaongelmia voidaan kuitenkin ehkäistä piiritason ratkaisuilla.

Teollisuus 4.0 -termillä kutsutun teollisen vallankumouksen kynnyksellä voidaan havaita automaation ja etäohjatun valmistuksen yleistyvän voimakkaasti kaikenlaisissa tehtaissa. Vaikka tämä teollisuuden digitalisoitumiseen liittyvä kehitys lisää monin tavoin liiketoiminnan tehokkuutta, se myös altistaa valtavia omaisuuksia riskeille, että ulkopuoliset pääsevät kiinni järjestelmiin. Eikä kysymys ole vain riskialttiiden tuotantokoneiden rahallisesta arvosta, vaan myös koko tehtaan tuotantomäärästä riippuvan liikevaihdon vaarantumisesta.

Jos tehtaalla on tavalliseen tapaan yhteys julkiseen tai yksityiseen pilvipalveluun, siihen liittyy luonnostaan aina tietoturvariskejä. Tähän tullaan välittömästi, kun älykäs tehdas liitetään verkkoon, esimerkiksi ulkopuoliseen datakeskukseen. Haasteena on säilyttää kytkeytymisessä älykkään tehtaan joustavuuden tuomat edut ja samalla säilyttää turvallinen skaalaus eri verkkojen kautta.

Hyvänä lähtökohtana on selvittää, halutaanko toteutuksessa käyttää langallista vai langatonta ratkaisua vai näiden yhdistelmää. Valitussa ratkaisussa on suositeltavaa käyttää liitäntätekniikoita, jotka hyödyntävät standardoituja protokollia kuten Wi-Fiä, Bluetoothia tai Ethernetiä, jotka ovat tunnetuimpia teollisuussektorilla.

Tietoturvan vakiintuneiden käytäntöjen hyödyntäminen vähentää verkkoyhteyksiin liittyvien vaarojen riskiä. Tämä sotii joskus perinteisiä tapoja vastaan joillakin teollisuussektoreilla, jotka haluaisivat mieluiten käyttää omia ratkaisujaan. Infrastruktuuri on kuitenkin rakennettava kestämään useita vuosia. Vaikka monissa verkoissa käytetään omia protokollia, niiden hyödyntäminen tulisi rajata vain tehtaan sisäiseen käyttöön eikä ulkoisiin yhteyksiin.

Yksi ongelmista on kuitenkin se, että jopa kaikkein pätevimmillä sulautettujen järjestelmien suunnittelijoilla on vain vähän tietoa ja osaamista IT-tietoturvan käsitemaailmasta. He eivät ole IT-tietoturvan asiantuntijoita, ja alueen tietämyksen puutteet estävät heitä suunnittelemasta riittävän vankkoja ja tietoturvallisia IoT-rakenteita.

Heti kun yhteys tehtaasta pilvipalveluun on luotu, suunnittelijat törmäävät yhtäkkiä maailmaan, joka on täynnä eri toimijoiden kuten Amazonin (AWS), Googlen, Microsoftin (Azure) ja muiden vastaavien tarjoamia web-palveluja. Tällöin he havahtuvat siihen, että tarvitaan merkittävästi apua IT-asiantuntijoilta, jotka kykenevät käsittelemään palveluihin liittyviä laaja-alaisia tietoturvauhkia, joita heillä nyt on vastassaan.

Hakkereille yksi tärkeimmistä tavoitteista on käyttää yhtä yhteyspistettä etäyhteyden saamiseksi useisiin järjestelmiin. Etähyökkäykset taas voivat aiheuttaa valtavasti laajamittaisia vahinkoja esimerkiksi hajautetun palvelunestohyökkäyksen eli DDoS-hyökkäyksen (Distributed Denial of Service) muodossa, kuten viime vuosina on nähty1). IoT-verkon kannalta heikoin lenkki on yleensä laitteisto käyttäjineen loppupään verkkosolmussa, missä käyttäjillä on tavallisesti merkittäviä puutteita IT-osaamisessa, jota tarvittaisiin ongelmien ratkaisemiseen.

Nyt tilanne on muuttumassa. Esimerkiksi Microchipin kaltaiset yritykset näkevät, että osana niiden omaa tehtävää on täyttää tätä tietoaukkoa opettamalla insinööreille, miltä päästä-päähän-yhteyksiin perustuvan turvallisen infrastruktuurin tulisi näyttää. Lisäksi suuret pilvipalveluyritykset, kuten AWS, Google ja Microsoft, ovat tärkeitä asiantuntemuksen lähteitä.

Tärkeintä on oppia, ettei tietoturvaa saa missään vaiheessa laiminlyödä, eikä sitä pidä käsitellä vain lisäominaisuutena, jonka voi jälkikäteen lisätä jo suunniteltuun IoT-ratkaisuun. Siinä vaiheessa se on jo liian myöhäistä. Tietoturva on asia, joka on strategisesti otettava mukaan jo IoT-suunnittelun alkuvaiheista lähtien. Tietoturva lähtee järjestelmän laitteistosta, eikä suunnittelija saa ajatella sen olevan jotakin, joka voidaan yksinkertaisesti vain lisätä järjestelmään jälkikäteen tai täydentää ohjelmistonlaajennuksella.

HUOMIOTA AUTENTIKOINTIIN

Tietoturva on muodoltaan kuin palapeli, jonka tärkein osa on käyttäjien luotettava todennus eli autentikointi. Järjestelmän suunnittelijan on lähdettävä liikkeelle konseptista, jossa jokaisella verkkoon liitetyllä solmulla on oltava yksilöllinen, suojattu ja luotettava identiteetti. On ensiarvoisen tärkeää voida luottaa siihen, että jokainen verkkoon liittynyt on todellakin se, joka väittää olevansa.

Tätä varten TLS 1.2 -menettelyn perinteisen käytön ja keskinäisen todentamisen tulee tapahtua palvelimen ja IoT-päätesolmun välillä. Tämä tehdään käyttämällä sertifikaatin eli varmenteen myöntäneeltä viranomaiselta saatuja tietoja, joihin molemmat osapuolet voivat luottaa.

Tämä kuitenkin toimii ainoastaan, jos sertifiointiviranomaiselta saatu varmenne on suojattu aina suunnitteluprojektin alusta lähtien järjestelmän valmistusvaiheeseen ja lopulta älytehtaan käyttöönottoon asti. Yksityisen avaimen, jota käytetään IoT-päätesolmun aitouden tunnistamiseen, on oltava turvallinen ja suojattu.

Nykyään on yhä käytössä melko yleisesti heikko toteutustapa, jossa yksityinen avain tallennetaan salaamattomassa muodossa mikro-ohjaimen flash-muistiin, missä se saattaa altistua ohjelmalliselle manipuloinnille. Miltei kuka tahansa voi päästä käsiksi tähän muistilohkoon ja saada avaimen haltuunsa. Tämä toteutustapa on huono ja antaa järjestelmän suunnittelijoille väärän turvallisuuden tunteen. Tämä on alue, jossa suurimmat ongelmat ja vahingot tapahtuvat.

TURVAELEMENTIT KÄYTTÖÖN

Turvallisessa ratkaisussa ei riitä, että järjestelmän avain ja muut kriittiset käyttöoikeudet poistetaan mikro-ohjaimen sisällöstä. Ne on myös eristettävä kokonaan mikro-ohjaimesta ja minkä tahansa ohjelmallisen altistuksen vaikutuspiiristä. Tässä vaiheessa tietoturvaelementit tulevat vahvasti mukaan kuvaan.

Turvaelementin ideana on tarjota järjestelmälle tärkeä suojapaikka, jonne avain voidaan turvallisesti tallentaa suojatussa muodossa niin, ettei kukaan pääse siihen käsiksi. CryptoAutoLib-kirjaston komennot antavat mahdollisuuden lähettää sopivat haasteet/vasteet mikro-ohjaimelta suojatulle elementille autentikoinnin varmistamiseksi. Missään tuotekehitysjakson tai järjestelmän elinkaaren vaiheessa yksityinen avain ei ole altistettuna ulkopuolisille, eikä se koskaan poistu suojatusta elementistä. Näin koko päästä-päähän-yhteyden turvallisuus voidaan varmistaa.

Nämä turvaelementit ovat itsenäisiä Microchipin CryptoAuthentication-tuoteryhmään kuuluvia mikropiirejä. Turvapiiriä voidaan ajatella ikään kuin kassakaappina, johon yritys voi sijoittaa salaisuutensa. Tässä tapauksessa säilöön sijoitetaan yksityiset avaimet, joita tarvitaan IoT-todennukseen.

AVAINTEN TARJOAMINEN

Toinen tärkeä periaate on, miten yksityiset avaimet ja muut asiakkaan tunnistetiedot siirretään CryptoAuthentication-piiriin. Tätä varten Microchip tarjoaa alustan, jonka avulla asiakas voi luoda ja turvallisesti järjestää salaisuuksiensa ohjelmoinnin näiden IC-piirien valmistusvaiheessa altistamatta niitä missään vaiheessa kenenkään ulkopuolisen, edes Microchipin henkilöstön, saataville. Microchip valmistaa turvapiirit omissa tuotantolaitoksissaan, ja vasta juuri ennen poistumista varmistetuista ja sertifioiduista tuotantotiloista piirit varataan ja toimitetaan loppukäyttäjälle.

Avatessaan IoT-tilin esimerkiksi AWS-pilvipalveluun asiakas toimittaa Mircochipin luomat varmenteet palveluun käyttäen AWS:n järjestelmään kuuluvaa Use Your Own Certificate -toimintoa. Sen jälkeen käytetään IoT-toimintoa, jota kutsutaan JITR-rekisteröinniksi (Just-In-Time Registration). Sen avulla suoritetaan turvaelementteihin tallennettujen laitetason varmenteiden joukkolataus järjestelmään käyttäjän IoT-tilille.

Asiakastason sertifikaatti voi nyt varmentaa jokaisen laitetason sertifikaatin ja todeta luotettavuusketjun täydelliseksi. Tämä toiminto mahdollistaa yritystason todellisen IoT-skaalautuvuuden tietoturvan näkökulmasta. JITR-prosessilla voidaan käsitellä jopa useita tuhansia varmenteita. Ne voidaan käsitellä yhtenä kokonaisuutena, mieluummin kuin yksi kerrallaan, käyttäjän tarvitsematta puuttua lainkaan prosessiin.

Sen sijaan, että käyttäjän pitäisi manuaalisesti ladata järjestelmään liittyvistä laitteista varmenteita pilvipalvelun tilille ja altistaa ne kolmansien osapuolten ulottuville, käyttäjät voivat tietoturvaa vaarantamatta järjestää uusien laitteiden rekisteröinnit automaattisesti osana viestinnän käynnistystä laitteiden ja AWS IoT -palvelun välillä.

KEHITYSALUSTALLA ALKUUN

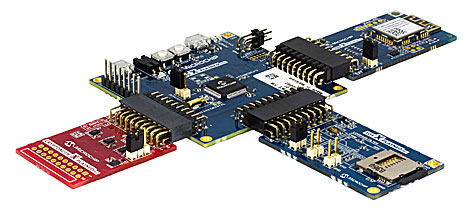

Microchipin Zero Touch -kehityskortin (AT88CKECC-AWS-XSTK-B) avulla voidaan liittyä AWS IoT -pilvipalveluun. Kortille sijoitettu mikropiiri (ATECC508AMAHAW) on CryptoAuthentication-laite, joka toimitetaan valmiiksi konfiguroituna ajamaan käyttäjän todennusprosessia AWS:n IoT-tiliä varten.

Ensimmäisenä vaiheena on oppia, mitä tietoturvan luottamusketju merkitsee käytettäessä uusia Python-rivikomentoja, sekä oppia myös tuntemaan piirin varusteluprosessi, joka etenee Microchipin piiritehtaassa hankintavaiheen aikana. Kehitysalustan avulla nähdään tiettyyn rajaan asti, kuinka tehtaan sisäinen valmistusprosessi periaatteessa toimii. Turvapiirillä on vahva sietokyky fyysistä peukalointia vastaan sekä mahdollisuus vastatoimiin verkkohyökkäyksiä vastaan.

Piirillä on myös korkealuokkainen, niukasti tehoa kuluttava FIPS-yhteensopiva (Federal Information Processing Standard) satunnaislukugeneraattori. Se toimii kryptograafisena salauskiihdyttimenä, joka tarjoaa yhteensopivuuden erittäin laajaan valikoimaan resursseiltaan rajallisia IoT-tuotteita ja antaa mahdollisuuden saumattomasti mukautua erilaisiin tuotantotapoihin kustannustehokkaasti.

Sulautettujen järjestelmien suunnittelijoiden ja tietotekniikan ammattilaisten välisen kuilun välttämiseksi varustesarja sisältää Python-rivikomentojen lisäksi myös CloudFormation-skriptit, joiden avulla voidaan nopeuttaa AWS-tilin avaamista ja tehdä pilvipalvelun käytöstä helpommin opetettavaa. Näitä skriptejä hyödyntämällä käyttäjä voi määritellä AWS-ympäristön käyttöliittymän (UI) muutamassa minuutissa.

AWS IoT -pilvipalvelun JITR-rekisteröinnin ja CryptoAuthentication-piirin yhdistelmä sekä Microchipin sisäiseen valmistukseen kuuluva prosessi tarjoavat yhdessä luokkansa parhaan IoT-tietoturvan. Tämä aidosti päästä-päähän-yhteydet kattava turvaratkaisu mahdollistaa teollisuuden tulevan Teollisuus 4.0 -konseptin tietoturvan kehittymisen kohti riskitöntä ja tehokasta kasvua.

Artikkelin on kirjoittanut Xavier Bignalet, Microchip Technology. Se on luettavissa myös ensimmäisestä ETNdigi-lehdestä 1/2018.